ネットワークがつながるイメージは相互に繋がっている線の集合体であるため、

俯瞰してみると網状に形成されているように見えます。

ネットワークとは広い意味で、物流、交通、人脈など網状に構成されている仕組みを表す言葉のことです。コンピュータ同士がデータのやり取りをする仕組みをコンピュータネットワークと言います。私たちは、パソコンやスマートフォンなどを通じて様々なデータをやり取りしています。インターネットの通じたサービスではパソコンやスマートフォンを利用する際に、サーバとの通信を行いデータのやり取りをし、クラウドサービスやオンラインのソフトウェアやWebサイトを閲覧することができます。企業でも、以前は多くのパソコンを利用しているIT企業や、一部の大企業のみでコンピュータネットワークを利用していましたが、現在では殆どの企業や一般ユーザが利用しています。

会社でネットワークを利用する目的は、次のようなメリットが有るためです。情報収集を行う、ユーザ間で文書やファイルなどを共有する、効率よくコミュニケーションを取る、出張申請や精算などの業種処理を行う、などです。また私たちの生活に焦点をあわせても、高度情報化社会となった現在では、コンピュータネットワークの技術が毎日の生活や仕事で欠かすことのできないインフラとなり、ITシステムを支えている重要な技術です。

ネットワークの基礎知識では、誰が利用できるネットワークなのかに焦点を当てると分類しやすいです。大別すると「ユーザを限定するプライベート環境」「誰でも利用できるパブリック環境」になります。それぞれの環境に合わせたネットワークを構築するためには、専門用語と知識を利用しています。ここでは、ネットワークの専門用語と構築するための構造や通信規則について説明をします。

パブリックネットワークは、インターネット経由で不特定ユーザと誰でも通信ができる状態です。私たちが普段の生活でパソコンやスマートフォンを利用しインターネット経由でサービスを利用したり、Webサイトを閲覧する際に行われるネットワークです。プライベートネットワークは、社内ネットワークや家庭内ネットワークなど、接続できるユーザを自社内や家庭内に限定している状態です。社内ネットワーク(LAN)により、プリンターや共有フォルダ、外部からVPN接続を利用したリモートデスクトップの操作などを利用することが出来ます。

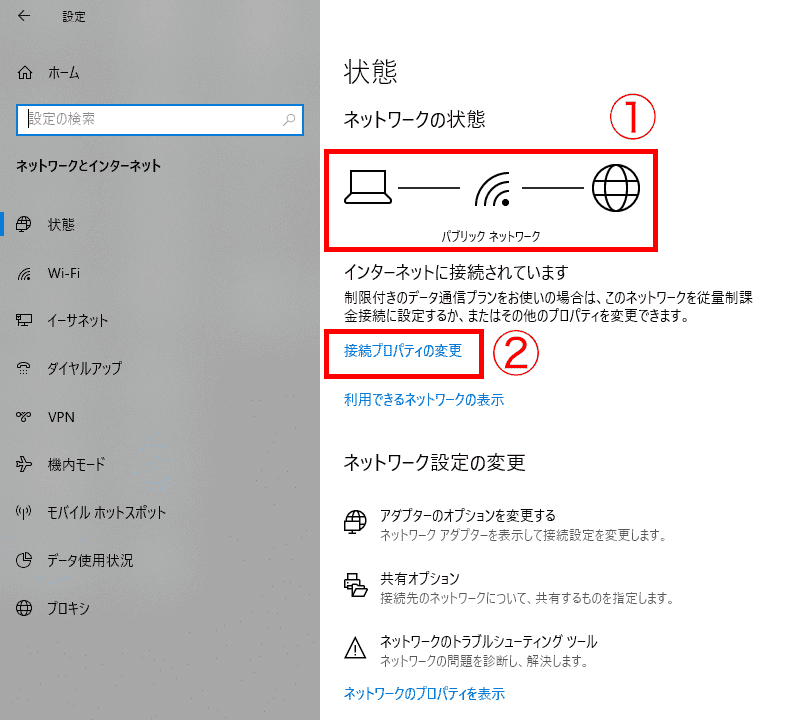

Windowsのネットワーク設定の画面でネットワークプロファイルがあります。主にファイアウォールの設定で利用しますが、ここで設定を変えることで、インターネット接続のパブリックネットワークと、LAN接続のプライベートネットワークの設定に切り替えることが出来ます。

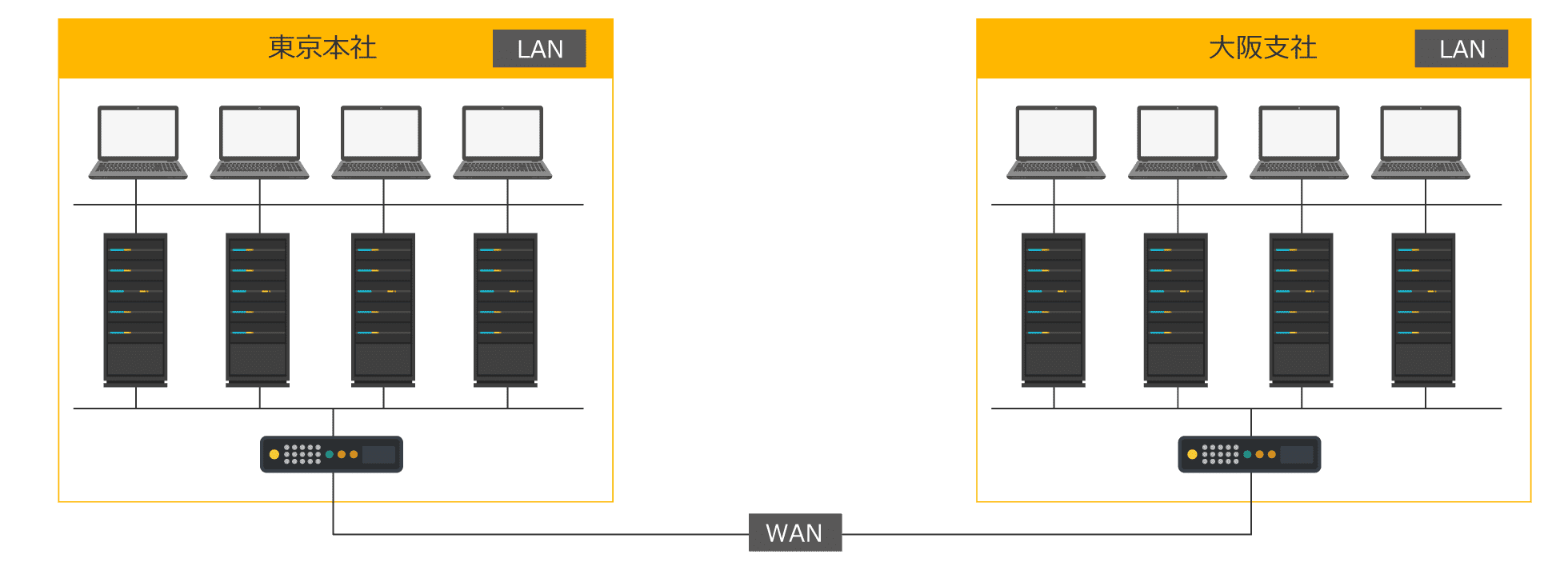

企業規模が大きい場合は複数の拠点を構えます。この場合、LANとWANで構成されている、企業のネットワークの考え方で焦点を当てると2つの違いがわかります。

LAN(Local Area Network)とは、ある拠点内のネットワークのことで、従業員のパソコンを拠点内のサーバの通信が可能となります。個人向けですと、家庭内ネットワークのことを示します。ネットワークの構築と管理は自社内で行い有線(イーサネット)などの配線やLANに対応している機器を用いて構築します。一般的に情報システム部門がLANの管理を行い、構築したあとは正常に稼働するように、日々の管理が必要です。

WAN(Wide Area Network)とは、複数の拠点でファイル共有したり、メールの送受信をするために用いられるための拠点間ネットワークのことです。即ち、拠点内のネットワークはLANで、LAN同士を接続するものがWANです。WANの構築や管理は、通信事業者が行います。通信事業者は企業用に拠点を結ぶ専用線のサービスを提供していますので、初期費用と日々の通信料金を通信事業者に支払って利用することができます。WANは通信量に応じて量制と固定料金などで構成されている料金体系に基づいて支払う金額が変わりますので、利用用途に合った料金体系を選択する必要があります。

東京本社と大阪支社を通信する例です。各拠点内のネットワークはLANで拠点同士を結ぶネットワークはWANと呼びます。

インターネットは、世界中の様々な組織が管理しているネットワークが繋がったものであるため、誰でも利用することができます。世界中の組織で管理をしているネットワークをAS(Autonomous System)と呼びます。インターネット接続サービスを提供する事業者はインターネットサービスプロバイダ(ISP)と言います。ISPはASを利用し通信サービスを提供しており、それに伴い、ISPの上位グループ(一般的には大規模通信事業者)をTier1と呼びます。Tier1以外の通信事業者も、最終的には自社管轄外のネットワークともつながっていますので、インターネット上のすべてのISPはTier1を経由してつながっていることになります。イントラネットとはLANと同様の社内ネットワークのことです。拠点内のローカルネットワーク環境で、特定のユーザのみ利用できるネットワークです。プライベート環境などとも呼ばれ、企業内の重要なデータ管理のために社内関係者だけが利用できるようVPNなどを利用し、社外からでも社内システムにアクセスをし利用します。

通信プロトコルとは通信規則のことです。パソコンやスマートフォンなどのコンピュータ通信は、ネットワークアーキテクチャを利用しています。ネットワークは、人間が共通言語で会話をするように、コンピュータ同士の通信も同じネットワークアーキテクチャを利用し、共通のルールに基づいて通信が確立しています。代表的なネットワークアーキテクチャは、TCP/IPとOSI参照モデルです。詳しくは次のページを御覧ください。

一般的にネットワーク接続設定は、クライアントサイドでインターネットに接続をする際の設定方法です。また一般的にネットワーク構築は、サーバサイドでルータやハブ、ゲートウェイ、スイッチなどのネットワーク機器の設定をする際にシステムのネットワークに関する際に、設計、構築、設定、運用のような流れで実施されます。クライアントサイドのネットワーク接続設定を説明するとともに、サーバサイドのネットワーク構築の流れとネットワーク機器やケーブルなどの物理的な要素、データセンターで利用されているラックについて説明をしていきます。またサーバサイドのネットワーク設定では主にネットワーク設定に関するコマンドを利用した方法が存在します。技術者ではコマンドを利用しネットワーク機器の設定をしています。

Windows10の場合は、スタートボタンから「設定」を選択。「ネットワークとインターネット」を選択。「ネットワークと共有センター」を選択。新規ネットワーク設定の場合は「新しい接続またはネットワークのセットアップ」を選択します。ルータに接続する際に各所に、インターネットサービスプロバイダー(ISP)の情報を入力すると完了です。因みに図は、Wi-Fiルータ利用している場合ですが、Wi-Fi機器の側面などに「SSID」「暗号キー」の情報が書かれているので、その情報を入力することでセットアップ完了となります。

同様の流れで「ネットワークとインターネット」を選択、「状態」を見ることで図のような画面が表示されます。

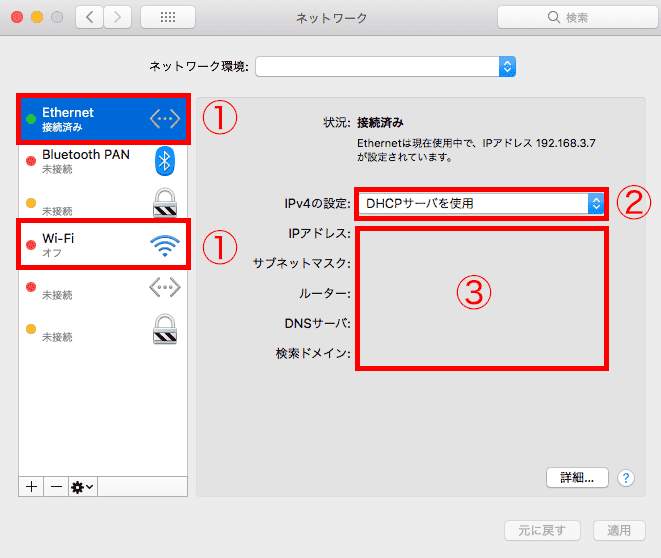

MacOSの場合は、アップルメニュー>「システム環境設定」を選択、「ネットワーク」をクリック。「ネットワーク環境設定」を開くと図の画面が表示されます。

ネットワーク接続されたら「Ethernet」か「Wi-Fi」の項目のランプアイコンが緑色になります。

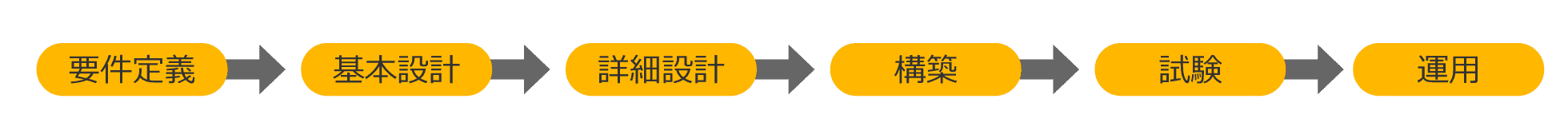

一般的なサーバサイドのネットワーク構築は「要件定義」「基本設計」「詳細設計」「構築」「試験」「運用」の6フェーズで構成されています。それぞれのフェーズが独立しているわけではなく、一つ前のフェーズが次のフェーズを補っているような役割があり各フェーズ同士、深い関係があります。

「要件定義」では、顧客が持っている要件を全て確認をし、一つひとつ定義をしていくことです。ヒアリングから提案依頼書などの書面をもとに「要件定義書」に落とし込み、要件を整理するためにドキュメントを作成していきます。

「基本設計」では、各要素における設定方針を決定するフェーズです。即ち、構築するネットワークの基本ルールを決定することです。ネットワーク機器は、同じ種別の機器であれば、設定方法や設定項目が異なるだけで、出来ることは大きく変わりません。従って、基本ルールを決定することが、これから先のフェーズに大きく影響するため重要な役割のある内容になります。

「詳細設計」では、基本設計の情報を基に、各機器のパラメータ(設定値)レベルまで落とし込みを行うフェーズです。機器や機種、OSのバージョンなど、各要素によって、設定するべき項目は異なります。パラメータは「詳細設計書」に落とし込んでドキュメント化をします。

「構築」は、詳細設計書の情報(パラメータや設定値)を基に、機器を設定するフェーズです。詳細設計書は設定値まで落とし込みが出来ている状態ですので、機器に設定をし接続をしていきます。「作業手順書」「作業チェックシート」などのドキュメントを用いて、作業漏れやミスを防止するように確実な設定を行います。

「試験」では、構築したネットワーク環境で、単体試験や正常試験、障害(冗長化)試験など、各試験を行うフェーズです。試験をする前に「試験仕様書」や「試験計画書」を作成し、その項目を基に試験を実施し、「試験結果報告書」などという形にドキュメント化をします。

「運用」は、構築したシステムを継続的に、かつ安定的に提供するために、運用をしていく最終フェーズです。構築したら終了と言うわけではなく、むしろ構築の段階で運用まで視野に入れた設計を行い実施しています。運用は主にネットワーク監視を基本とし、定期運用をするために「運用手順書」のドキュメントを作成し、それに則って業務を遂行します。また、不測の事態にも備えられるように、万全な形で運用するために障害初期段階では「障害1時対応」、深刻なシステム障害時は「障害2時対応」を行いネットワークに限定せず、統合的にシステムを把握することで、継続的なネットワークの安定稼働を実現します。

ITシステムを構成するネットワーク機器は、システム内のノード(サーバやネットワーク機器)などを接続する役目があります。また、外部からのネットワーク(インターネット)からアクセスを受けた場合に、入口対策としてファイアウォールのようにシステム内に侵入されないよう、防御する役目をするものも存在します。その他にはネットワーク経由でハードウェア機能が利用できるものも存在します。以下は代表的なデバイスをご紹介します。

ネットワークラックとは、データセンターなどにネットワーク機器を収納するための什器のことです。同様の役割をするものにサーバラックが存在しますが、こちらはサーバを格納するためのラックです。ラックマウント型サーバやネットワーク機器は、多数の機器を省スペースで収納でき、消費電力効率が良い点がメリットです。ラック(ラックマウント型)の形状は「サーバーラックとは?」を御覧ください。

ネットワークケーブルとは、主にLANケーブルのことを示します。隣接する機器同士を物理的に配線で結ぶ役目をしています。データセンターのラックでは、ネットワーク機器同士を接続したり、ラック間で接続をする構内配線もケーブルと呼ばれます。

ネットワークブリッジとは、1台のホスト(複数の有線LAN端子や無線LANアダプターを搭載するネットワーク機器)をハブのように利用できる機能のことです。L2ブリッジと呼ばれる所以は、OSI参照モデルのレイヤー2の略語として利用されるためです。L2は隣接するノード接続の役目をする階層で主に、有線LANであればEthernet接続、無線LANあればWi-Fi接続で利用されます。

ネットワークスイッチとは、コンピュータネットワークにおける集線装置の一種でスイッチングハブとも呼ばれます。LANを構成する際のネットワーク構成図では「スター型」の配線構造で用いられ、各ホストからのネットワークを集約し各機器同士の通信を可能としています。L2、L3、L4と名称が複数あるのは、OSI参照モデルによるデータ転送の方法によって異なるためです。

ゲートウェイとは異なる通信プロトコル同士でデータをやり取りする際に、中継として役割をする機器や、それにインストールされているソフトウェアのことです。通信プロトコルとは、OSI参照モデルに沿って通信が階層分けされているように、各層でプロトコルが異なります。ゲートウェイはOSI参照モデルの7層すべてに機能を持っており、異なるプロトコルを変換しデータを転送します。ルータとの違いは、ルータはプロトコル変換が出来ないため、同様のプロトコル通信のみを行いますので、データの行き先を振り分ける機能です。ゲートウェイとルータを使い分ける基準は、通信規格が異なればプロトコル変換器として利用するのがゲートウェイで、通信の行き先を振り分けるルーティング機能を利用する場合はルータと分けることが一般的です。

ネットワーク共有にはファイルやフォルダをパソコン経由で他のユーザと共有する意味と、社内ネットワーク(LAN)経由で多数のユーザとファイル共有するためのファイルサーバの機能が存在します。LAN経由でファイルサーバやNASを利用するメリットはセキュリティコントロールができることで、特定のユーザが閲覧するようフォルダ毎に閲覧権限、編集権限などを加えることで、機密情報や個人情報などのセンシティブな情報管理も関係者のみが閲覧できるよう厳密に管理できることです。

ファイルサーバーとは企業の社内ネットワークで接続できる環境でデータを保存、共有するサーバのことです。ファイルサーバーには多くの従業員が一斉にアクセスをするため、大容量の通信が要求されるので「広帯域かつ高信頼性」のLAN環境を確保する必要があります。ファイルサーバーには「信頼性」「拡張性」「保守性」「機密性」「完全性」などを重視して環境構築をします。

NASとはネットワークを通じてデータを保管するHDD(Hard Disk Drive)のことです。私たちが利用しているパソコンやスマートフォンにもストレージ機能が存在しますが、ネットワークに接続をしていなくてもデータを保存することができます。ファイルサーバーとの違いは、複数のユーザとファイルを共有するための機能には特化していなく、ユーザが専有で利用できる環境構築がしやすい為、ネットワークを通じてストレージ機能を利用することがあります。クラウドサービス(IaaS)でも提供されており、RAID構成(外部記憶装置の冗長化する技術)を採用しているため、HDDが故障してもデータ消失のリスクを回避するために利用するケースがあります。

ネットワークには様々な技術が存在します。大容量で安定したデータ通信環境を管理するには、専用線などの業務用回線の契約やネットワーク機器の設備などに投資をする必要はありますが、機器やネットワーク環境のリソースを効率よく利用することや、管理を一部自動化することで工数削減にも繋がるなど、技術的なことでも工夫をすることで、より良いネットワーク環境を構築することが出来ます。

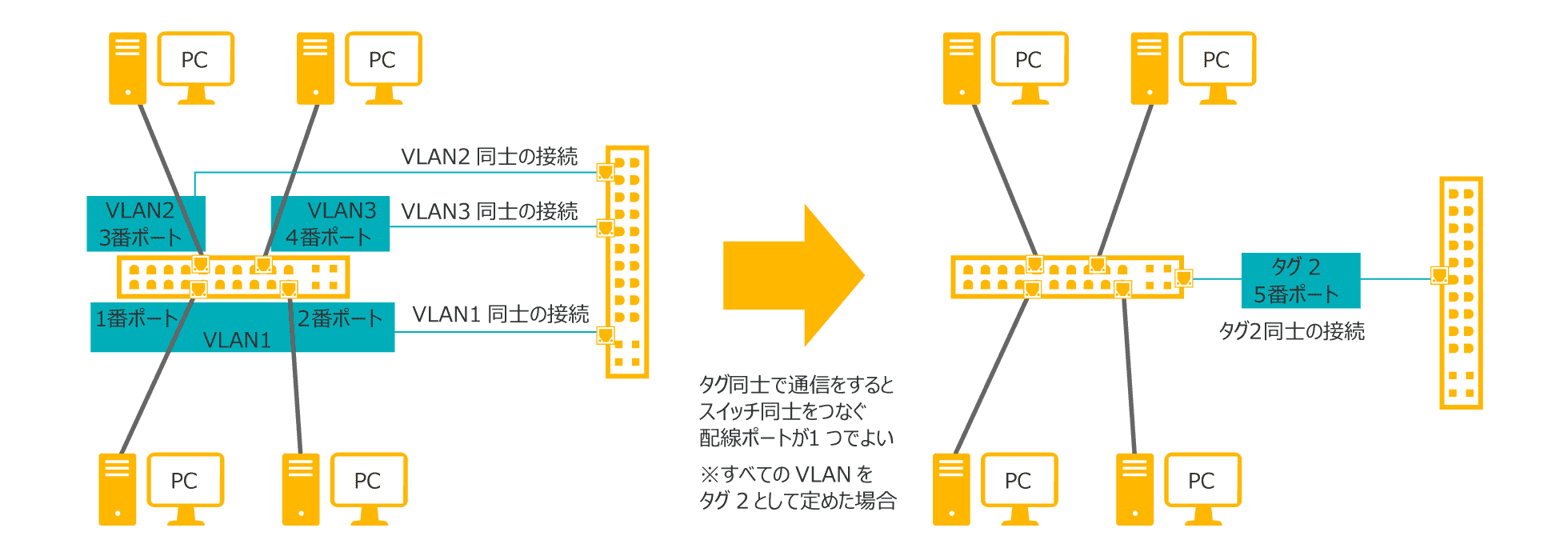

ネットワーク仮想化技術には「ネットワーク機器の仮想化」「ネットワーク接続の仮想化」「通信回線の仮想化」に大別できます。ネットワーク機器の仮想化は、単一の機器を分解させる方法と、複数の機器を統合させる方法に別れます。これを物理構成で構築されたネットワーク環境を仮想化技術によって論理構成で再構築します。ネットワーク接続の仮想化では、ネットワーク接続を切り替える際に物理的にLANケーブルを差し替えて作業を行う必要があったことを、VLANやレイヤ3スイッチにより仮想的に構成変更を行い、ネットワーク接続を切り替えることができる方法です。通信回線の仮想化は、広域ネットワーク(WAN)を利用する際に専用線を利用していた方法から、仮想専用線(VPN)を利用することで、インターネット経由で接続し専有ネットワークが利用できることです。

ネットワーク冗長化はネットワーク障害による損失の発生を防止し、その影響を最小限に抑えるために行われます。LANでは、複数のネットワーク機器を用いた物理的な対応と、自動的にネットワーク経路を切り替える論理的な対応が存在します。広域ネットワーク(WAN)の対応は、複数の通信業者と契約を結びWAN構築を行い、同時に利用する方法です。常時同時接続を利用する方法は、負荷分散を図るため、そして障害時には正常稼働しているWAN回線へ、ダイナミックルーティングプロトコルなどによって自動的に切り替えられる為です。

ネットワーク自動化とはネットワークに繋がったハードウェア及びソフトウェアの構成、管理、運用を自動化するプロセスのことです。具体的には、ネットワーク死活監視、IPアドレス管理、ネットワーク負荷分散、機器の性能管理など、人間が手動で行ってきた日常的なタスクを自動化することです。企業がデジタル化、クラウド環境へ移行に伴いネットワークも自動化が推進されています。

ネットワークトラフィック可視化とは、SNMP監視(監視グループ一覧のSNMP監視を参照)などの方法によりネットワークを流れるトラフィックの詳細情報を収集し、分析しやすい形式に整えることです。IPアドレスごとの通信量やアプリケーションごとの通信量などを計測しグラフ表示で可視化することで、より詳細なデータを算出することができるようになり、ネットワーク環境の管理が分かりやすくなります。

ネットワークアドレスとはホストに付与されているIPアドレスで結ばれたネットワークを分割する際に利用するネットマスクのことです。ネットマスクでは2進法による0と1の暗号のような記述がされており、それを十進法に置き換えたものがネットワークアドレスです。詳しくは「IPアドレスの範囲で指定されるクラスとサブネットマスクの計算方法」を御覧ください。

ネットワークにおけるセグメントとは、あるネットワークを分割した一部分のことを示します。ネットワークを分割するにはサブネット化による細分化を行います。即ちネットワークのセグメント数はサブネット数のことであり、サブネット化するためのIPアドレスをサブネットマスクと言います。

ネットワーク環境を管理するためには、特有のコマンドを打ち込み状態を表示させることが出来ます。代表的なものを以下の表にご紹介します。

| コマンド | 主な役割 |

|---|---|

|

ifconfig(MacOS) ipconfig(WindowsOS) |

利用しているパソコンのIPアドレスを確認 |

| nslookup | 対象となるホストのDNS問い合わせ |

| hostname | ホスト名を表示 |

| nbtstat(WindowsOS) | TCP/IP接続の状態を確認 |

| netstat | ネットワークステータス確認 |

| ping | ネットワーク疎通確認(死活を確認) |

ネットワーク環境を確認するには、上記の他に様々なコマンドを利用して確認する方法が存在します。ネットワーク技術者はコマンドや業務用の機器や監視用コンピュータを利用しネットワーク管理を実施しています。次のページではネットワークエラーの原因をネットワーク管理を基に、帯域と通信速度の観点で解説します。

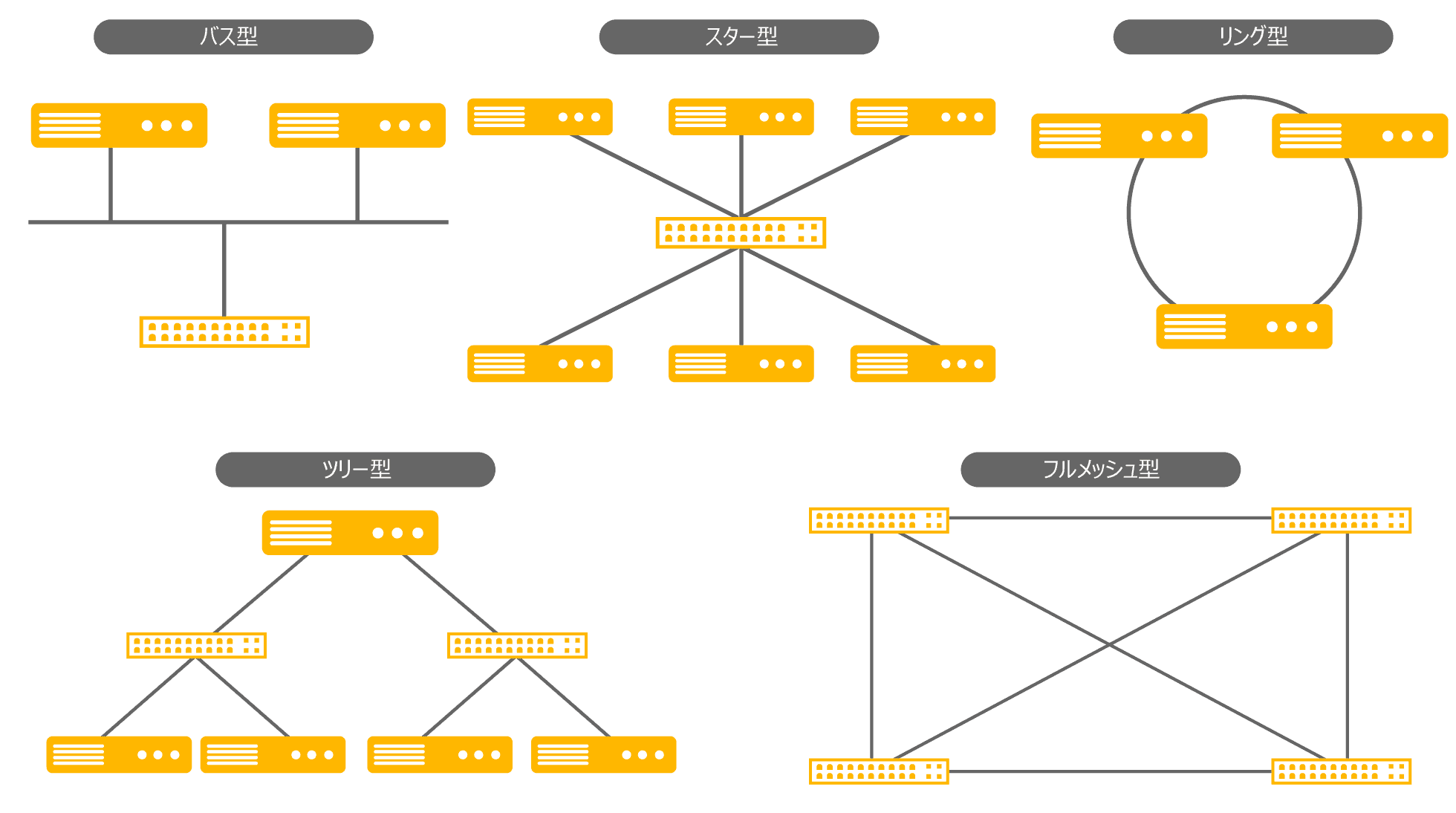

ネットワーク構成図とは、ネットワークを構成する機器同士がどのように接続されているかを可視化した図です。ネットワーク構成図はネットワークトポロジマップと呼ばれる型式で描かれます。トポロジの意味は、数学の位相幾何学という分野を意味する言葉で、図形の繋がりや位置関係に焦点を当てている学問の分野です。ネットワークのトポロジでは機器同士を接続する形態について主に5種類存在します。

一般的なネットワーク構成図は「トポロジ」という言葉のもとネットワークを図解しています。

物理設計とは、サーバサイドで利用する目に見えるもので設計をすることです。物理設計では、サーバラックやケーブル、ポートなどを示し、ネットワークに関する技術や仕様を理解し、要件に応じた設計をしていく必要があります。物理層における確かな設計が、将来の拡張性や運用管理性に大きく関わってきます。物理構成はインライン構成とワンアーム構成に大別でき、主に以下の表のようにな特徴があります。

| 比較項目 | インライン構成 | ワンアーム構成 |

|---|---|---|

| 構成の理解 | 分かりやすい | 分かりにくい |

| トラブルシューティングの対応 | 対応しやすい | 対応しにくい |

| 構成の柔軟性 | 対応しにくい | 対応しやすい |

| 拡張性 | 拡張しにくい | 拡張しやすい |

| 冗長性・可用性 | 対応しやすい | 対応しにくい |

| 採用の規模 | 小〜中規模 | 大規模 |

| 特徴 | 管理性重視 | 拡張性重視 |

論理構成ではOSI参照モデルに沿って通信機能が階層化されている為、各層に対しての技術および、それらを使用する際の設計するポイントを抑えておく必要があります。

データリンク層はOSI参照モデルのレイヤ2に当たるため、レイヤ1の物理層を助ける役目があります。データリンク層で取り扱われているデータはフレームと呼びます。フレームをやり取りするのはイーサネットと呼ばれるLANケーブルとL2スイッチがつながってデータ送信をするのが代表的な例ですが、論理設計では仮想化されたLAN(VLAN)を用いて説明をすることがあります。VLANを設定する際はポートVLAN、タグVLANを設定することを行います。

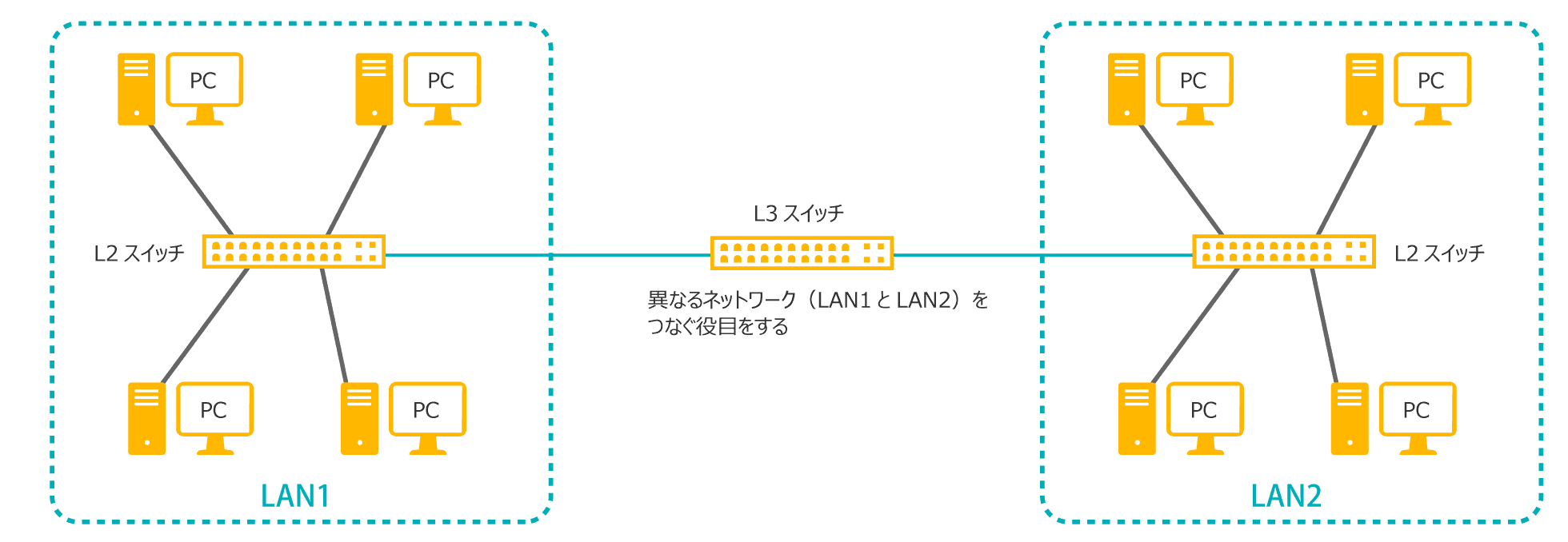

ネットワーク層はOSI参照モデルのレイヤ3に当たるため、異なるネットワーク同士の通信を実現します。使われるネットワーク機器はルータやL3スイッチです。

公開サーバをインターネット接続をしてホームページなどを見れるようにするには、ドメインとIPアドレスを紐付ける必要があります。ドメインと公開するためのグローバルIPアドレスは国内であれば一般財団法人日本ネットワークインフォメーションセンター(JPNIC)が管理をしています。グローバルIPアドレスとドメインの関連性やDNSとレジストリの関連性などは次のページをご覧ください。

ネットワークアドレス変換とは、主にローカルIPアドレスをグローバルIPアドレスに変換をし、インターネット接続を実現するために使われる技術です。NAT(Network Address Translation)とは、IPアドレスを変換するためのネットワーク機器のことです。アウトバウンド(パソコンがインターネットに接続をする場合)は、個人であればISP(インターネットサービスプロバイダー)と契約をしISP側のNATでグローバルIPアドレスに変換をしインターネット接続を実現しています。企業の場合は、LAN内にNATを接続しNAT経由でインターネット接続を実現していることがあります。インバウンド(公開サーバにアップロードしたホームページを見れる状態にする場合など)は、個人契約であればレンタルサーバサービスを提供している会社が、レジストリとともにDNSを提携しているため、契約しているサーバにホームページのデータをアップロードをすると見ることが出来ます。企業のLANの場合は、一般的にNAT経由でIPアドレス変換の技術を用いて、外部からのアクセス(主にVPN接続)などで外出先からLAN接続をする際に固定NATでグローバルIPアドレスを1:1で紐付けて通信をします。

WebサービスやWebサイト、スマートフォンアプリケーションを中心としたインターネットを通じたサービスには、ITシステム内に存在するサーバで稼働しているアプリケーションが存在します。これらは、インターネットを通じてITシステムと通信をする際、トラフィックが増加をし続けていると同時に多様化の一途をたどっています。負荷分散では溢れ出るトラフィックを効率よくさばくことが、ITシステムにとって重要な問題です。

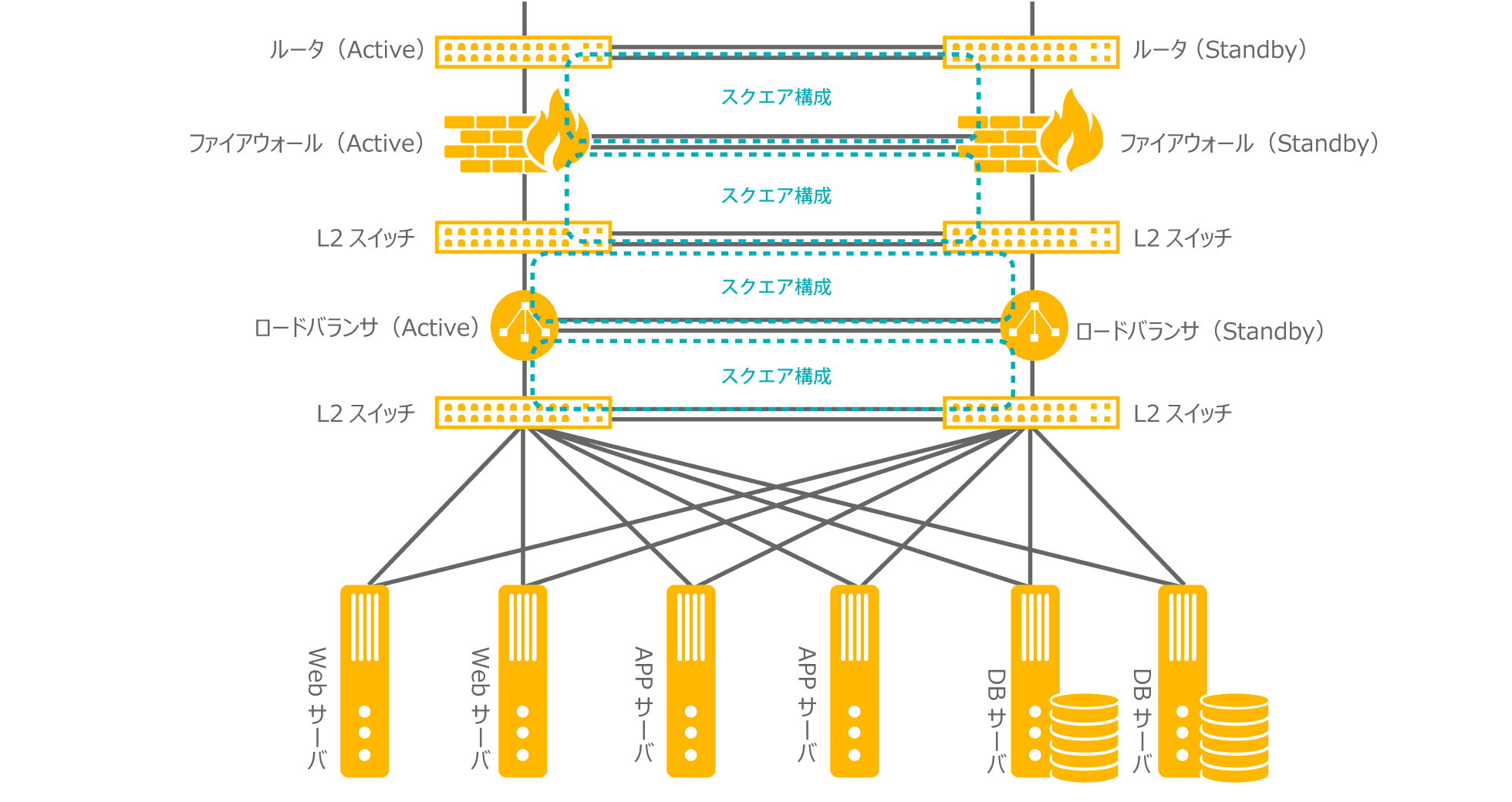

一般的なインライン構成で描かれたネットワーク機器の冗長構成(スクエア構成)の物理構成図です。インライン構成図の中では最も基本的な構成例として描かれています。

負荷分散設計では、アプリケーションレベルにおいて通信要件の洗い出しをすることが、重要なポイントです。セキュリティ設計で洗い出す項目で「どこから、どこへ、どのような通信があるのか」の項目が存在し、その内容を基にアプリケーションレベルに推し進めます。

| カテゴリ | 項目 |

|---|---|

| 不可分散が必要な通信の整理 | 洗い出した通信の中から負荷分散が必要な通信を抽出 |

| アプリケーションレベルの通信パターンを整理 | パーシステンスの種類 |

| タイムアウト値 | |

| ヘルスチェック | ヘルスチェックの間隔 |

| ヘルスチェックのレイヤ | |

| サーバのスペックや通信パターンを把握 | ラウンドロビン |

| 重み付け・比率 | |

| 最少コネクション数 |

ネットワーク監視とは、システム内のネットワークが正常に稼働しているか定期的に確認することによって、システムで発生した障害やリソース不足を検知し、システム管理者に通知を行うための作業や仕組みのことです。当社ではシステムの要件に基づいた監視項目に沿って、類似した役割の監視項目をグルーピングし分類しています。

システムの運用保守は、システムを安定稼働させるための管理や障害が発生した際の復旧などがあります。システム運用監視は専用の運用監視サーバーを利用しリソース監視やヘルスチェック(死活監視)を実施します。当社でも監視サーバーを利用しシステム監視を実施するための監視システムで、多数のモニターでシステムの状況、障害発生状況などが表示され、監視業務を行っています。即ち、監視システムに存在する監視サーバーはネットワーク構成図の頂点に位置しており、対象となるシステムを統合的に管理しています。

システム運用の大まかな定義は24時間365日、問題なくシステムを稼働させるための業務です。システムを構成しているサーバやネットワーク機器はコンピュータで精密機器のため、突然故障する可能性もあります。それがシステム障害の原因になるため、エンジニアが障害を未然に防止するような対策や業務を行ったりバックアップをとるようなシステム構成を考えたり、様々な知識や技術を用いながらシステム運用の業務に取り組んでいます。従ってシステム運用とは、システムの正常状態を維持し、状況に合わせて変化、拡張させることを意味します。

アイティーエムはシステムマネジメント事業を主軸とするMSP事業者です。当社が考えるMSPは「MCSSP」と呼び、新しいシステムマネジメントサービスの形態です。

MCSSP = 「MSP(Managed Service Provider)」+「CS(Cloud & Security)」

従来から存在するMSP(Managed Service Provider)事業をベースとして、昨今のIT環境にて特に注目されている「クラウド利用」と「セキュリティ対策」をより強化したサービスでお客様の安心・安全で、快適なシステム運用をご支援します。

詳しくは下の画像をクリックしサービスサイトをご覧ください。

ネットワークエンジニアとは、システム内のネットワークに関する設計、構築、設定などを行い、正常に通信できる状態を管理する技術者のことです。ネットワークには関連するコンピュータ機器が数多く存在し設定し利用するには専門知識が必要になります。ネットワークエンジニアは複雑なネットワーク構成で構築されているシステム管理において重要な役目を担います。

インフラエンジニアとは、サーバ、ネットワークで構成されているシステムを設計、構築、設定などを行い、運用業務を通じてシステムが正常に利用できるように、日々管理をする技術者です。ネットワークエンジニアとの違いは、サーバなどのコンピュータシステムを統合的に管理することにより、ITシステム全体の安定稼働を実現するために取り組んでいる、技術者たちのことです。

ネットワークセキュリティ対策では、ITシステムを内部ネットワークと外部ネットワークから何処まで守り抜くかという点が主な重要なポイントとなります。内部ネットワークではLAN環境に潜む脅威を可視化するためにネットワーク脆弱性診断を実施します。無線LANでは、不正ログインによる内部ネットワークへの侵入から防御するために、SSIDとセキュリティキーの管理も確実に行います。外部ネットワークでは、サイバー攻撃によるITシステムへの不正侵入や、DDoS攻撃になどによる高負荷によるサーバ機能停止から防御するために、ファイアウォールで継続的な対策を講じます。ITシステム全体の観点で不正侵入の可能性などの弱点を把握したい場合は、ペネトレーションテストによる実践的なテストを実施します。

家庭内の無線LANルータはSSID(Wi-Fi名)とセキュリティキー(パスワード)をスマートフォンやパソコンに記憶させて、Wi-Fi機器と通信をしインターネット接続をしていることが多いです。企業も同様のLAN設定をすることがあり、フロアごとや拠点ごとに無線LAN環境を構築する場合があります。企業のファイルサーバなどにアクセスできるクローズドネットワーク構築も無線LANを利用して構築することも多くなってきました。広いオフィスではマルチSSIDを利用することで、アクセスポイントを複数認識させることが出来ます。このようにマルチSSIDとセキュリティキーで無線LAN環境のセキュリティ対策が行われ、関係者以外の不正アクセスによるLAN環境への侵入から防御しています。

システム内に潜む脆弱性を確認するために「プラットフォーム脆弱性診断(SiteScan 2.0)」でサーバOSやネットワーク機器などのプラットフォーム層に潜む脆弱性を洗い出し、レポートをもとに脆弱性の対策を実施することでリスクを未然に回避することができます。中〜大規模システムに対しては「脆弱性手動診断サービス(WebSiteScan Pro)」による脆弱性スキャナ"Nessus"を用いたプラットフォーム診断と、セキュリティエンジニアによる結果分析とレポート作成を実施します。

業界標準CVSS/CVEに準拠した検査エンジンによるネットワーク・OS・ミドルウェアの脆弱性診断を行います。またお客様が診断したいタイミングでWeb管理画面からボタン一つでスケジュール設定が可能です。「ネットワークの脆弱性が心配」または「OSのバージョン管理が大変」などの課題を抱えるお客様におすすめです。

脆弱性手動診断サービスのWebSiteScan Proは、ツール診断と併せて専門のエンジニアの手動診断により、ツール診断ではカバーしきれないセッション管理系の脆弱性診断も行います。 「ECサイトのセキュリティを対策したい」「大量の個人情報を扱っている」などのお客さまにおすすめのセキュリティ診断サービスです。

ネットワーク外部性とは、サービスの利用者が増加すると利便性や効用が増加することです。メールや携帯電話などネットワークサービスを利用する人が増加すると、より多くの相手と連絡が取れるようになり便利になります。その反面、大きなサービスになれば悪意のある攻撃者から金銭目的などによる、標的型攻撃のリスクも高まります。「ペネトレーションテスト」ではシステム全体の観点で不正侵入の可能性がある弱点を把握するために、あらゆる技術を用いて疑似攻撃を行い、万が一不正侵入をされた場合でも実地訓練を行うことで不正侵入後の対処を知るために人的対策まで行います。様々な攻撃を想定したユースケースで仮説(シナリオ)を作成し実施するため、具体的なテスト結果をもとに対策を講じることが出来ます。「Webアプリケーションファイアウォール」はインターネット上の「盾」となり、外部ネットワークからITシステムへの攻撃を防御をし継続的なセキュリティ対策が実施できます。

ペネトレーションテストは、外部/内部、PCI DSS向け(ネットワーク、アプリケーション)、組込みシステム向けなどに分類され、目的や用途に合わせて実施できます。また様々なシナリオを元に、攻撃者が実行する仮説を立てて模擬ハッキングによる実践的なテストを実施することも可能です。

Scutumは、インターネット上の「盾」となり、SQLインジェクション、Web改ざん、不正ログイン、ガンブラー等によるウィルス拡散、個人情報等の機密情報の流出などのサイバーセキュリティに関するトラブルを未然に防ぎます。

企業のセキュリティに関する課題は、情報セキュリティとアプリケーションセキュリティに大別できます。ネットワークを利用するシステムのセキュリティはペネトレーションテストやプラットフォーム脆弱性診断が有効です。インターネット経由で外部に公開しているWebアプリケーションやWebサイトはWebアプリケーション脆弱性診断のツール診断と脆弱性手動診断サービスと併せて実施することで、有効的な対策を講じることが出来ます。