社会がデジタル化に向かう昨今、安心・安全なデジタル社会を実現するにはサイバーセキュリティ対策がますます重要です。そのサイバーセキュリティ対策は、セキュリティ・リスクに対し保全や防御を実施することですが、その多くはソフトウェアの脆弱性によりもたらされており、ソフトウェアの脆弱性管理が益々重要になっています。(ソフトウェアの脆弱性とは、ソフトウェアの非機能要件におけるバグであり、2023年度だけでも28,829件見つかっている)

しかしながら、多くの企業の脆弱性管理には課題があり、攻撃者に脆弱性を利用する機会を与えています。

企業の課題として:

IPAが発表した"情報セキュリティ10大脅威2024"のうち4つの脅威が既知の脆弱性を突いた攻撃であり、継続的な脆弱性管理を行っていれば、リスクの緩和が見込めた脅威です。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサムウェアによる被害 | 2016年 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 2016年 | 9年連続9回目 |

| 4 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 2022年 | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 2016年 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

ソフトウェア・サプライチェーンは、ソフトウェア(=成果物)を開発、構築、配布するために使用されるコードやコンポーネント、ライブラリ、色々なツール、プロセスが複雑につながって構成されます。ソフトウェア・サプライチェーン・リスクは、このソフトウェア・サプライチェーンにある脆弱性によりもたらされるリスクを言います。

例えば、不正なプログラムの混入や改ざん、脆弱性なソフトウェアの使用で、8つのSupply chain threatsが指摘されています(https://slsa.dev/spec/v1.0/threats-overview)。

主なこれまでの経緯

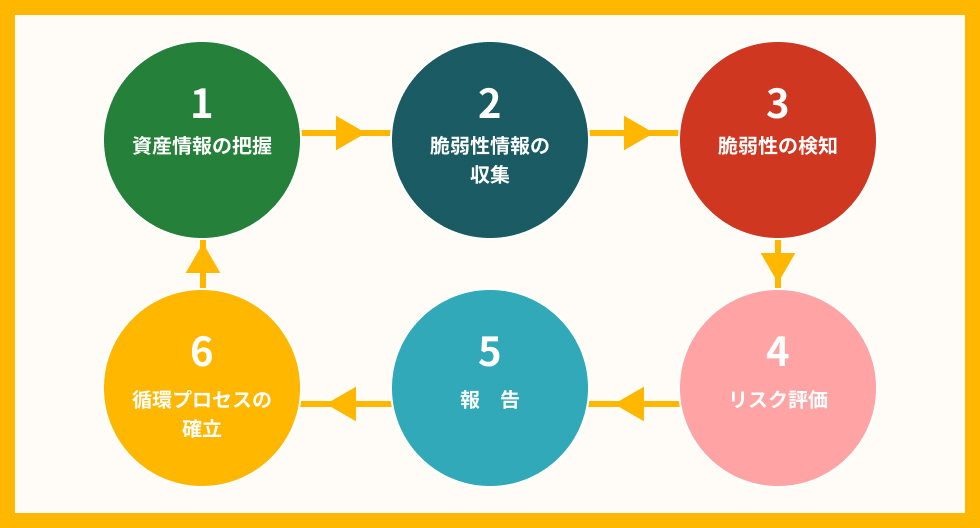

脆弱性管理 (ぜいじゃくせいかんり、英: vulnerability management)は、ソフトウェアの脆弱性を「識別、分類、優先順位付け、修正、および軽減する循環的な慣行」のこと。脆弱性管理はコンピュータセキュリティとネットワークセキュリティに不可欠な概念である。- wikipedia -効果的な脆弱性管理を行うには、1)資産情報の把握、2)脆弱性情報の収集、3)脆弱性の検知、4)リスク評価、5)報告、6)循環プロセスが必要とされます。

継続的な管理プロセスを確立させるには、自動化志向の管理プロセスが重要となります。

継続的な脆弱性管理プロセスを確立させ、実践するには以下の課題が指摘されています。

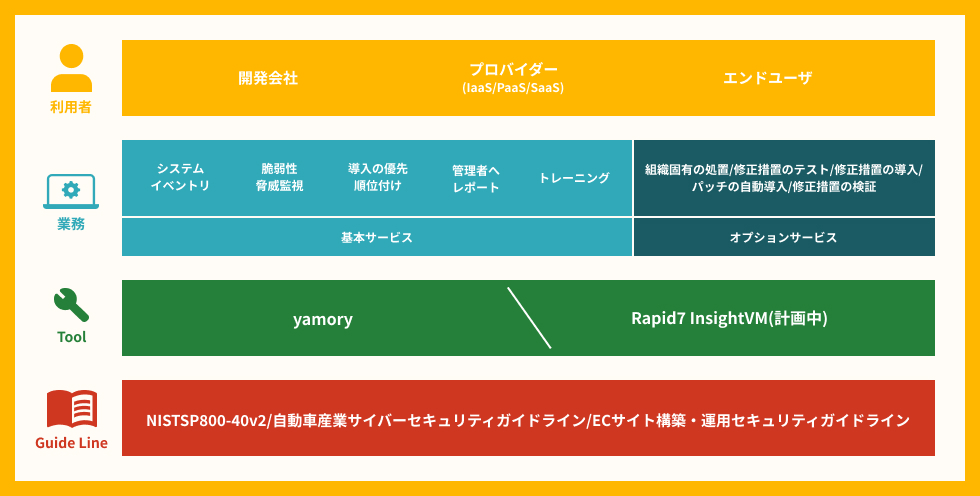

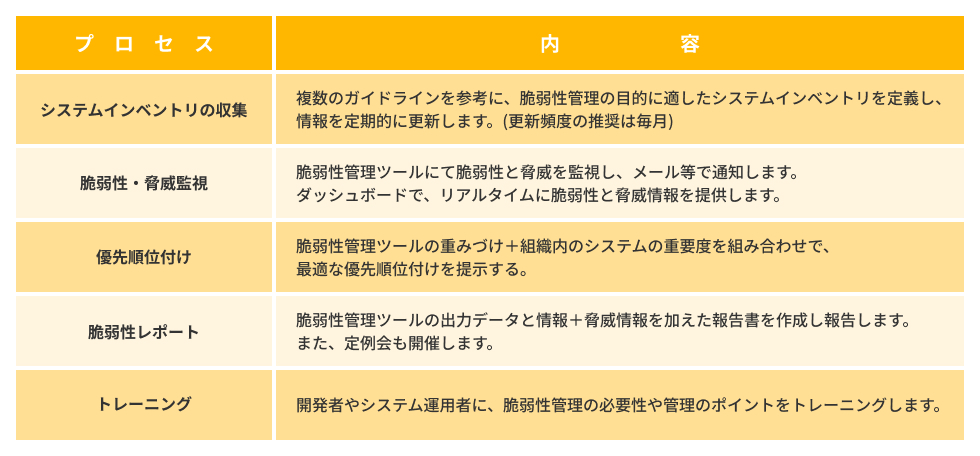

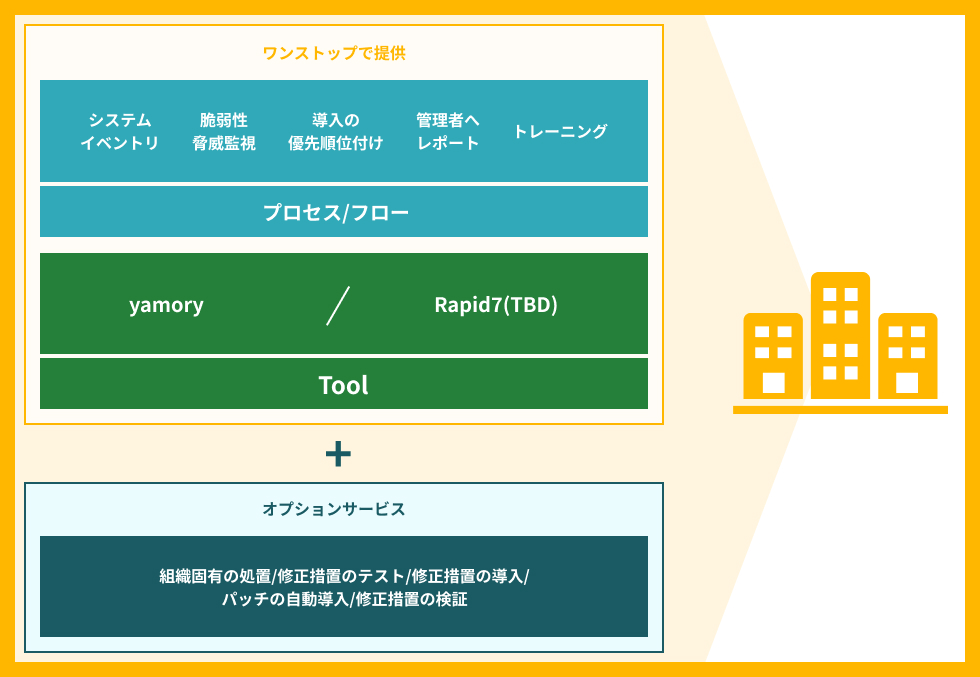

脆弱性管理を実施するには、利用者/業務/ツール/ガイドラインの適合が重要なポイントになります。

複数のガイドラインから共通する項目を洗い出し、標準化した作業定義となります。

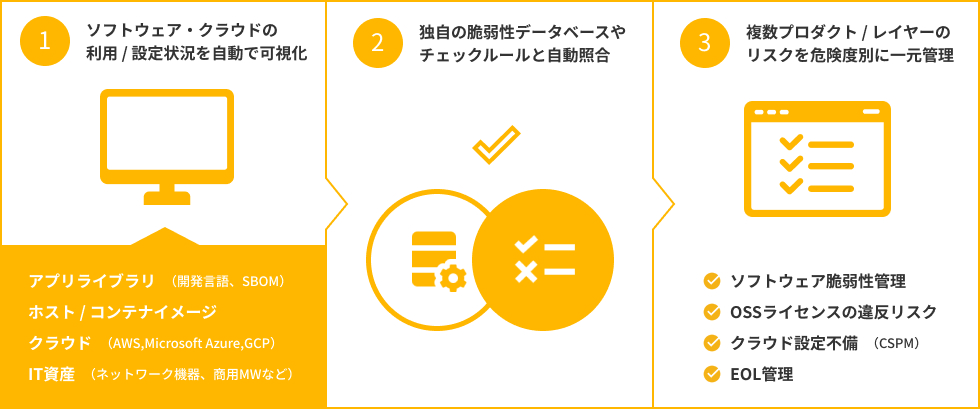

個別での対応が必要だったITシステムの脆弱性対策とリスク管理をオールインワンで実現する、⽇本唯⼀のクラウドサービスです。

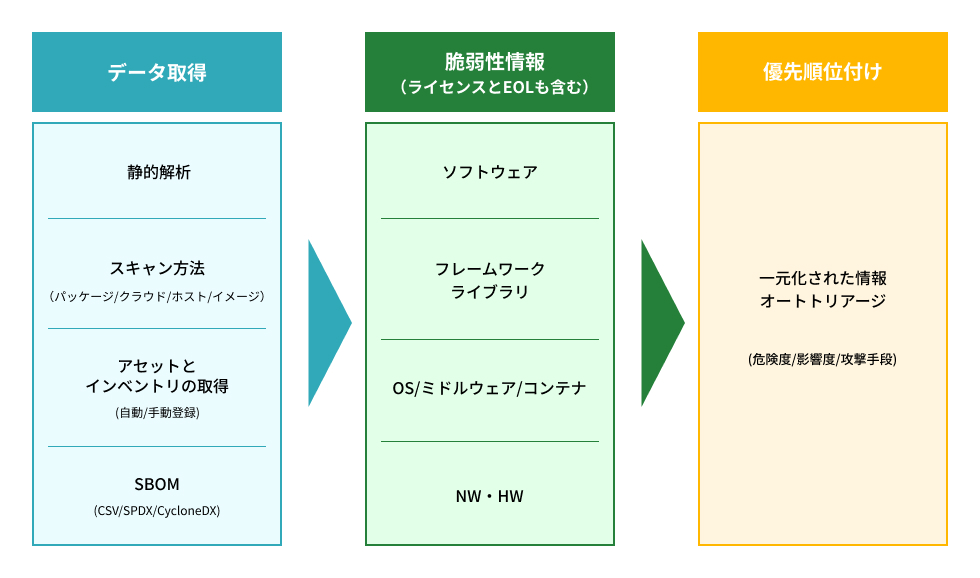

脆弱性管理ツールの機能・性能は、データ収集/脆弱性情報/優先順位付けの3つが柱と言えます。

ツールだけでは、脆弱性管理は成り立たちません。

管理で必要となるものは、プロセス(手順)/ツール/人(知識・スキル)になります。

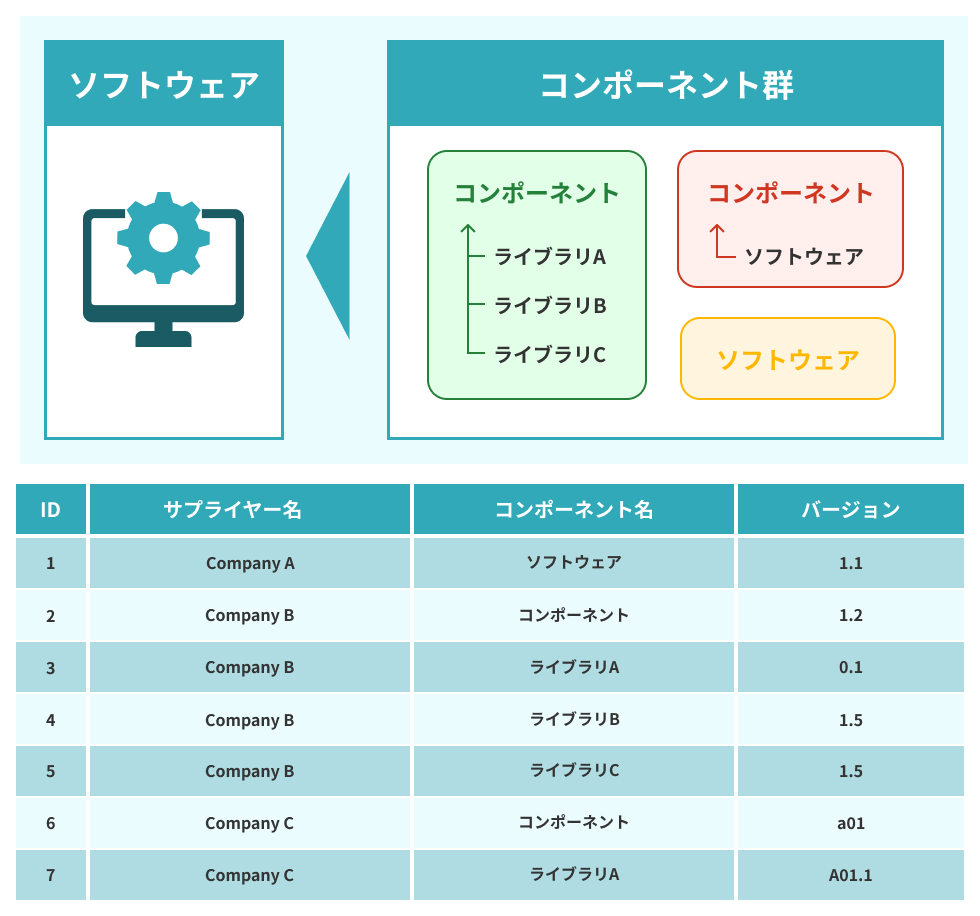

元々は製造業のサプライチェーンの中でトランスペアレンシーとトレーサビリティを獲得するためにBOM(Bill of Material)が利用されており、その考え方をソフトウェア向けに派生させたのがSBOM(Software Bill of Material)となります。SBOMを使用することで、ソフトウェアインベントリーを正確に把握することが可能となり、ソフトウェアの脆弱性も正確に管理できるようになります。従来の資産(アセット)ベースの脆弱性管理では、ソフトウェアインベントリーの把握が十分でないケースがあり、トランスペアレンシーに課題がありました。

最低100アセットからで、220,000円/月額から

管理対象のアセット数で価格は変動します。

詳細をヒヤリングのうえ、最適な内容をご提案致します。

お問い合わせフォーム(サービス)よりご相談を賜ります。

ネットワーク・OS・ミドルウェアなどのプラットフォーム脆弱性診断。

ツール診断ではカバーしきれないセッション管理系の脆弱性診断も可能。ECサイトのような大量の個人情報を扱っているWebサイトにおすすめ。

Webアプリケーション診断/手動の診断項目に加え、JavaScript/Frameworkの解析によりSPA固有の診断項目を高度なハッキングスキルを用いて診断。