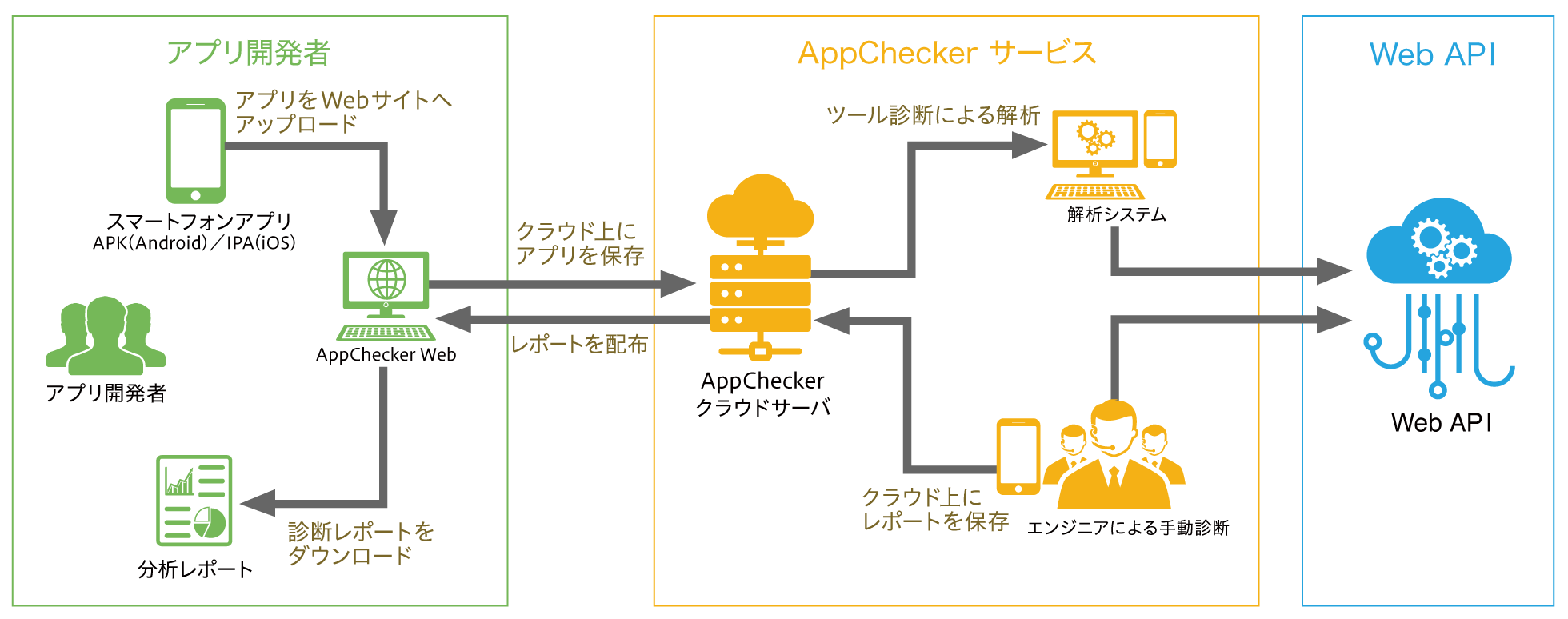

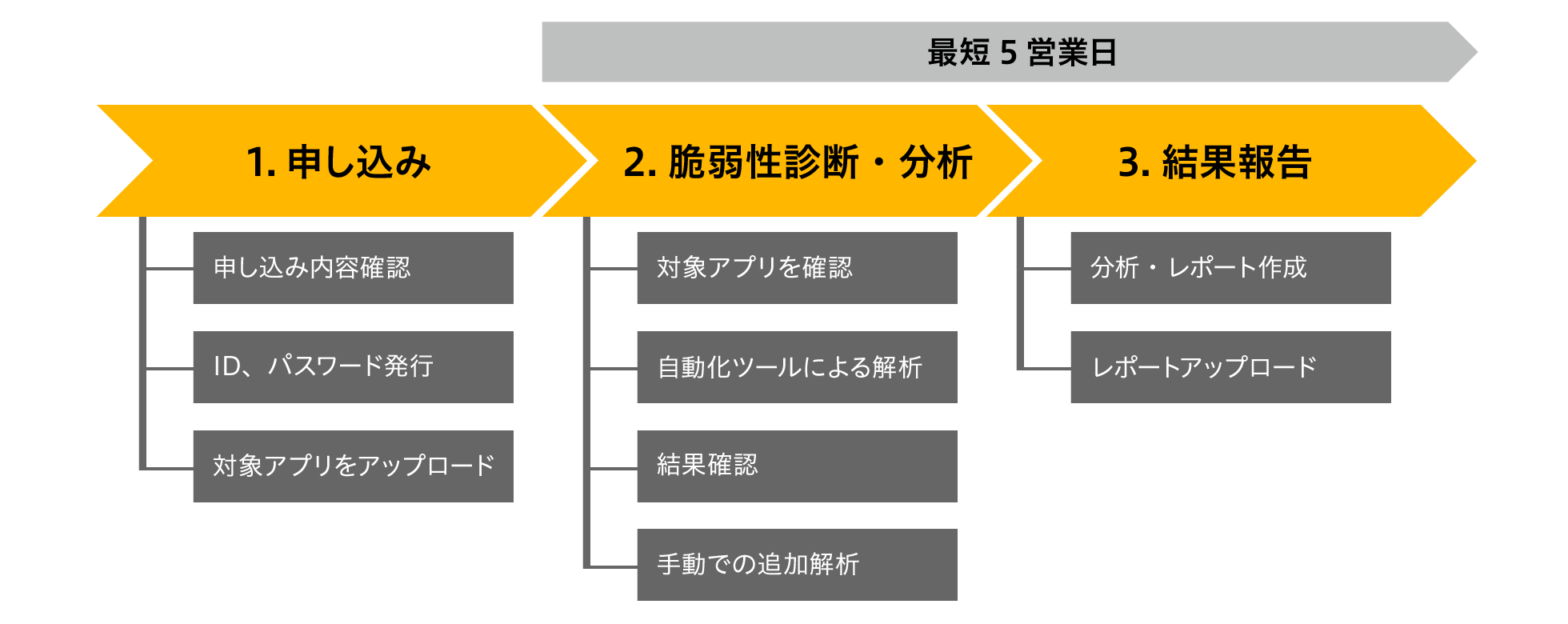

AppCheckerは、手間がかからないツール診断でありながら、より安全なモバイルアプリの実現のために2つのタイプの分析を行います。自動化分析ツールによって静的解析と基本的な動的分析を行った後、専門家による手動分析を行います。模擬ハッキングの手法に基づく実用的な分析や、OWASP Mobile Top 10と金融レベルのセキュリティ基準を中心にした分析により、本当に危険な要素は何かを把握できます。しかも分析レポートはすばやく、最短5営業日でご提供いたします。

14の診断分類、51の診断項目

| 分類 | 内容 |

項目数 (Android/iOS) |

|---|---|---|

| 重要な情報の露出(金融) | 画面のマスキング処理、仮想キーボードの使用、メモリへの重要な情報の露出など | 3/3 |

| マルウェアおよび プログラム改ざん(金融) |

難読化の適用、ルート化の可否、アプリの整合性検査、アンチウィルス機能の適用 | 4/3 |

| 重要な情報の露出 | ソースコード、リソース、設定ファイル等9箇所における重要な情報の露出 | 9/8 |

| 不必要な情報の露出 | パッケージにおけるソースコードの露出 | 2/2 |

| 不正行為の可能性 | 文字(SMS)の受信機能の利用、開発証明書の利用状況、 サーバへの重要な情報の送信などの不正行為 |

4/2 |

| 重要な情報の暗号化通信の不備 | 重要な情報を送信する際の暗号化通信、HTTPプロトコルの利用状況 | 2/2 |

| 権限昇格/権限盗用 | 権限昇格/権限盗用の可否、Pending Intentの適切な使用など | 10/5 |

| サービス拒否 | アプリ異常終了と応答 | 1/1 |

| 脆弱な暗号化 | 復号化キーの露出 | 1/1 |

| サーバ証明書(HTTPS/SSL) 検査の迂回 |

サーバ証明書(HTTPS/SSL)検査の迂回の可能性 | 1/1 |

| 不要なパーミッションの使用(Androidのみ) | Android Manifest.xmlファイルにおける不要なパーミッションの設定の有無 | 1/- |

| 注意すべきAPIの使用(iOSのみ) | WebView,デバッグ関連,デバッグ関連の脆弱性の有無 | -/7 |

| コンパイルオプションの不適切な使用(iOSのみ) | ARC flagコンパイルオプションの使用 | -/1 |

| クライアント側 インジェクション(iOSのみ) | クライアント スクリプトやurlインジェクションの可能性 | -/1 |

当社で提供するモバイルアプリ向け脆弱性診断サービスの具体例の一部です。

様々なモバイルアプリのタイプやデバイスなどに分けて考え実施します。

手間のかからないツール診断と専門家の手動分析の組み合わせによる高品質ですばやい分析レポートをリーズナブルな価格で提供

実際にハッカーが用いる攻撃手法を用い、高い技術力をベースにしたワールドクラスの手動診断

次世代型モバイルアプリ保護技術でモバイルアプリをハッキングから守る