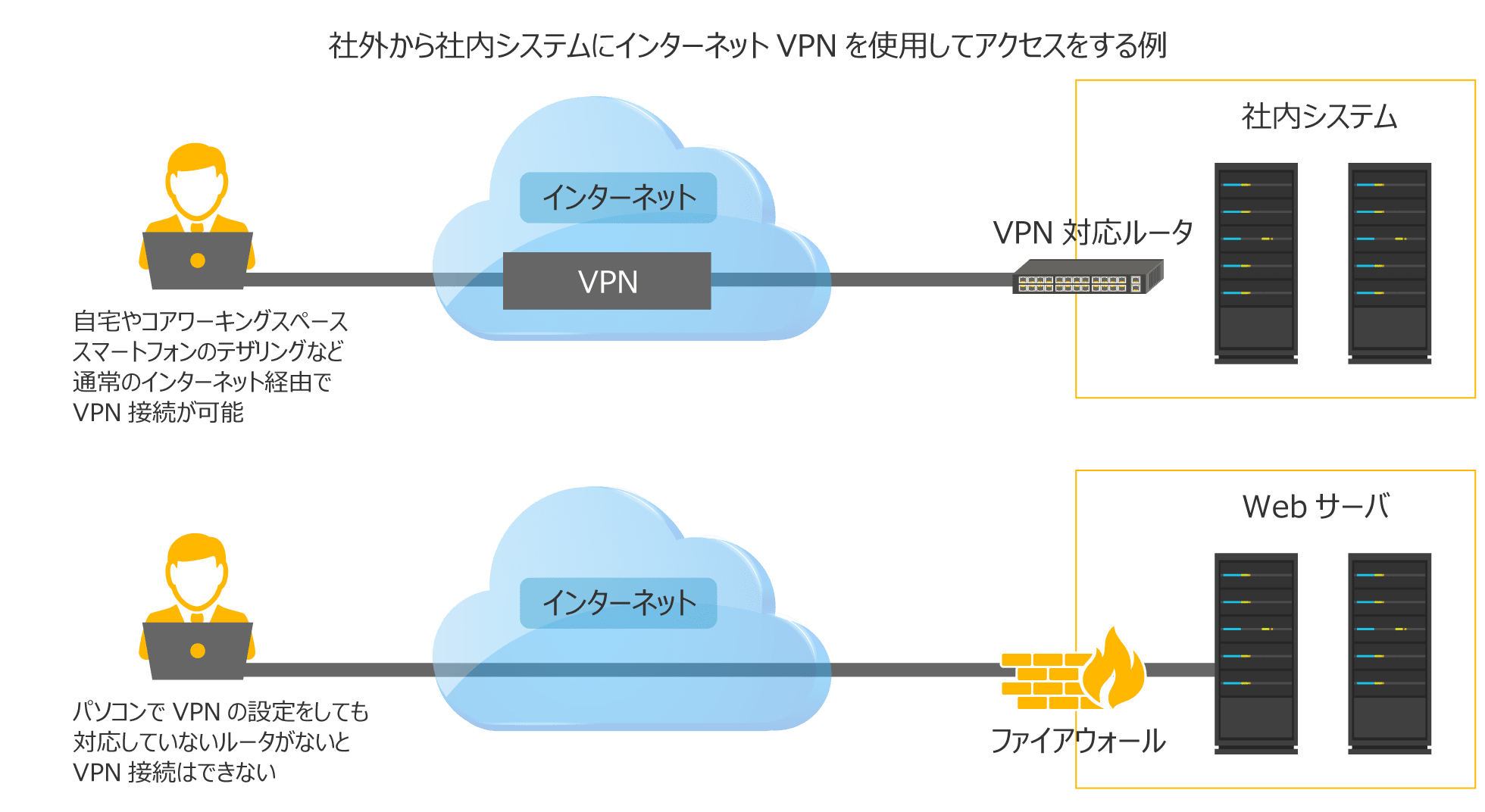

VPNの設定方法はシステムが構成されているサーバサイドとユーザが利用する端末のクライアントサイトに分類して考えることが出来ます。サーバサイドはVPN接続が対応しているルータなどのネットワーク機器の設定が中心になります。「インターネットVPN」を例に説明をすると、クライアントサイドはVPN接続ソフトのインストールし接続の設定をすることや、OSのデフォルト機能のWindowsであればコントロールパネルのネットワーク設定、MacOSであればシステム環境設定のネットワーク設定で行います。VPN接続はサーバサイドのルータなどのネットワーク機器がVPNに対応しているかでパソコンなどの端末と通信ができるため、クライアントサイドで設定をしVPN接続モードになっていてもVPN対応していないネットワークに接続をする際はVPNの接続は途切れてしまい、通常のインターネット接続になりますので注意が必要です。

サーバサイドで構成するネットワーク機器の「VPN対応ルータ」を導入する確認事項として「通信プロトコルに対応しているか」「セキュリティ対策の機能はどのようなものがあるか」「運用管理には専門知識が必要なのか」「月額のコストはどのくらいか」などを抑えておくことがポイントです。

通信プロトコルとは、このページの下に「VPNプロトコルの種類」でも説明をしていますがVPN特有のプロトコルが存在しクライアント側のOSにそれぞれ対応しているか、通信速度はどのくらいか、過去に脆弱性が発見された経緯はあるか、など各特徴を抑えておくことも必要です。有名なメーカにYAMAHA、Buffalo、Cisco、Hewlett-Packard Enterprise、JuniperなどからVPN対応ルータを販売しています。

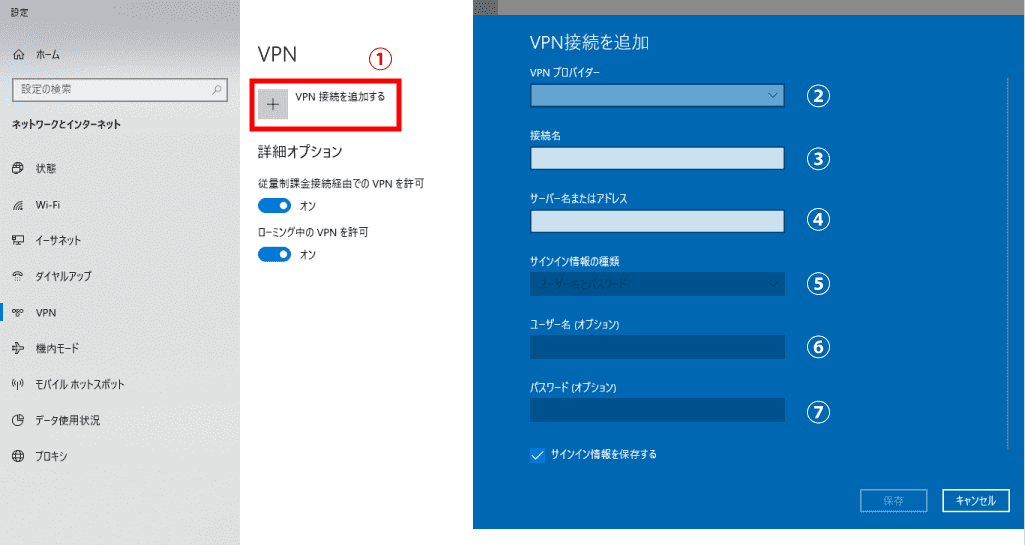

クライアントサイドはパソコンであれば、利用しているOSによって設定方法が異なります。Windows10とMacOSを例に説明をします。

Windowsでは、設定⇒VPNの画面で設定を行います。以下の手順に沿って画面入力をし手順の通り進めていきます。

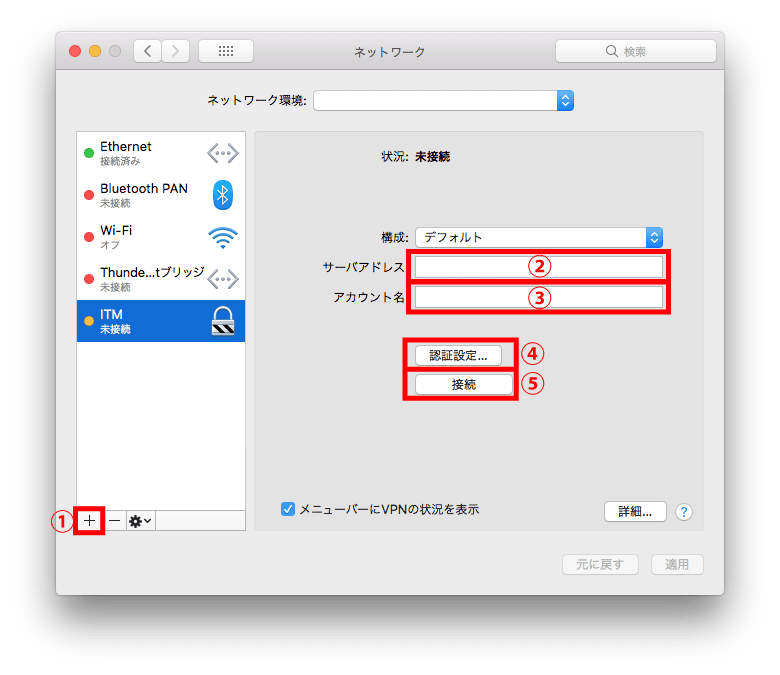

クライアントソフトを用いて設定をする方法は市場に出ているサービスによってそれぞれ異なりますが、ここではMacOSのデフォルト機能を用いた設定方法の流れをご紹介します。システム環境設定⇒ネットワークの画面で以下の手順に沿って操作をします。

VPNは使用するネットワークの種類、対応するレイヤ、暗号化方式などの違いによって分類されます。ネットワークはインターネット接続と閉域網接続、レイヤーはネットワークアーキテクチャモデルのOSI参照モデルに沿った階層、暗号化方式はIPsecかSSL/TLS(詳しくはHTTPとHTTPSの違いで解説)でそれぞれ違いがあります。順番に見ていくと、ネットワーク(回線)を選択し、どのレイヤのプロトコルで通信をするのかを選び、暗号化方式の方法を選択するという流れになります。

| 分類 | 名称 | 概要 |

|---|---|---|

| ネットワークの種類 | インターネットVPN | インターネット上に作る。暗号化が不可欠 |

| IP-VPN | 通信事業者の閉域網などに作る。暗号化せずにトンネルだけ用いることも多い。 | |

| 広域イーサーネット | 通信事業者の専用線を利用する。 地理的に離れた拠点同士を結び、仮想化した大きな一つのネットワークを構築する方法。 |

|

| レイヤ | L3VPN | IPパケットに代表されるレイヤ3(L3)の情報をトンネルで転送する |

| L2VPN | イーサーネットフレームに代表されるレイヤ2(L2)の情報をトンネルで転送する。 地理的に遠く離れた拠点同士がイーサーネットを直接つないでいるかのような状況が作れる。 |

|

| 暗号化方式 | IPsecVPN | 暗号化方式にIPsecを使用。通信速度は比較的速い。 |

| SSLVPN |

暗号化方式にSSL/TLSを使用。 専用機器や専用ソフトなしにブラウザから使えるため利用のハードルが低い。 |

| 名称 | 読み方 | 概要 |

|---|---|---|

| OpenVPN | オープンVPN | オープンソースプロトコルで高速通信と安全性で安定しているが、 サードパーティ製のソフトウェアが必要な場合がある。 |

| IKEv2 | インターネット・キー・エクスチェンジv2 | シスコとマイクロソフトで開発されたIPsecベースのトンネリングプロトコル。 通信速度は比較的高速であり、切断されても自動的に再接続をしてくれる。 モバイル端末では対応している種類が少なめな点がデメリット。 |

| L2TP | レイヤー2トンネリング・プロトコル | シスコのL2FとマイクロソフトのPPTPから由来されており、 L2TP単一では暗号化が機能しないため、IPsecとともに提供されている。 従って「L2TP/IPsec」と記載されていること多い。 セキュリティが強固で対応端末やOSが多いことから 一般的に利用されているプロトコルだが、通信速度が遅いことと ファイアウォールにブロックされてしまうことがある点がデメリットとなる。 |

| SSTP | セキュア・ソケット・トンネリング・プロトコル | WindowsVistaで初めて対応したが、 Windows以外のOSでは対応していない場合がある。 通信速度は高速だが脆弱性が発見された例もありセキュリティの安全性に難がある。 |

| PPTP | ポイントツーポイント・トンネリング・プロトコル | WindowsOSで初めて対応したプロトコルで歴史があり、どの端末でも利用が可能。 高速通信だが暗号化基準が低いため安全性が低い点がデメリットとなる。 |

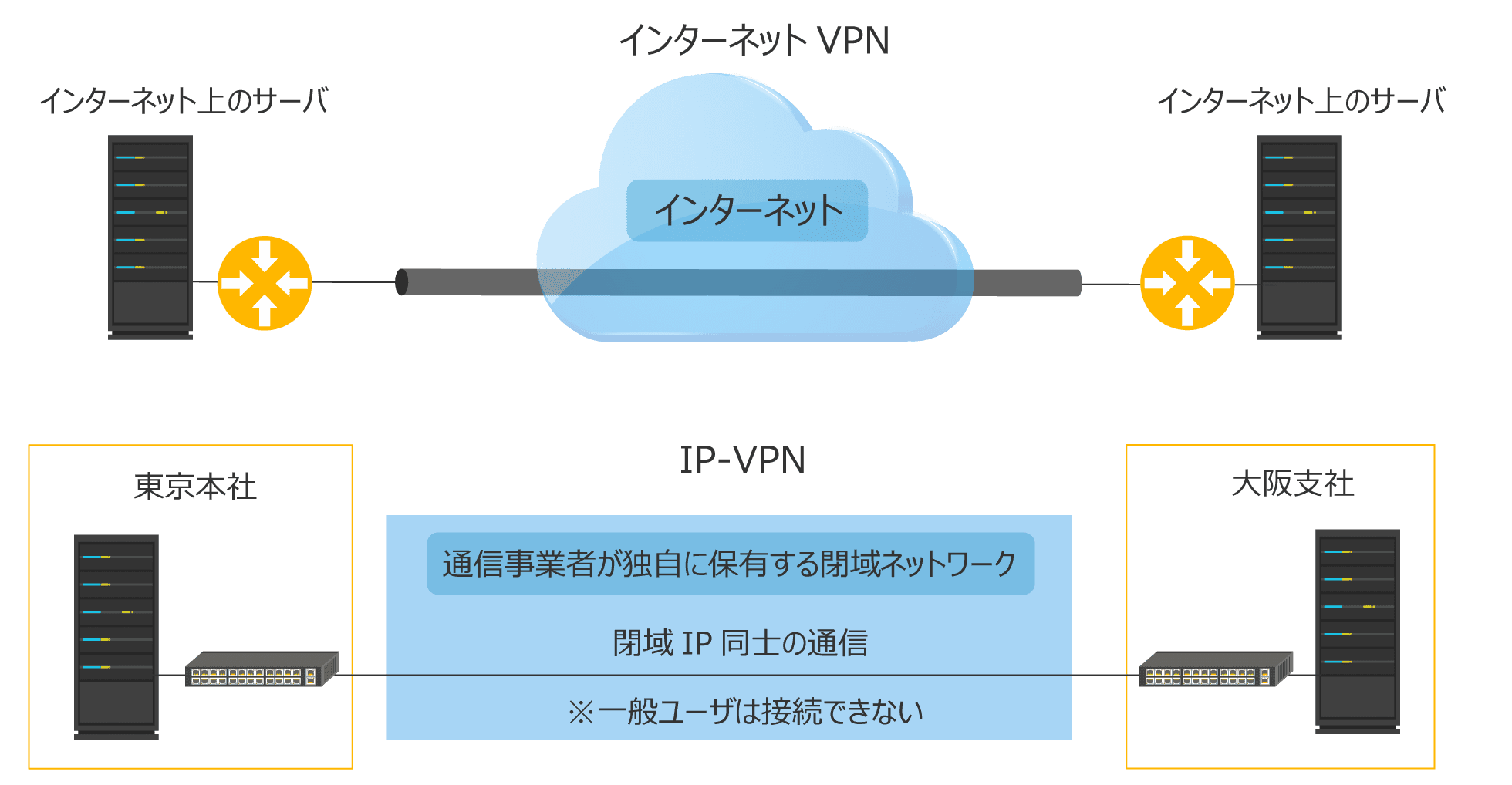

インターネットVPNとはインターネット経由でVPN接続をするもので、インターネット上に構築された仮想のネットワーク接続技術であり、仮想プライベートネットワーク、仮想専用線などとも呼ばれます。インターネット上には不特定多数のユーザが共用しているため、悪意のある第三者にも見られてしまうという前提を考えて置かなければいけません。従って通信は暗号化が必要となります。暗号化通信の方法に関しては以下に種類と説明を記載していますので御覧ください。

クライアント(ユーザ)が社外から社内ネットワークにアクセスをしファイルサーバやグループウェアを利用する場合です。オフィス内に居なくてもインターネット回線を通じてVPN接続をすれば利用できる形態です。但しクライアントマシンは社外から社内ネットワークにアクセスをする際、専用ソフトウェアで認証が必要になります。

インターネットに接続をしブラウザから認証をして利用するため、専用のソフトウェアが必要なく利用できます。接続方式は「SSL技術とリバースプロキシ技術」を組み合わせたものになります。

L2TPとはPPTPとL2FをベースにIETFが策定したプロトコルで、暗号化通信の機能を持たないためIPsecと組み合わせて利用することが多いです。L2TPは新バージョンであるL2TPv3からイーサーネットフレームをそのままにVPNに流す機能が加えられています。

TCP/IPネットワーク上のある機器から任意のアドレスの別の機器まで仮想的な伝送路を構築し、データを送受信するためのプロトコルです。暗号化の方法は定められていないがWindowsの認証機能やMicrosoftの暗号化機能と組み合わせて利用することが多いです。

IP-VPNとは、通信業者が保有している閉域網を使用するVPN接続方法です。閉域網とはインターネットから直接アクセスを受けない閉じたネットワークで「閉域IP網」や「閉域IP」とも呼ばれます。IPとは通信プロトコルの一種でIPアドレスと通信をする際にこのプロトコルを利用します。閉域網は「通信事業者が独自に保有する閉域ネットワーク」を利用し、VPNトンネルを仮想構築するため、企業のサービスで利用する際は、プロバイダや通信事業者と契約を締結し利用する専用のネットワークになります。従って非常に高い安全性を保ちながら安定した通信を実現できることから、暗号化は必要なく高速な通信が実現できることもメリットですが、インターネット経由で利用するインターネットVPNに比べると費用が高額になる点がデメリットです。

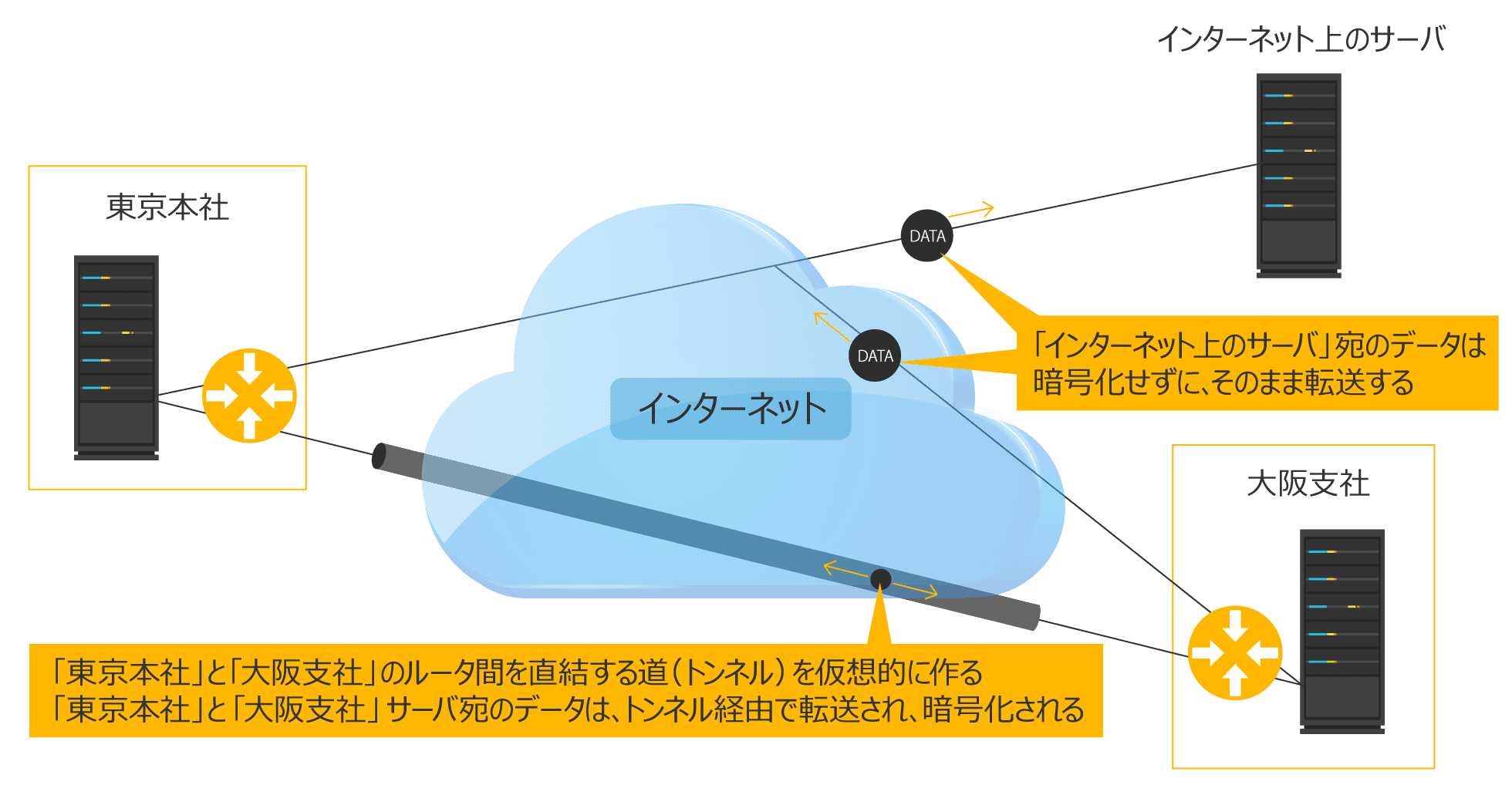

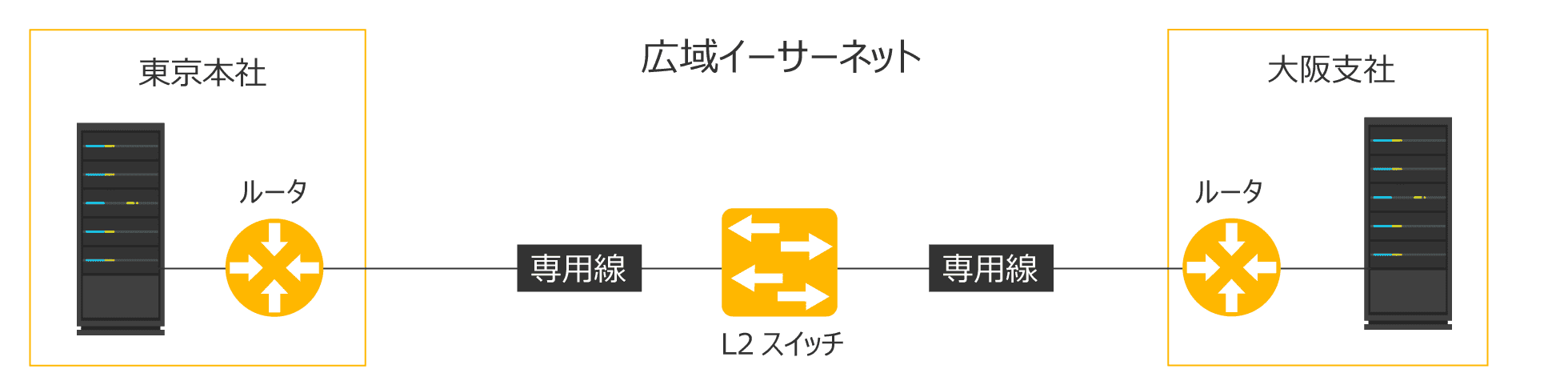

広域イーサーネットとは、離れた地域に存在するLAN(Local Area Network)同士を接続し大きなネットワークを構築することで、別名をWAN(Wide Area Network)と呼びます。広域イーサーネットは通信業者と契約を締結し「専用線」を利用して通信を行うため費用が高額になります。しかし、限られた人たちだけが通信できるネットワークのためウィルスやマルウェア感染による情報漏えい事故や標的型攻撃の対象となるリスクが無く安全に利用することができ、さらに専有できるネットワークのため高速で大容量のデータ通信が可能です。企業で構成されているネットワークで東京本社と大阪支社を例に説明をすると、離れた地域に存在する会社同士を社内ネットワークで構成しファイルサーバのようにファイルの受け渡しや社内のスケジュールやプロジェクトを共有するグループウェアを利用するなどを行うなど、安定して大容量のデータを高速で転送ができ安全に通信ができます。社内ネットワークを利用し社外秘のデータを取り扱うことが多いため、閉ざされたネットワークのことを「イントラネット」とも呼びます。

クラウド型VPNとは、インターネット経由でクラウド事業者が提供しているVPNサービスのことを意味するためインターネットVPNの一種です。一般的に企業が社内システムで導入している構成はオンプレミス環境で、サーバやネットワーク機器を保有している状態で情報システム部門が運用管理をしているものになります。VPN対応の専用ネットワーク機器も同様にシステムに導入をし運用しているものになります。しかしクラウド環境で提供するVPN接続サービスも存在し、オンプレミス環境で機器を保有していることで運用コストが掛かっていたものを削減できる点でメリットとなります。従ってサーバサイドの設定はクラウド事業者が行うため、利用者は設定をする必要はなく運用工数削減にもつながります。しかしデメリットも有り、セキュリティではクラウドサービスの運用側で把握しているので、標的型攻撃による不正アクセスの検知やウイルスやマルウェアの脅威の把握もオンプレミス環境と比較をして厳密には行えるものが少なく、個人情報や機密情報を取り扱うシステムの場合はセキュリティ対策が不十分の場合があるため、クラウド型VPNはセンシティブな情報を取り扱うシステムには適していないことが懸念点となります。

無料で利用できるVPNサービスも多数存在しますが、外部からのセキュリティには強いが内部のセキュリティ即ち、運営側で見える部分に関しては対策がされていないものが多く脆弱性のある環境も存在します。従って運営会社などが明確に書かれていないフリーソフトやWebサービスを利用することは、接続環境に十分な予算をかけていなかったりセキュリティ対策が十分にできていない可能性がありますので利用するにはリスクが有ることを理解して利用するようにしましょう。

VPN対応ルータとはVPN接続機能を搭載したルータのことで、専用ソフトウェアをインストールして利用するものです。「インターネットVPN」接続をする際に拠点間のVPN接続を構築するために「VPN対応ルータ」必要になります。

リモートワークの普及で在宅勤務をする人たちが増加しました。また、出張先など外出先でインターネットVPNを利用して仕事をする人たちも多いことが現状です。多様な働き方をするクライアントの要望に応えれるよう企業の情報システム部門はVPN接続に関して以下のポイントを抑えて機器を導入することが必要とされます。

在宅勤務をする際は、自宅のインターネット環境の機能であるネットワーク機器(ルータなど)と安全に通信ができるかとい点を抑えておく必要があります。合わせて外出先でテザリングやWi-fiなどを用いてインターネット接続をし安全に利用できるかということもポイントとして押させておく必要があります。もう一つは社内ネットワークであるLAN同士を安全に接続できる機能を搭載しているか確認する必要もあります。ネットワーク通信には、社内システムを構築しているネットワーク機器とサーバ同士を安全に安定した通信を行えるよう基本機能を有していることが、まず必要であることを念頭において機器を選定する必要があります。

インターネットVPNのプロトコルは上記で記載した通り「IPsec-VPN」「SSL-VPN」「L2TP/IPsec」「PPTP」「OpenVPN」「IKEv2」「SSTP」などが存在します。インターネットVPNを構築する際には、これらのプロトコルに対応しているかを確認してVPNルータを選定する必要があります。

アイティーエムの主軸サービスであるMSP事業のシステム運用監視サービス(MSL)は、サーバやネットワーク機器の監視やシステム全体の運用・監視など、24時間365日体制で統合的にお客さまのシステム環境をサポートするサービスです。システム監視ルートは、パブリッククラウド環境の場合にはインターネット経由で、プライベートクラウド環境やオンプレミス環境の場合にはインターネット回線でVPN接続や専用線でというように、お客さまご利用のシステム環境に合わせて、対応いたします。

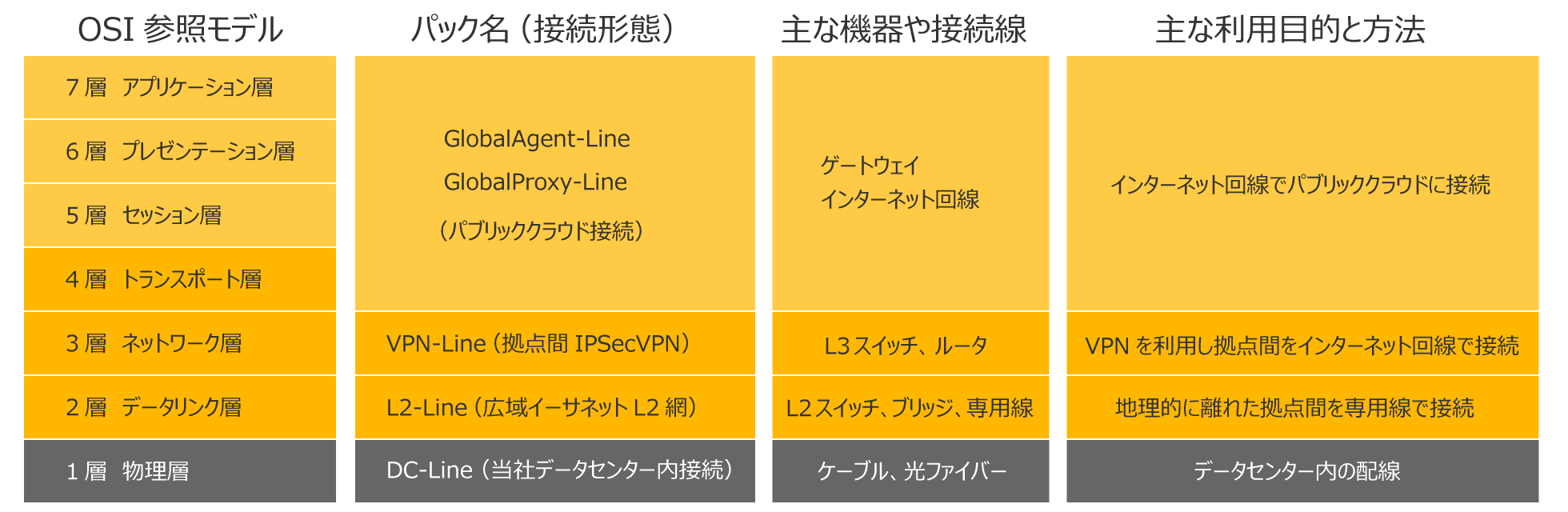

クラウド環境に接続をする「インターネット回線」を用いる場合と、オンプレミス環境やデータセンターに接続するための「専用線」に大きく分けられます。インターネット回線は3層から7層で用いられ、2層は専用線を用い1層はケーブルなどの配線です。それに伴い専用のネットワーク機器が必要になりL2スイッチ、L3スイッチ、ブリッジ、ルータなどが存在し各層に合わせた機器を利用します。下の図で色分けをしている1層から3層に着目をして見ましょう。

監視回線パックとOSI参照モデルの対応図

| パック名 | 接続形態 | 内容 |

|---|---|---|

| GlobalAgent-Line | パブリッククラウド接続 |

インターネット回線経由にて 暗号化通信による監視となります ※ リモートオペレーション不可※1 |

| GlobalProxy-Line | パブリッククラウド接続 |

インターネット回線経由にて 暗号化通信による監視となります。 Proxyサーバ構築/管理費を 含みます。※2 ※ リモートオペレーション可 |

| VPN-Line | 拠点間IPSecVPN |

一般的なブロードバンド回線を 利用して拠点間IPSecVPN接続にて ご提供します。 VPN接続機器の 手配/設置/管理費を含みます。 |

| L2-Line | 広域イーサネットL2網 |

当社手配の専用線による 監視となります。 専用線接続機器の 手配/設置/管理費を含みます。 |

| 当社にて提供する専用線費用 | ||

| DC-Line | 当社データセンター内接続 |

当社データセンター内接続 (閉域網)による監視となります。 専用線接続機器の 手配/設置/管理費を含みます。 構内配線費用は 別途データセンター契約が 必要です。 |

パブリッククラウド環境へ接続をする場合は一般的に利用されているインターネット接続を行います。監視対象にグローバルIPアドレスが付与されているか付与されていかで監視回線が変わります。詳しくは以下のページを御覧ください。

企業にはセキュリティポリシー上インターネット接続でアクセスすることができないシステム環境があります。代表的なものがオンプレミス環境やデータセンターをご利用になる場合です。当社の監視回線は、そのような企業のセキュリティ規則上インターネット接続ができないプライベート環境のシステムにも閉域網接続で監視回線パックを提供しております。以下2種類の監視回線パックを見ていきましょう。

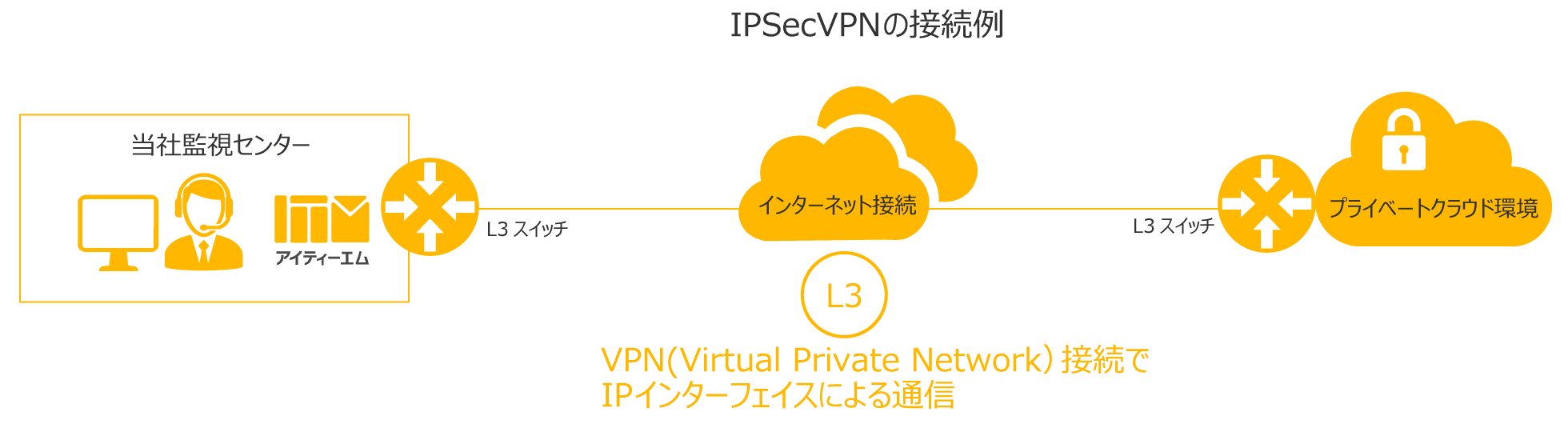

VPN(Virtual Private Network)の一種でありL3(ネットワーク層)のプロトコルであるIP(Internet Protocol)で暗号化通信を行う形式でインターネットを通じて拠点間接続ができリモートアクセスなどで用いられます。IPSecとはTCP/IPネットワークで暗号化通信を行うためのプロトコルです。当社ではL3から上層のレイヤー接続が可能で主に拠点間を結ぶ閉域網として利用します。下の図は「当社の監視センターがプライベートクラウド環境に接続する例」でインターネット接続でありながらVPNを利用することでL3(ネットワーク層)の接続が実現できます。

ブロードバンド回線を用いたインターネット経由の接続でVPNを構築しプライベートクラウド環境にネットワーク層(L3)で通信をする例

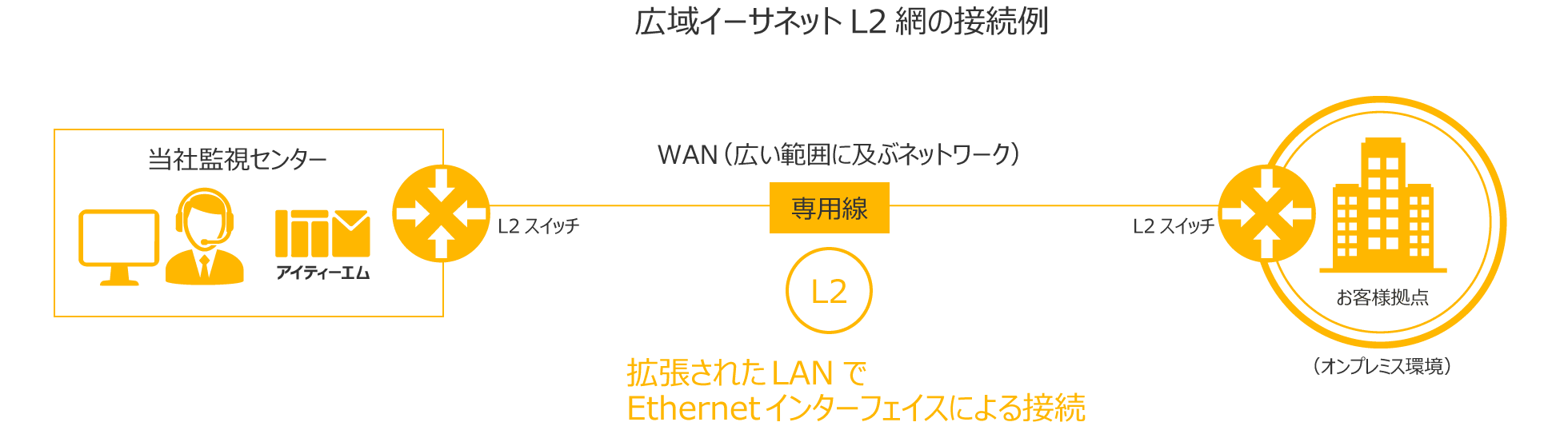

VPN(Virtual Private Network)の一種であり地理的に離れた地域同士のLAN(WAN)を結び拡張されたLANとして提供するサービスです。物理的な隣接する機器の接続という考え方ではなくVPNを利用することでL2領域の通信が可能となり拠点間を結ぶ閉域網として利用します。下の図は「当社監視センターがお客様拠点に接続する例」で専用線を利用しWANで地理的に離れた地域に接続をし拡張したLANでL2(データリンク層)の接続が実現できます。

専用線(WAN)で接続をし拠点間をデータリンク層(L2)で通信をする例

アイティーエムのシステム運用監視サービス Management Service Library(MSL)は上記のように、様々な環境に適応した監視回線でお客様のシステムを監視します。24時間365日体制のカスタマーエンジニアにより、通知アラートを迅速にキャッチし、システムの状況を正確に確認いたします。日々のシステム運用はもちろんのこと、障害発生時の対応においても、効率よくオペレーションが行える監視サービスを実現しています。特に自社のオンプレミス環境に構築されたシステムを監視してほしい、開発エンジニアやアプリケーションエンジニアを本業に専念させたいというニーズには最適なサービスになっています。

システム運用の大まかな定義は24時間365日、問題なくシステムを稼働させるための業務です。システムを構成しているサーバやネットワーク機器はコンピュータで精密機器のため、突然故障する可能性もあります。それがシステム障害の原因になるため、エンジニアが障害を未然に防止するような対策や業務を行ったりバックアップをとるようなシステム構成を考えたり、様々な知識や技術を用いながらシステム運用の業務に取り組んでいます。従ってシステム運用とは、システムの正常状態を維持し、状況に合わせて変化、拡張させることを意味します。

アイティーエムはシステムマネジメント事業を主軸とするMSP事業者です。当社が考えるMSPは「MCSSP」と呼び、新しいシステムマネジメントサービスの形態です。

MCSSP = 「MSP(Managed Service Provider)」+「CS(Cloud & Security)」

従来から存在するMSP(Managed Service Provider)事業をベースとして、昨今のIT環境にて特に注目されている「クラウド利用」と「セキュリティ対策」をより強化したサービスでお客様の安心・安全で、快適なシステム運用をご支援します。

詳しくは下の画像をクリックしサービスサイトをご覧ください。