近年、サイバー攻撃(犯罪)における被害は増加し続けています。警察庁が統計を出している資料にも不特定多数を対象とした調査で、サイバー攻撃やサイバー攻撃に対する準備行為と疑われるIPアドレスの件数は年々増加しています。この調査は広大なインターネット空間の中で、各接続点にセンサーを配置してリアルタイムで検知ネットワークシステムを24時間365日体制で運用をし、通常のインターネット利用では想定されない接続情報などを検知し、集約・分析をしています。国内、海外問わずインターネットを利用する上では、世界中の地域から容易に接続が出来るため、サイバー攻撃を仕掛ける実行犯がどこにいるかは特定しにくいです。インターネット空間の中継地点に監視センサーを配置することで、接続元の国や地域をIPアドレスで特定することが可能であっても、具体的な場所までは特定できず、不正検知の数値を測定するにとどまります。しかし、統計的に増加をしていることから理解できるように、インターネット空間においての脅威は増加し続けており、企業や団体が保有するITシステムが脅威に晒されていることは深刻な問題です。

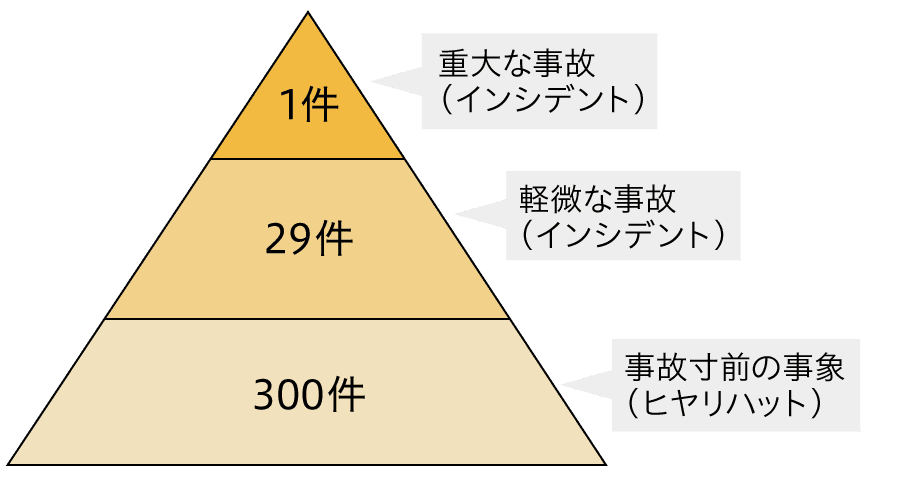

ヒヤリハットとは重大な事故につながる一歩手前の出来事のことです。「ハインリッヒの法則(1:29:300の法則)」に当てはめられて考えられるように、「1件の重大な事故:29件の軽微な事故:300件の事故寸前の事象」と捉えることが出来ます。インシデントとは人為的に発生した出来事や事件、事故のことです。対するアクシデントは偶然起きてしまった出来事や事件、事故のことです。即ち300件のヒヤリハットが発生すると29件の軽微な事故を起こしてしまうとともに、やがて1件の重大な事故(インシデント)を引き起こしてしまう可能性があります。サイバー攻撃の被害事例を4つの事例で具体的にピックアップしてみましたので御覧ください。

標的型攻撃メールの主な目的は、個人情報や機密情報の搾取です。図のように攻撃者は、ある有名な事業者を詐称した標的型攻撃メールを手当たり次第に送信をし、HTMLメール内に埋め込まれているURLをクリックさせようと誘導しています。URLをクリックした先には攻撃者が用意した偽のWebサイトが存在し、個人情報を搾取するためのフォームが設置されており、誤って入力・送信をしてしまった場合は、不特定多数の個人情報を搾取できるような仕組みになっています。被害を受けたA事業者はセキュリティベンダーとの連携で、不審なメールが出回っていることを検知しました。その後、コーポレートサイトのお知らせ、顧客やユーザへメールご案内、公式SNSアカウントで拡散など注意喚起をしたため対策をすることに成功しました。

またメール内のリンクはWebサイトの入力フォームに移動するとは限りません。例えば、exeファイル(Windowsで用いられる実行可能プログラムのファイル形式の一つのこと)をダウンロードするような仕組みを作り、ダウンロードされたexeファイルは自動的に起動するといった、ワンクリックでパソコンがウイルスやマルウェア感染してしまう仕掛けも存在します。利用者(ユーザ)は「不審なメールのリンクはクリックしない」「添付ファイルは開かない」ことに気をつけて利用することが必要とされます。

スミッシングとは、スマートフォンのSNS(ショートメッセージサービス)などを利用して、受信者をフィッシングサイトへと誘導する手口のサイバー攻撃のことです。即ち「SMS」と「Phishing」をあわせた造語が「スミッシング」と呼ばれます。また、スマホアプリの改ざんによる偽のアプリが出回ることで、ユーザは正規のアプリと間違って個人情報の登録や請求に応じてしまう、架空請求詐欺の被害に合うリスクがあります。図の事例はスミッシング詐欺の仕組みと流れの一例ですが、スマホアプリ改ざんによる偽アプリをダウンロードさせる組み合わせた攻撃手法で、攻撃者はアカウントの不正利用を目的としたユーザの個人情報窃取を試み、IDとパスワードを詐取する被害が発生しました。

リスト型攻撃とはアカウントとパスワードが記載されたリストをもとにWebサービスへの不正アクセスを試みる攻撃です。リスト型攻撃は「パスワードリスト攻撃」や「アカウントリスト攻撃」と呼ばれることもあります。攻撃者はリスト型攻撃による不正ログインを試みる為に、大量の不正通信をしました。WAF(Webアプリケーションファイアウォール)が不正通信を検知し、保守ベンダーが通信ログを監視していたところ発見しました。その後すぐに不正通信を遮断し、インシデント報告を委託元の事業者の情報システム部門担当者に連絡をしました。情報システム担当者は上司の指示の下、一時的に会員サイトを閉鎖。その後、事業者側で迅速に判断をしユーザの安全を第一に考えました。具体的な対策は、強制的にパスワードを変更とともに変更通知のメールを送信。一定数のユーザがパスワード変更完了したことを確認した後、サービスを再開しました。

金融機関のATMの保守管理業務を委託している企業の社員が、ATMの取引データから顧客のカード情報を不正に取得しました。この情報から偽装キャッシュカードを作成・所持し、現金を引き出していました。事故の要因はプロジェクトの責任者であった元社員に権限が集中し、一人でカードの偽装が可能であったこと、また社内の監視体制も不十分であったことが挙げられます。このようなグループ内もしくは業務委託などの関係会社を通じたサイバー攻撃を「サプライチェーン攻撃」と呼びます。サプライチェーン攻撃は内部不正の他に、インターネット経由で実行される標的型攻撃も当てはまります。

企業のサイバー攻撃の対策は、攻撃手法は進化し続け、新しい攻撃方法が出ている為、常にサイバー攻撃のニュースや「警察庁サイバー犯罪対策プロジェクト(※警察庁サイトへ移動します)」や「独立行政法人情報処理推進機構(IPA)の標的型サイバー攻撃対策(※IPAサイトに移動します)」の注意喚起などを把握しておく必要があります。このように攻撃手法は巧妙かつ進化し続けるため、すべての対策は困難です。しかし、企業が取り組む俯瞰的に考える方法として「情報セキュリティの三要素」が存在します。情報セキュリティの三要素とは「機密性」「完全性」「可用性」と分類し全て守られていることで、事前事項の「予防」と事後対応の「対応」が十分に機能することを意味します。

サイバー攻撃の対策方法として、先に記載のある被害事例をもとに当社で提供しているセキュリティサービスに当てはめて考えてみます。サイバー攻撃から何を守るのかに重点を置くことで対策するべき具体的な方法が理解できます。

サイバー攻撃の主流である標的型攻撃メールは、私たち一般消費者以外でビジネスシーンで利用されるメールにおいても企業が被害を受けるリスクは存在します。アンチウイルスソフトをパソコンにインストールをしていても、ウイルスやマルウェアの脅威は年々新しい種類が増加している為、新種のウイルスを封じ込めることはアンチウイルスソフトの力でも阻止できないことがあります。サイバーセキュリティ脅威に対して「予防」の段階で「人的対策」に該当する「標的型攻撃メール訓練サービス」は、不審なメールにあるURLをクリックしない、添付ファイルを開かない、などを訓練することを目的としたサービスです。人的対策で従業員の情報セキュリティに対する意識高揚により、セキュリティインシデントを未然に防止することが期待できます。

ターゲットに定めた企業内の不特定多数のユーザーに同じ内容を送りつける手法で無差別に送信されるスパムメールの「バラマキ型」に対応をしており、SaaS型とオンプレミス型が選択でき、それぞれサービス形態が変わります。

スマートフォンにインストールされているモバイルアプリの対策は、サイバー攻撃によるハッキングから防御することです。脆弱性を悪用したアプリの改ざんによりリバースエンジニアリングによる偽アプリが出回っている事実が存在ます。当社の「モバイルアプリ向け脆弱性診断サービス」「モバイルアプリ向け脆弱性手動診断サービス」は脆弱性診断でモバイルアプリの脆弱性を把握し対策を講じることが出来ます。また「次世代型モバイルアプリ保護サービスで」アプリを不正改ざんされないよう保護することで、継続的にモバイルアプリをハッキング脅威から守ります。

AppCheckerは、手間がかからないツール診断でありながら、より安全なモバイルアプリの実現のために2つのタイプの分析を行います。自動化分析ツールによって静的解析と基本的な動的分析を行った後、専門家による手動分析を行います。模擬ハッキングの手法に基づく実用的な分析や、OWASP Mobile Top 10と金融レベルのセキュリティ基準を中心にした分析により、本当に危険な要素は何かを把握できます。しかも分析レポートはすばやく、最短5営業日でご提供いたします。

ハッキングコンテストで優秀な成績を持つ企業との協業によりモバイルアプリに対する高い技術力をベースにしたワールドクラスの脆弱性手動診断を提供します。国内外での豊富な実績と金融向けアプリを想定した診断作業における高い信頼性が評価をいただいています。また、わかりやすく、実用性の高いレポートと、診断結果に対する対応ガイドだけではなく、指摘した脆弱性が正しく直っているかまで再度診断でフォローします。

次世代型モバイルアプリ保護技術により、モバイルアプリをハッキングなどの脅威から守ります。モバイルアプリケーションのセキュリティ対策として必要とされる難読化、暗号化はもちろん、攻撃検知や動的防御に加えて、脅威モニタリングと可視化も実現した次世代型のモバイル保護サービスです。

サイバー攻撃の標的型攻撃は「DDoS攻撃」による不正アクセスが存在します。通常のインターネットを利用している接続では考えられないような、サーバやシステムに高負荷をかけるような大量のアクセスは、インターネットサービスをしているWebサイトが見れなくなってしまうなどを被害に繋がります。また、データベースシステムへの不正アクセスによる個人情報窃取(SQLインジェクション)やWebサイト改ざんによる偽サイトに誘導し個人情報窃取(クロスサイトスクリプティング(XSS))などの攻撃手法も存在します。

当社のWebアプリケーションファイアウォール(WAF)(scutum)は、サイバー攻撃によるインターネット経由の不正アクセスを検知し「盾」となって防御し、企業が保有している情報漏えい事故や標的型攻撃によるサイバー攻撃からの被害を防止します。

Scutumは、インターネット上の「盾」となり、SQLインジェクション、Web改ざん、不正ログイン、ガンブラー等によるウィルス拡散、個人情報等の機密情報の流出などのサイバーセキュリティに関するトラブルを未然に防ぎます。

中小企業のサイバー攻撃被害で多いのは「サプライチェーン攻撃」が要因です。サプライチェーン攻撃とは、グループ内の子会社や関係会社を狙い、グループ企業全体が保有している情報資産を窃取する攻撃のことです。セキュリティ対策が手薄な中小企業を狙い、グループが保有している巨大なIT資産を盗み取る巧妙な攻撃手法で、企業は膨大な被害を受けるリスクがあります。

内部情報漏えいは、関係者は信じたくはないですが内部関係者が要因で起こりうる事故です。当社の「内部ペネトレーションテスト」では、重要なITシステムへのアクセス権を正しく設定しているか、複数の攻撃シナリオを想定し守られているか、データ漏えいが起きてしまわないか、などをテストをし評価をします。

ペネトレーションテストは、外部/内部、PCI DSS向け(ネットワーク、アプリケーション)、組込みシステム向けなどに分類され、目的や用途に合わせて実施できます。また様々なシナリオを元に、攻撃者が実行する仮説を立てて模擬ハッキングによる実践的なテストを実施することも可能です。

企業や団体が取り組むサイバーセキュリティには「サイバーセキュリティ基本法」「サイバーセキュリティ経営ガイドライン」が存在し、法律やガイドラインに沿って企業の情報セキュリティポリシーを策定します。

企業や団体がサイバーセキュリティに取り組む目的は、保有している情報資産をあらゆる脅威から守るためです。情報セキュリティマネジメントシステム(ISMS認証)を取得している企業や団体は、重要な情報資産を保有している為、情報セキュリティ(ISO27001)の国際規格に準拠していることを公に示し事業展開をしています。各企業や団体が定めている「情報セキュリティ基本方針」に則り、継続的に改善を実施しています。

情報セキュリティとは、パソコンやスマートフォンやサーバなどに保管されているデータを破壊されたり漏えいしないようにすることです。情報セキュリティには三要素が存在し、それぞれ3つとも維持されていることで「予防」と「対処」が十分に機能します。

アプリケーションセキュリティとは、安全なアプリケーションの提供し続けるために求められる、セキュリティ対策の取組みのことです。その範囲は「要件分析」「デザイン」「導入」「検証」「保守」とアプリケーション開発のライフサイクル全体が含まれます。

サイバーセキュリティ基本法では、データ、情報システム、情報通信ネットワークを安全に保つための対策を講じて維持することを定義しています。ITシステムを安全に保つためには、ITシステム全体の観点で統合的にサポートをするシステム運用を実施する必要があります。システム運用はBCP/DR(事業継続計画/ディザスタリカバリ)の為にシステムをバックアップをすることや、セキュリティ対策の為にシステムの脆弱性を確認したり不正アクセスから防御するために様々な対策を講じるなど、システム運用の業務内容は多岐にわたります。

アイティーエムはシステムマネジメント事業を主軸とするMSP事業者です。当社が考えるMSPは「MCSSP」と呼び、新しいシステムマネジメントサービスの形態です。

MCSSP = 「MSP(Managed Service Provider)」+「CS(Cloud & Security)」

従来から存在するMSP(Managed Service Provider)事業をベースとして、昨今のIT環境にて特に注目されている「クラウド利用」と「セキュリティ対策」をより強化したサービスでお客様の安心・安全で、快適なシステム運用をご支援します。

詳しくは下の画像をクリックしサービスサイトをご覧ください。