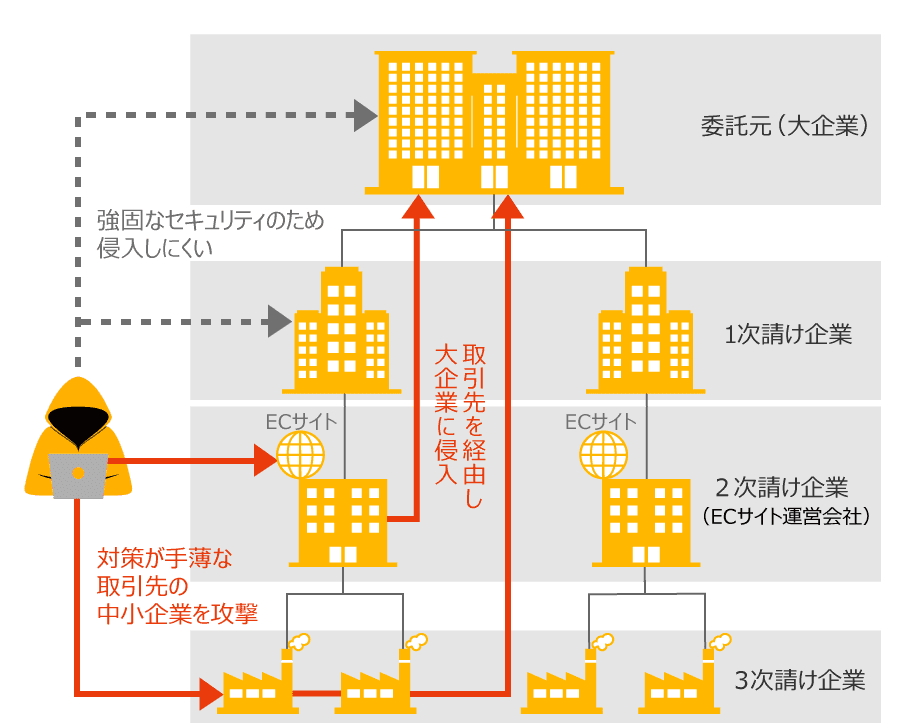

サイバー犯罪は比較的セキュリティ対策が手薄な中小企業のシステムに侵入をし、それを足がかりにグループの親会社の主幹システムに侵入をし企業の機密情報や顧客情報を窃取するなどの方法で被害が増加してます。

サイバー攻撃は日々巧妙化、多様化し、ビジネスにおけるサプライチェーンは高度化、複雑化しています。これまでのサイバー攻撃は、ターゲットとなる企業を直接狙っていましたが、昨今ではサプライチェーンのなかにある取引先である準大手、中堅企業を足がかりにした不正侵入による被害が増えています。サイバーセキュリティに対するリスクは、業種・業態・事業規模に関係なく、サプライチェーンを構成するすべての事業者が背負わなくてはならないものとなっています。サプライチェーン攻撃とは、このようにサプライチェーンを悪用したサイバー攻撃のことです。

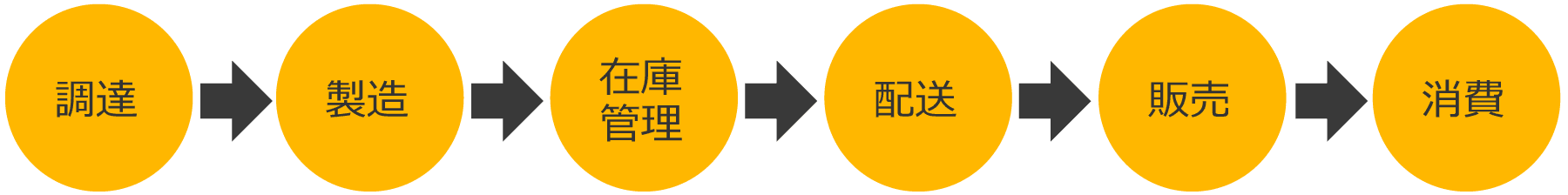

サプライチェーンとは製品の原材料・部品の調達から、製造、在庫管理、配送、販売、消費までの全体の一連の流れのことです。昨今のサプライチェーンは、それぞれのプロセスが別々にあるのではなく、全体の効率化に向けて、一連の流れとして管理し、連携する取り組みがされており、これをサプライチェーン・マネジメント(SCM)といいます。

一連の流れを管理し各関連する会社が連携をして取り組むことをサプライチェーンマネジメント(SCM)と呼びます

主にパソコンやスマホなどのコンピュータなどの電子的手段を用いて、企業が保管している個人情報や営業秘密情報などを盗み出したりサーバを攻撃し企業に被害を与えることをサイバー犯罪(ネット犯罪)と言います。

サプライチェーン攻撃によるセキュリティインシデントのパターンは「インターネット × 不正アクセス」「ITソリューション × 人的ミス」「ITソリューション × 内部不正」の大きく3つに分けられます。

「インターネット × 不正アクセス」はシステムの脆弱性を狙った標的型攻撃やマルウェア感染などで企業の機密情報や個人情報窃取を狙ったもので、システムの脆弱性に向けた直接的な攻撃により不正侵入をすることです。「ITソリューション × 人的ミス」は標的型攻撃メールなどで企業の従業員の人的ミスを誘った攻撃により会社の重要情報を盗み取ることを目的としたもので、間接的にシステム不正侵入のための情報窃取を狙ったものです。「ITソリューション × 内部不正」は企業の従業員、グループ会社の従業員、業務委託をしている関係者などが実行するため、業務アカウントを悪用し企業の重要情報や顧客の個人情報を盗み取り情報漏えい事故が発生します。

それぞれのセキュリティインシデントのパターンと合わせて実際に起ってしまった事故を例に詳しく見ていきましょう。

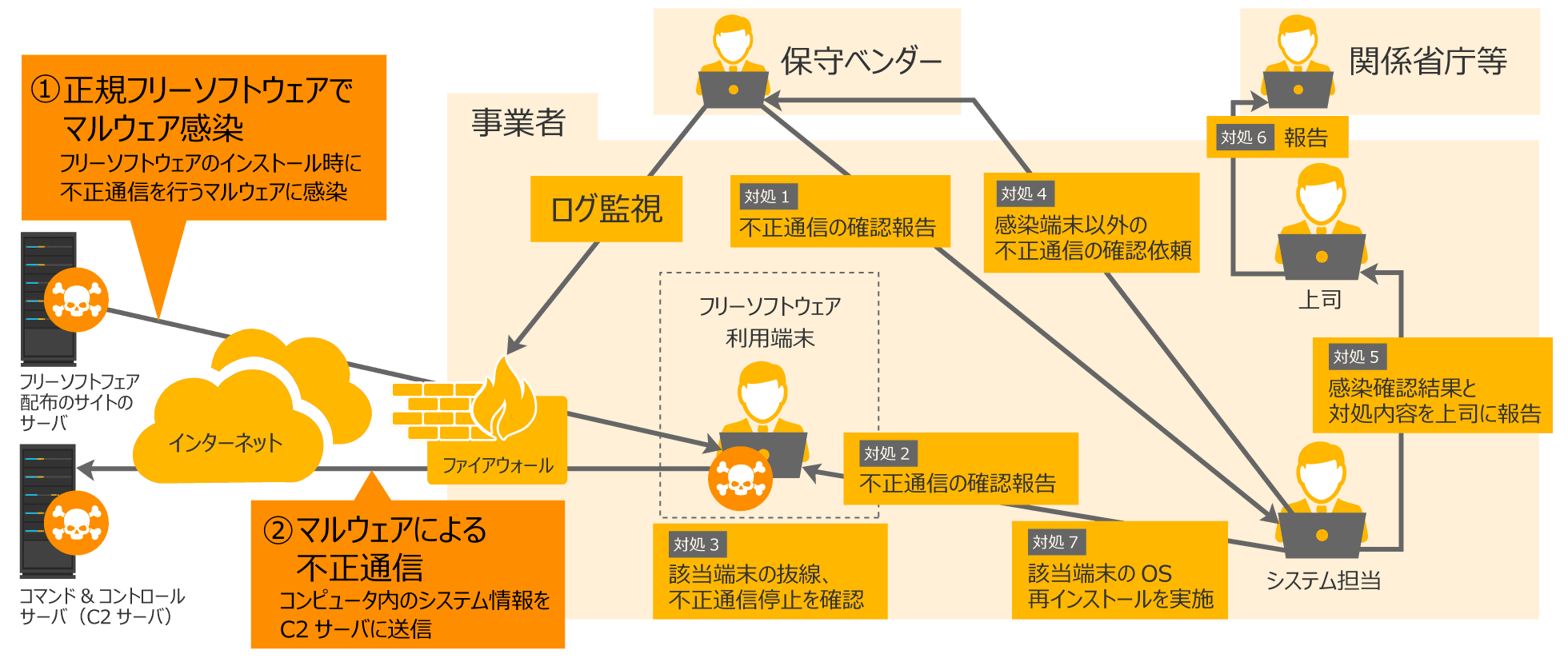

予め特定のターゲットを絞るのではなく、正規のフリーソフトウェアにマルウェアを忍ばせておき、そのソフトウェアをインストールする際にパソコンがマルウェアに感染させてしまうという不特定多数のユーザに向けた無差別な犯行です。企業の従業員がインストールをすれば会社の顧客情報や個人情報、営業秘密情報を盗み取れる可能性があることを目的としています。マルウェアは放っておくと会社のサーバに保管しているファイルに感染させて社内システムを乗っ取ることも可能です。乗っ取られたシステムは外部のC2サーバにマルウェアによる不正通信で情報を送り込んで会社内部の情報を自動的に盗み取ることも可能です。

情報漏えい事故までに発展せず「ヒヤリハット」の段階で済んだものの、気が付かずに長い期間放置していたら事故に直結していた事例です。会社から支給され業務で使用しているパソコンには業務で利用することの無いソフトウェアをインストールすることは原則的に禁止されています。デフォルトでインストールされているソフトウェア以外のものを業務で利用したい場合は情報システム部門が推奨しているソフトウェアを利用するか、代用が効かない場合は申請をしてから利用することが一般的です。それに伴い、情報システム部門は推奨していないソフトウェアを利用する際には事前に検証をしておくことも必要です。

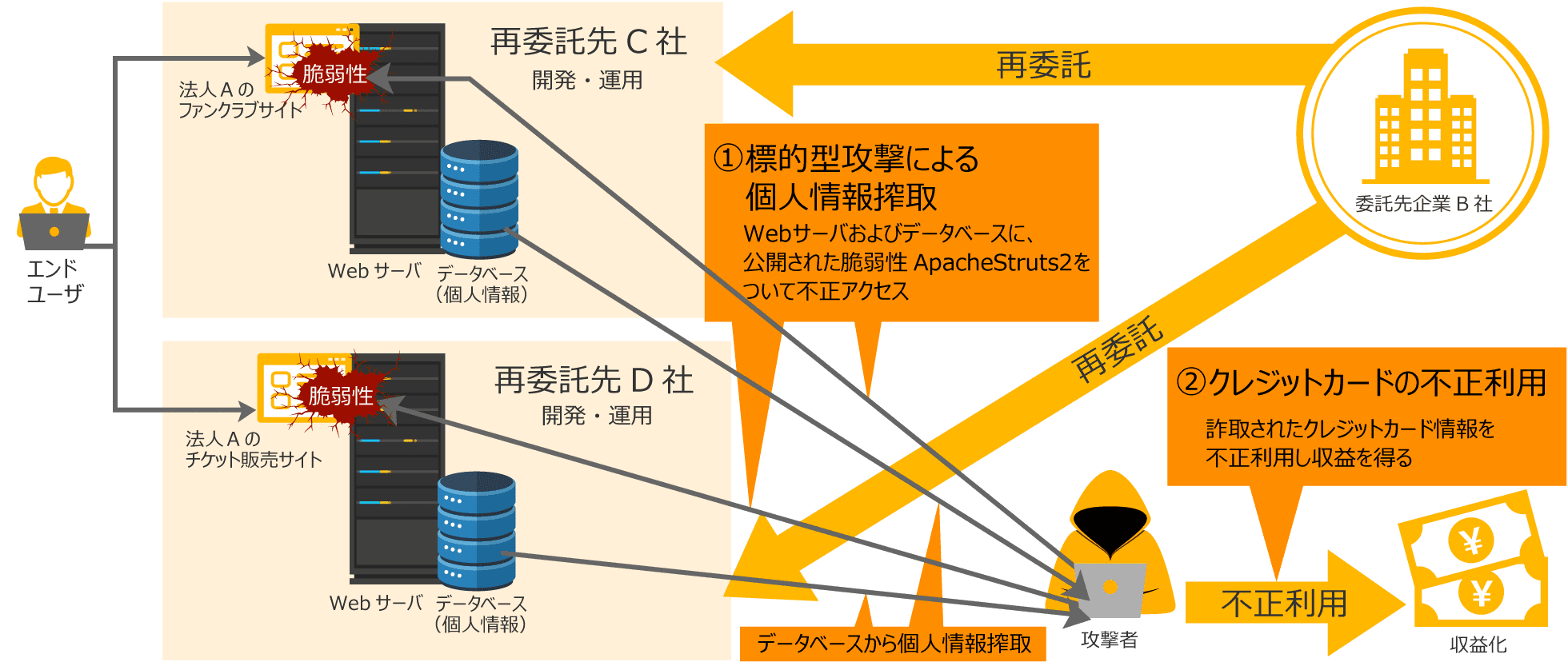

Webアプリケーションの脆弱性を狙った攻撃による不正アクセスでデータベースサーバに保管されている個人情報を盗み取る犯行です。Apache Struts2とはWebアプリケーションを開発するためのソフトウェアフレームワークで国内のWebサイトでも多く利用されているものです。公開されていた脆弱性を狙いシステムに不正侵入が可能だったことからWebアプリケーションの脆弱性対策をしていなかったことが原因でした。

【出典】情報処理推進機構(IPA):サイバー攻撃はサプライチェーンを狙う ~ サプライチェーンの情報セキュリティ対策 ~

WebアプリケーションやWebサイトはインターネットに公開されているもので24時間365日どこからでもアクセスができる為、不特定多数の人がいつでも見ることができます。中には悪意のある攻撃者にも発見されることがあり常に危険にさらされていることを認識しなければいけません。ソフトウェアフレームワークであるApache Struts2 の脆弱性は公開されていますので、脆弱性診断をした際に照らし合わせて見ると理解ができ、対策方法も考えることが出来ます。

【参考】独立行政法人情報処理推進機構(IPA)セキュリティセンター:Apache Struts2 の脆弱性対策情報一覧

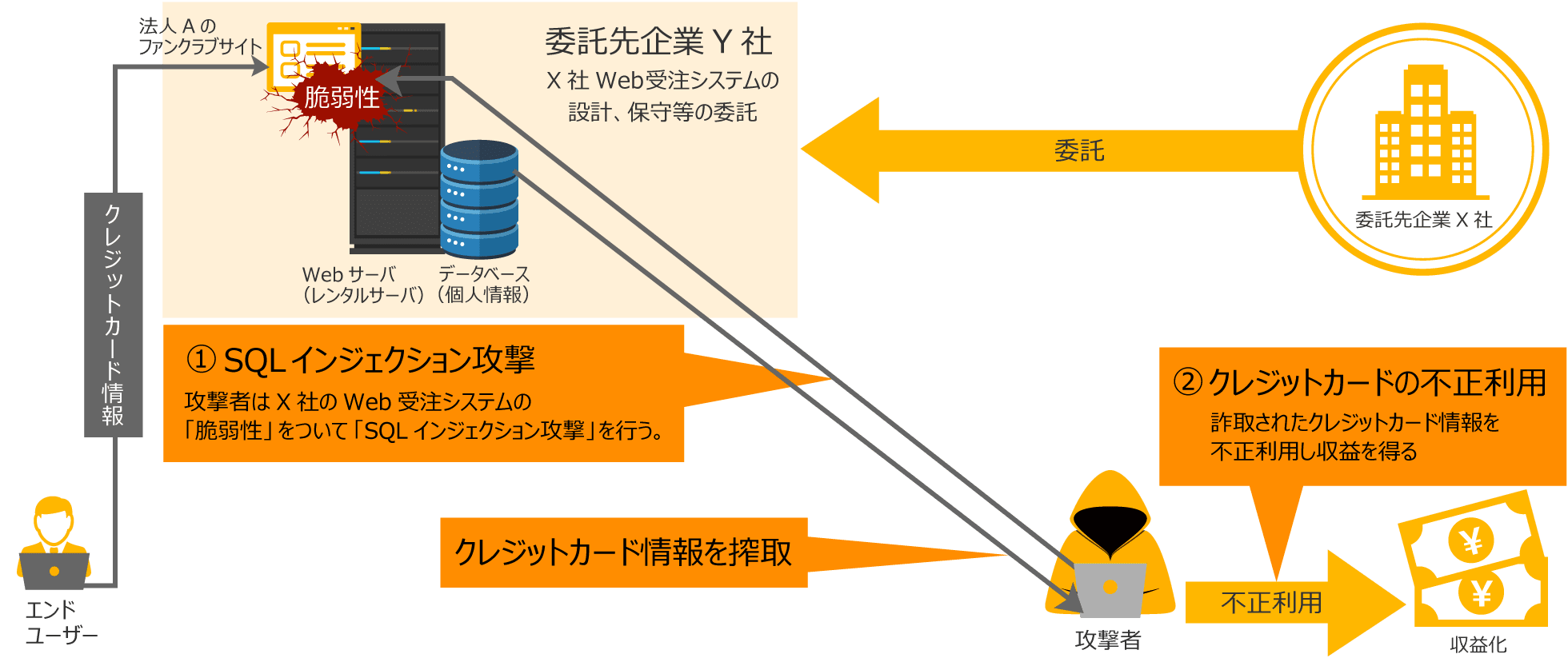

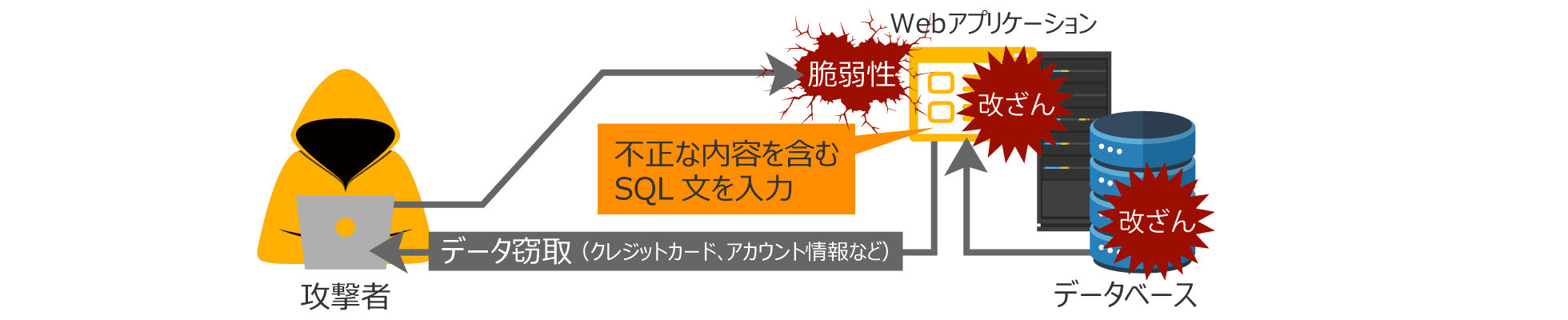

Y社が開発、保守を行っているECサイトの脆弱性を狙った標的型攻撃による顧客情報漏えい事故です。SQLとはデータベース管理システムにおいてデータを検索したり更新する場合に利用される言語のことで、SQLインジェクションとはSQLを悪用したものでありデータベースとWebアプリケーションが連動したECサイトのようなWebサイトにある手法です。脆弱性を放置しておくと個人情報などが盗み出されたり、Webサイトが改ざんされたりします。結果的にX社の資産である顧客の個人情報が漏えいしてしまったため、Y社はX社より損害賠償請求を受けることになりました。

【出典】情報処理推進機構(IPA):サプライチェーンのセキュリティ脅威に備える ~ 今何がおこっているのか、あなたは何をすればいいのか ~

SQLインジェクションの脅威はデータベースを直接操作できてしまう点で、個人情報、顧客情報など直接情報を盗まれたり、重要情報の改ざんなどで間接的に情報を盗み取ることが可能です。対策方法はWebアプリケーションのプログラムの問題を解決する方法が有効で脆弱性の原因をつくならい為の「エスケープ処理の実施」や保険的対策として攻撃による影響を低減するために「エラーメッセージを非表示にする」「データベースアカウントの権限見直し」などが挙げられます。また実際に攻撃されているか痕跡を確認するために「iLogScanner」を利用しWebサーバのログから定期的に解析を行うことで自己チェックによる安全性の確認を実施することが出来ます。

【参考】独立行政法人情報処理推進機構(IPA)セキュリティセンター:SQLインジェクション対策について

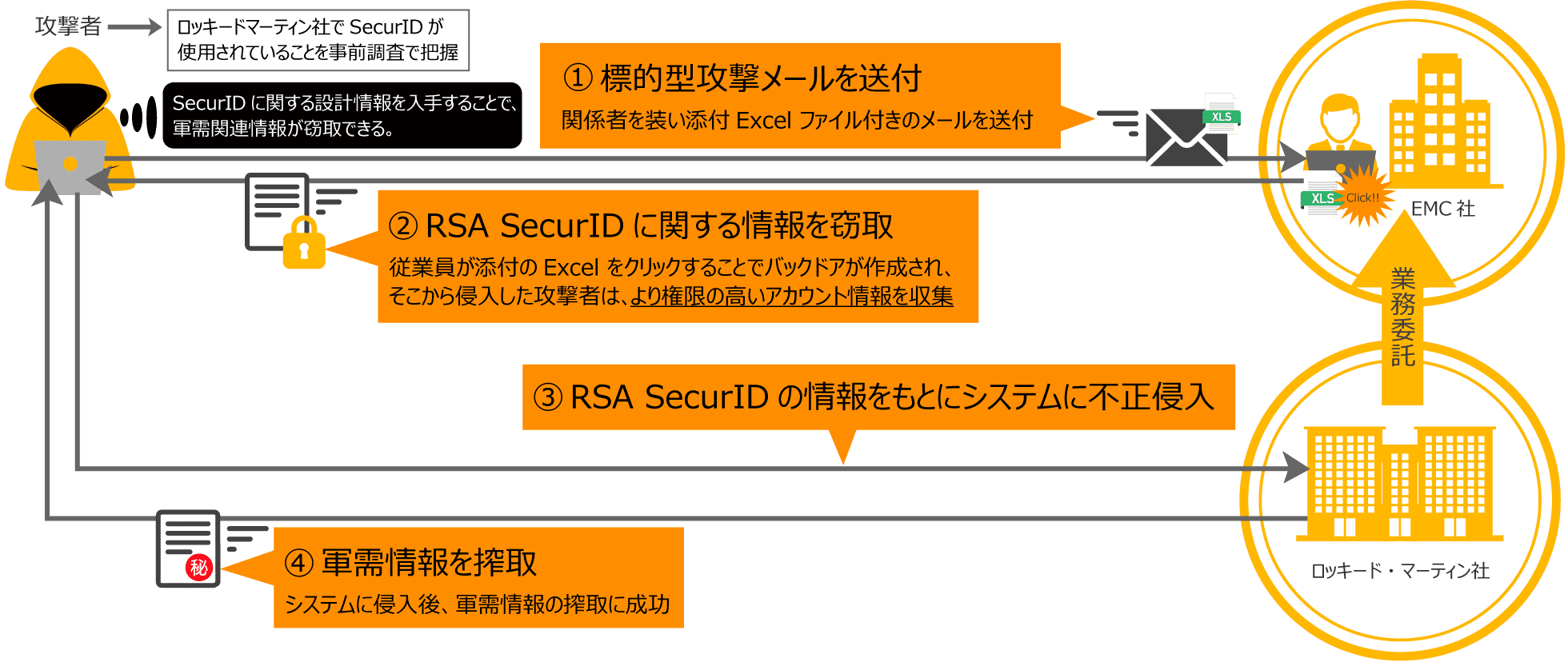

米国トップレベルの武器製造・軍事サービスを誇り強固なセキュリティ技術を持っている大企業ですが、最終的にはシステムの不正侵入を許してしまった世界的に有名な事故です。攻撃者は綿密な計画により犯行に及んだと言われており、事前に十分な調査のもと戦略的な多段攻撃を仕掛けていました。「RSA SecurID」とは防衛産業の軍需関連情報を保有しているロッキード・マーティン社のシステムに入るためのアカウント情報が入っており、それを利用することでシステムへの侵入が可能となります。「RSA SecurID」の情報を持っているEMC社の人的ミスを誘った標的型攻撃メールによる犯行により「RSA SecurID」の情報窃取が実現できました。

標的型攻撃メールに添付されていたエクセルファイルをクリックすることでバックドアが作成されEMC社のシステム不正侵入を許し、「RSA SecurID」の情報を盗み取られてしまったことが発端でした。サプライチェーン攻撃の対策は自社の従業員だけではなくグループ会社や業務委託をしている関係者に対しても情報セキュリティに対する意識高揚をするために、標的型攻撃メール訓練サービスなどで人的対策を実施することも必要とされます。どんなに優れた技術を持った企業でも働く従業員一人ひとりがが気をつけなければ、最終的には人的ミスによる情報漏えい事故が発生してしまいます。

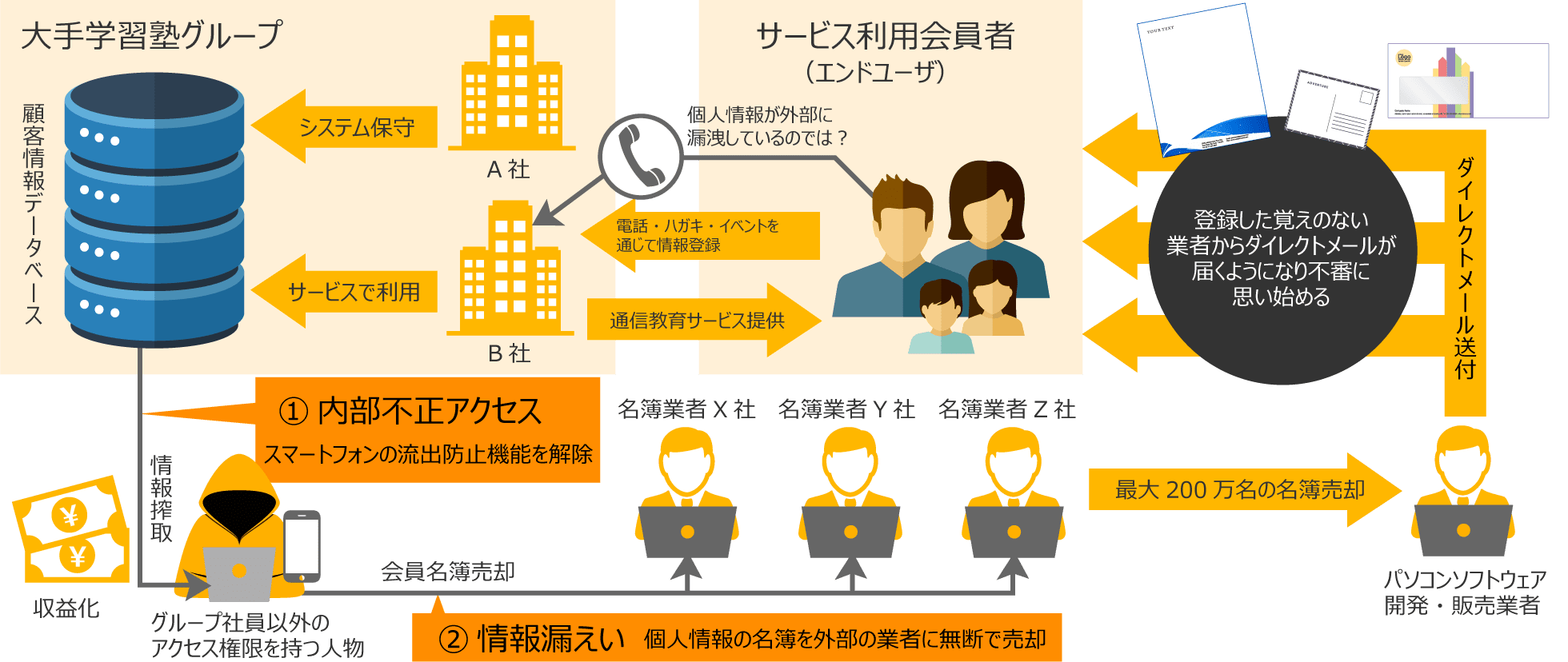

業務委託していた大手学習塾グループ会社以外の関係者の犯行による顧客情報漏えい事故です。大手学習塾グループ会社が事故に気がついたのはサービスを利用している顧客からの苦情によるもので、登録していないパソコンソフトウェア販売業者からDM(ダイレクトメール)が届くようになり不審に思った為、お問い合わせをしたところ内部調査を実施し発覚した経緯があります。

【出典】情報処理推進機構(IPA):サプライチェーンのセキュリティ脅威に備える 〜今何がおこっているのか、あなたは何をすればいいのか 〜

業務委託をしていたグループ会社以外の関係者による犯行のため、グループ会社では把握できない点や管理が届かなかった点がありました。関係者であっても、業務で利用する範囲のアカウント権限に留めたりアクセスログを監視するなど、顧客情報が入っているデータベースは厳重な管理が必要とされます。また外部デバイス(USBメモリー)へのデータ書き込みは禁止されていましたが、私物のスマートフォンにデータを複製し顧客情報を持ち出すことに成功したため名簿業者へ売却が可能となりました。デジタルカメラや携帯音楽プレーヤ、スマートフォンに特有のファイル転送方式であるMTP(Media Transfer Protocol)の使用制限が出来ていなかったことが要因となりました。このように特殊なデータ規格であるスマートフォン経由でデータを持ち出すことが可能となるためMTPによるファイル転送の対策を実施することも必要とされます。

サイバー犯罪を実行する攻撃者はシステムの脆弱性を見つけ侵入し企業や団体の機密情報や個人情報を詐取をします。

サプライチェーンを一連の流れで考えて全体効率化をはかるには、そこに必ずITシステムが存在します。サーバやネットワークなどのインフラや、メールや様々なアプリケーションなどによって情報の伝達や連携がはかられています。サプライチェーンに対するサイバー攻撃のリスクはここにあり、攻撃者はシステムの脆弱性などの穴をみつけて侵入し、最終的に攻撃対象とする企業や団体にたどり着き、個人情報など重要な情報の詐取などを行います。

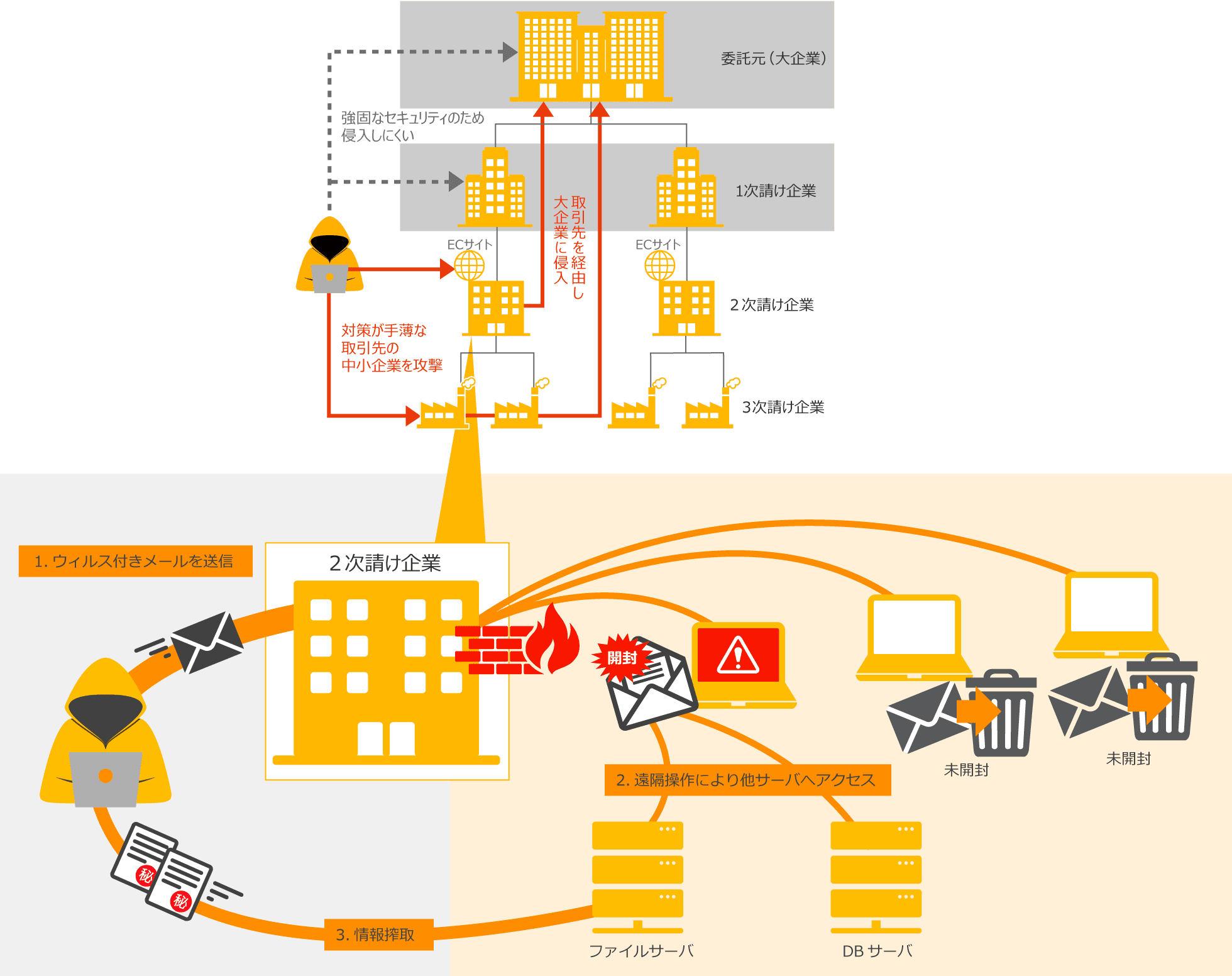

2次請け企業がECサイト運営会社の例です。攻撃者はセキュリティ対策が手薄な2次請け企業、3次請け企業を攻撃し、それを足がかりに内部に侵入します。目的となる取引先の大企業に侵入をし機密情報や個人情報を窃取します。

例えばECサイト運営会社で考えてみましょう。サイバー攻撃によってクレジットカード情報、住所や名前の個人情報の漏えいからポイント不正利用や個人情報リストを転売する事故が起こってしまった場合、実際問題として一時的なサイトの閉鎖を余儀なくされ売上の減少につながるだけでなく、社会的に信用を失い、ブランドイメージは失墜してしまいます。ECサイトそのものがセキュリティ対策をしっかりとしていたとしても、複雑に構成されたシステムやサプライチェーンのなかに一つでも穴があれば、そこからすべてが崩れ去るというリスクをかかえています。

もちろんECサイトそのものは、個人情報を扱うとともに、クレジットカード等による決済がおこなわれるため、万全のセキュリティ対策を施す必要があります。新規にWebサイトを構築したときはもちろん、定期的にWebサイトの脆弱性診断を行うことで、セキュリティの入り口対策をし、攻撃者からの悪意ある攻撃や情報漏えい事故などのリスクを未然に防がなければなりません。定期的なツール診断の実施が有効ですが、大量の個人情報を取り扱っているECサイトでは、実際にユーザがアクセスする場合と同じ環境で、ツール診断ではカバーしきれないセッション管理系の手動診断も合わせて実施することが求められます。

SQL(Structured Query Language)とは、データベース管理システム(DBMS)においてデータを検索したり更新する場合に利用される言語のことで、SQLインジェクションとは、データベースと連動したWebアプリケーションへの攻撃手法です。脆弱性のひとつであり、これが悪用されるとデータベースにある個人情報などが盗み出されたり、改ざんされたりします。

Webアプリケーションの脆弱性を攻撃し不正なSQL文を入力することでデータベースを改ざんしデータ窃取を行います。

【参考】独立行政法人情報処理推進機構(IPA)セキュリティセンター:SQLインジェクション対策について

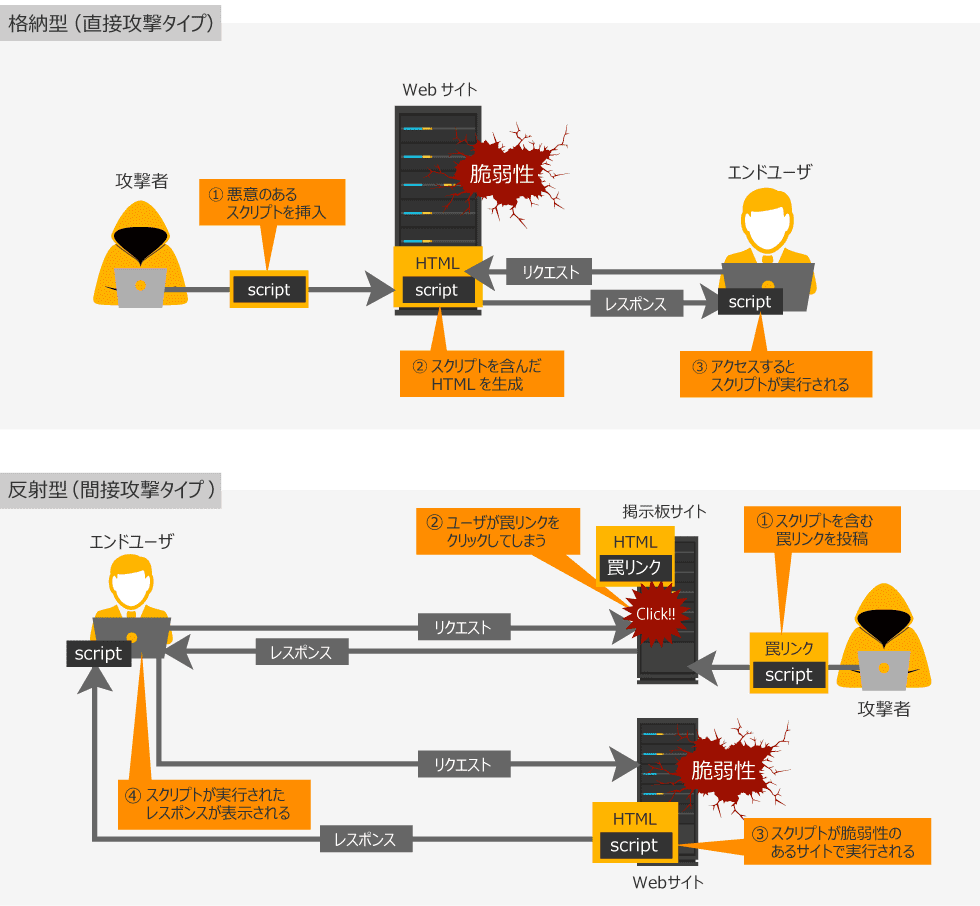

クロスサイトスクリプティング(XSS)とは、ユーザが入力した情報を表示するようなWebアプリケーションの脆弱性を利用した攻撃手法です。脆弱性のあるサイトにスクリプトが埋め込まれるところから攻撃が始まり、掲示板サイトやTwitterのような、ユーザからの入力内容をWebページに表示するWebアプリケーション(「インタラクティブ(相互作用、双方向)」サイト)において、Webサイトの脆弱性を利用した攻撃手法を指します。攻撃者は入力内容に、スクリプト付のリンクを貼ることや対象となるページにアクセスするとスクリプトが動作する等の罠を仕掛けます。被害者となるユーザが誤って罠を実行する(リンクをクリックすることやページにアクセスする等)と、セキュリティ的に問題のある別のウェブサイト(クロスサイト)に対し、脆弱性を利用した悪意を持った実行内容(スクリプト)が含まれた通信が実行されます。その結果、偽ページに誘導され個人情報などの重要情報の入力を促すフォームが立ち上がったりする場合があります。またCookie(ブラウザから取得できるユーザのコンピュータ上の情報)を取得する作りとなっている場合があり悪意のあるスクリプトが実行されると個人情報の窃取やマルウェア感染によるユーザのセッションハイジャックで、なりすましに利用されてしまう被害も発生してしまいます。

クロスサイトスクリプティング(XSS)の攻撃型は「格納型」「反射型」の2種類に分けられます。「格納型」は対象となるWebサイトを直接攻撃するもので悪意のあるスクリプトをHTMLに埋め込ませてユーザがアクセスするとスクリプトが実行され偽サイトのページに誘導され個人情報を入力する偽会員登録フォームが立ち上がったりします。「反射型は」2つのサイトを利用し、掲示板サイトで罠リンクをクリックしてしまうと脆弱性のあるサイトで予め仕掛けてあるスクリプトが実行され、ユーザのパソコンで脆弱性のサイトのスクリプトからのレスポンスとして表示されます。どちらのタイプも偽サイトに誘導するため攻撃であるため、ユーザは偽サイトのフォームに気が付かず入力をし送信をしてしまうと、攻撃者に個人情報が送信されてしまい会員情報を悪用されてしまいます。

【参考】独立行政法人情報処理推進機構 (IPA)セキュリティセンター:AppGoatを利用した集合教育補助資料 〜 クロスサイトスクリプティング編 〜

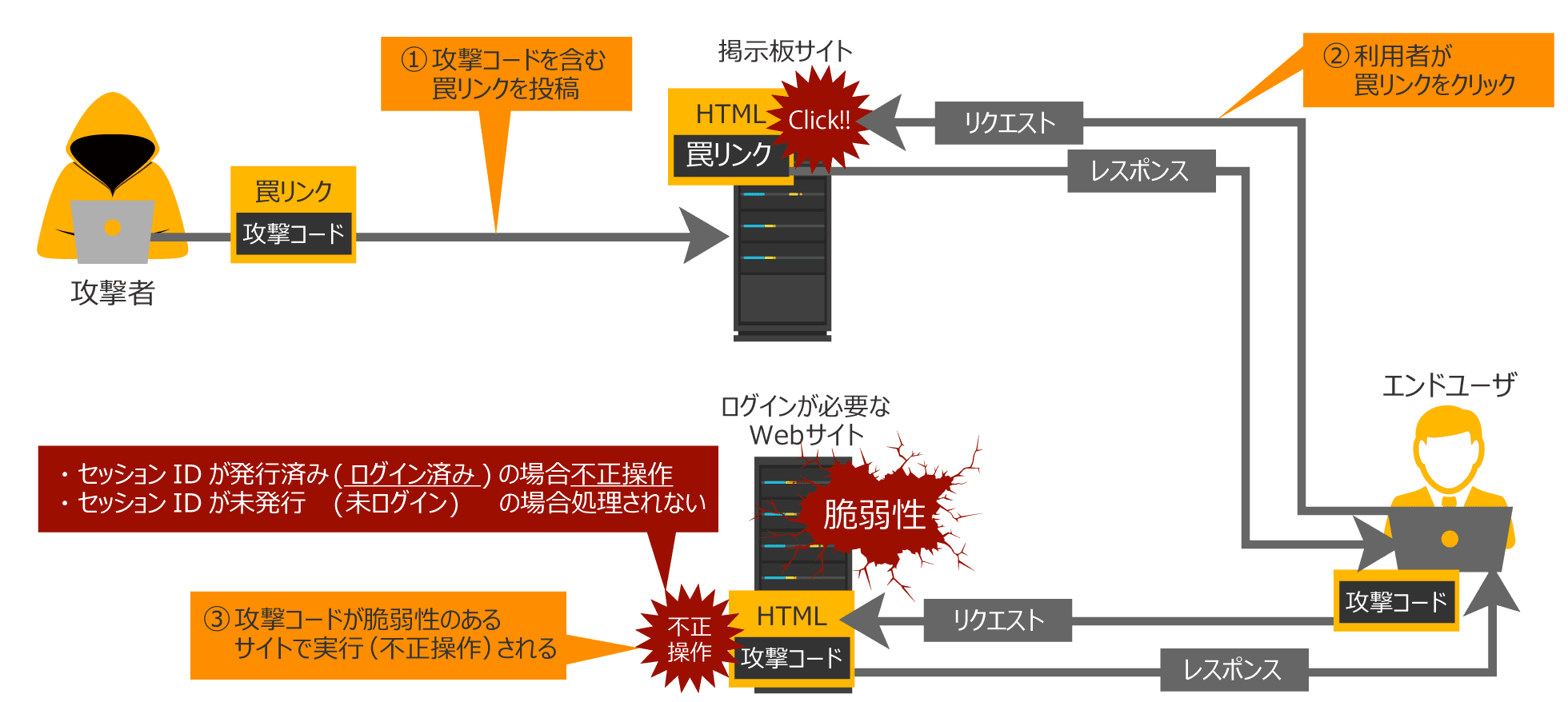

クロスサイトリクエストフォージェリ(CSRF)とは、Webアプリケーションに存在する脆弱性によって、会員サイトなどにログインした利用者がフォームなどに書き込みをした場合、本来の目的とは違う処理が行われる攻撃手法です。偽サイトに誘導させる悪意のあるスクリプトを正規のサイトに埋め込み、偽サイトに誘導させ、そのフォームにクレジットカードの情報を入れると犯罪者が情報詐取する手法です。

クロスサイトリクエストフォージェリ(CSRF)は会員サイト(ログインが必要なサイト)などで利用される手法です。

偽サイトを見分けるにはブラウザのURLが表示されている箇所を確認し、ドメインが異なるサイトのページであれば要注意です。

【参考】独立行政法人情報処理推進機構 (IPA)セキュリティセンター:AppGoatを利用した集合教育補助資料 〜 クロスサイトリクエストフォージェリ編 〜

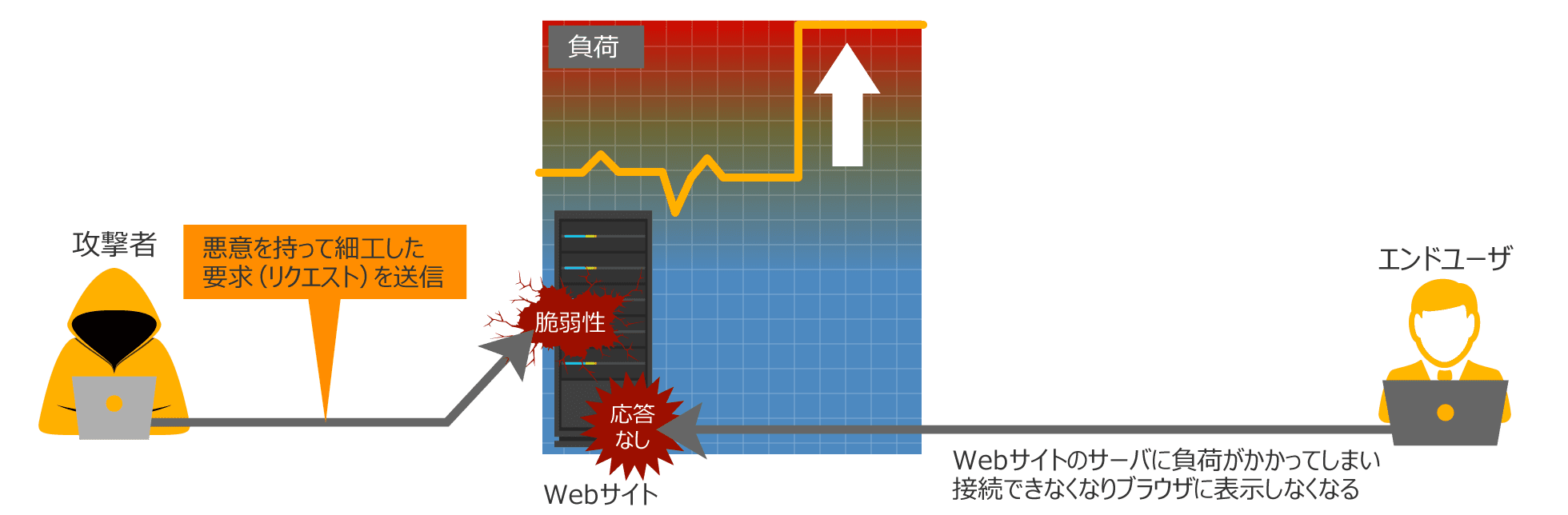

DoS攻撃とは、Denial of Service Attackのことで、Webサーバに対して、大量なデータを送りつけることで、高負荷に耐えられずサイトをダウンさせることを目的にした攻撃です。古典的なものにF5アタックと呼ばれるものがあります。F5を押すことでhttpリクエストを要求できるため攻撃対象に大きな負荷をかけ、アプリケーションそのものをダウンさせることできます。

DoS攻撃を受けてサーバダウンしてしまったWebサイトにアクセスをすると「HTTP 503」のService Unavailable(「サービス利用不可」)というエラーが出てしまいます。

その他にも5xx系のエラーが出てしまった場合は、原因はサーバ側にありますので何らかのサーバエラーのためWebサイトに接続できなくなってしまいます。

【参考】独立行政法人情報処理推進機構 (IPA):サービス運用妨害 (DoS)

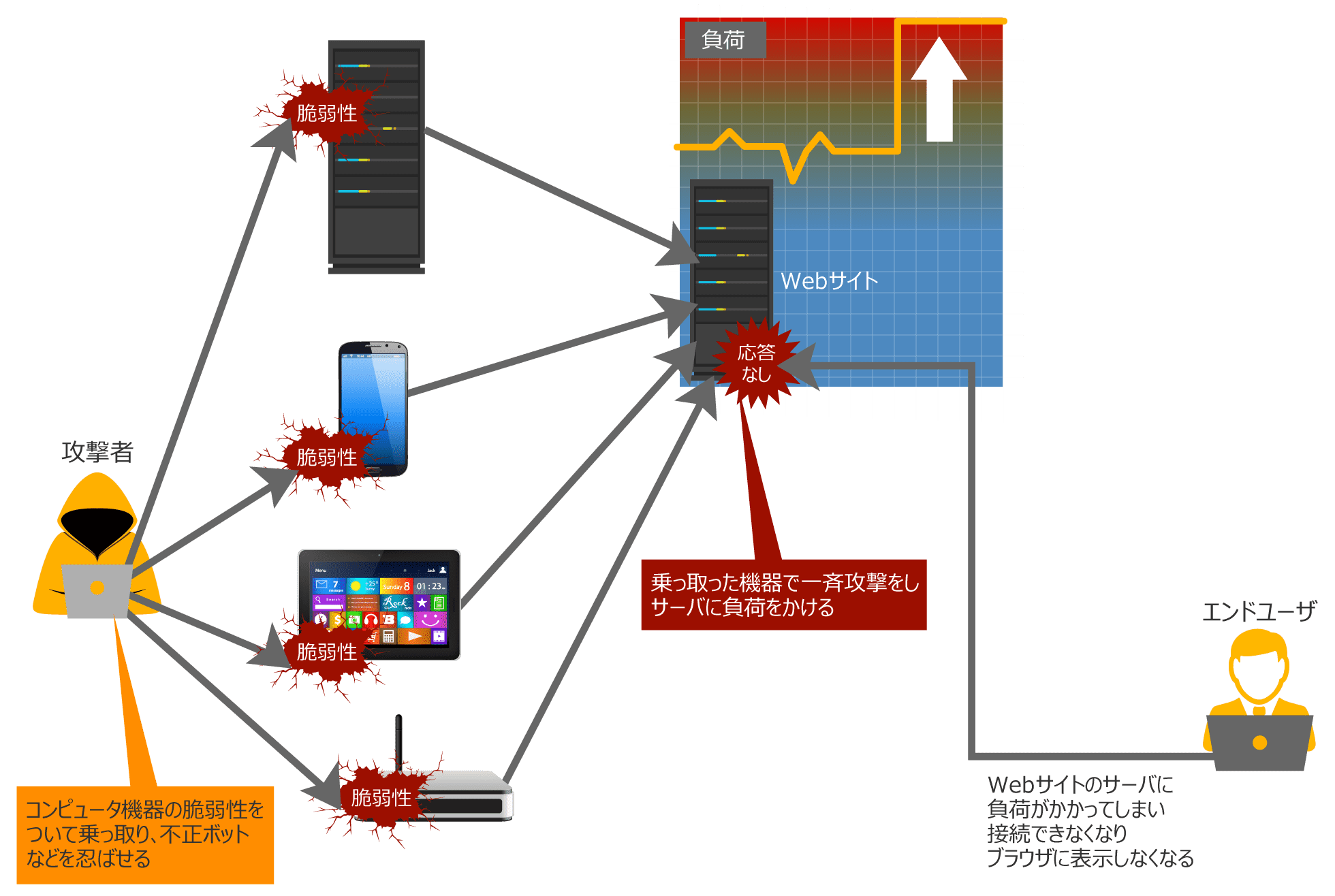

DDoS攻撃とは、Distributed Denial of Service attackのことで、DoS攻撃との違いはトロイの木馬などのマルウェアを使って複数のマシンを乗っ取ったうえで、攻撃をしかけることで、DoS攻撃よりもさらに大きな負荷をかけることができます。また攻撃者は踏み台にされているだけで意図しているわけでなく、また対象が分散しているので、攻撃者の特定は難しくなります。

DDoS攻撃は複数のコンピュータ機器の脆弱性をついてマルウェアなどを使用し乗っ取り、標的となるサーバを攻撃するものです。乗っ取られた機器は踏み台とされるため、攻撃したことにすら気が付かないことが多いです。

【参考】独立行政法人情報処理推進機構 (IPA):情報セキュリティ10大脅威 2019 サービス妨害攻撃によるサービスの停止

攻撃者は攻撃目標の選定、偵察などを計画を練り、攻撃用サーバや攻撃メールを準備します。図を見て順を追って行くと、①の標的型メール送付でシステム内の機器に対してマルウェア感染をさせます。メールを開封したりメール内のリンクをクリックすることでパソコンがウイルス感染をし攻撃者が②のバックドアという見えない仕掛けをつくります。バックドアを手がかりにパソコンの端末情報やネットワーク構成把握をし③内部調査潜入で、サーバ不正ログインや管理サーバ乗っ取りで他端末への攻撃範囲拡大をしていきます。攻撃用サーバと不正通信をすることで、ID、パスワードがあるアカウント情報や顧客情報などの④情報搾取を行います。

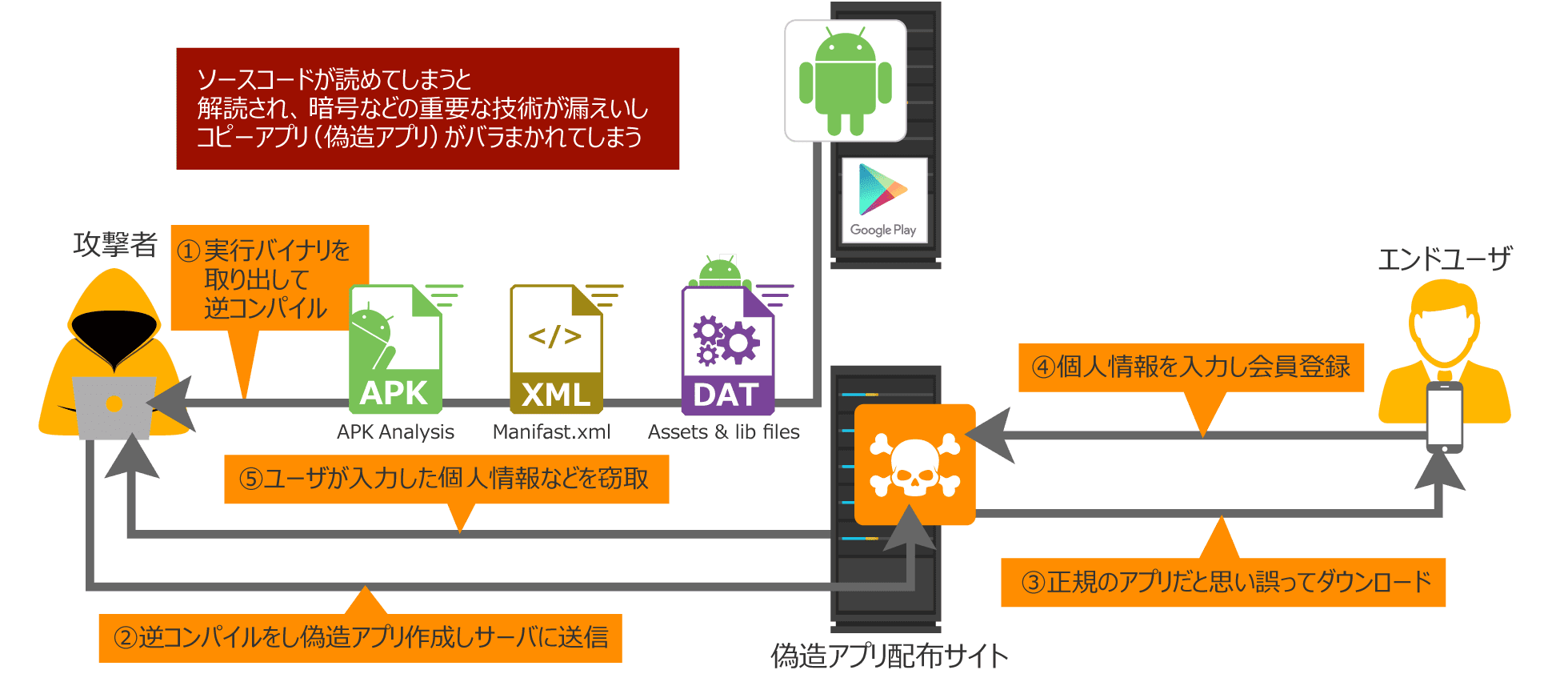

モバイルアプリは、小売、銀行、旅行、ファーストフードなど様々な業種で利用が広がっています。特に昨今はモバイル端末を使ったキャッシュレス決済が注目を集めています。モバイルデバイスの利用用途が拡大し、個人情報や現金同様の支払い機能を有することによって、サイバー犯罪の対象としてハッキングの脅威は高まり、モバイルアプリに絡んだ不正利用や不正アプリによる被害が増加し続けています。リバースエンジニアリングとは、ソフトウェアやアプリの構造や仕組みを分析して明らかにすることですが、これを悪用して偽造アプリなどを作成したり、脆弱性を悪用したりする犯罪が近年多発しています。

不正リバースエンジニアリングを防止するためにはソースコードの難読化や暗号化が必要になります。AndoroidアプリのJava実行バイナリは逆コンパイルで元ソースコードを取り出すことが可能です。Android APKファイル、Manifast.xml、Assets & libの.datファイルなどはアプリの基本設定ファイルであるため、難読化や暗号化をし解読できないようにする必要があります。

【参考】独立行政法人情報処理推進機構 (IPA):Androidアプリケーションの脆弱性発生ポイントとその傾向(株式会社ユビテック ソフト評価・検証室)

標的型攻撃とは、機密情報を盗み取るなどの明確な目的をもってターゲットを絞り、特定の個人や組織を狙った攻撃です。情報漏えいの最大の脅威は、標的型攻撃メールによる情報流出であり、被害の件数、流出する個人情報も増加しています。標的型攻撃メールとは、企業や官公庁など、特定の組織に対して、メールやWebサイトを利用してPCをウイルス感染させて、遠隔操作によって、組織内のサーバにアクセスして企業情報や個人情報を盗み取る攻撃です。標的型攻撃メールは同一企業、組織内の複数名に送付され、そのなかの一人でも開封すれば情報窃取につながる可能性があり、情報漏えいのリスクを低減させるためには、大企業から中小企業までサプライチェーンのなかで人的対策をとる必要があります。

攻撃者は委託元や1次請け企業はセキュリティが強固なため侵入しにくいことから、2次請け企業、3次請け企業に向けて標的型攻撃メールを送信します。その中で1人でも開封してしまったり、添付ファイルをクリックしたり、メール内のURLをクリックしたりすることで、従業員のパソコンにマルウェアなどのウイルス感染させたりし、企業のサーバに不正アクセスをし機密情報を窃取します。中には委託元や1次請け企業のシステムに不正侵入するためのセキュリティ情報もあり、利用して委託元や1次請け企業が管理をしている顧客の個人情報のデータベースに不正侵入ことも考えられます。

サプライチェーン攻撃のあらゆる手口から守るためには、攻撃の対象となる部分に着目をしセキュリティ対策を実施する必要があります。それぞれ対象となる箇所のWebアプリケーション対策、サーバ対策、スマートフォンアプリ対策、人的対策の4つに分けて見ていきましょう。

「Webアプリケーション脆弱性診断」「脆弱性手動診断サービス」は脆弱性を洗い出し対策を実施することでリスクを未然に回避することが出来ます。「Web改ざん検知」は万が一、改ざんが発見された場合はメンテナンス画面に切り替わりWebサイトやWebアプリケーションが長時間、危険な状態になることを防止できます。

Webアプリケーション脆弱性診断のWebSiteScanは、お客さまのWebサイトをリモートで診断を行うサービスです。SaaS型サービスなので、お客さまはソフトウェアやハードをご購入いただく必要はございません。オンデマンドによるご提供となっているため、お客さまのご利用されたいタイミングに合わせてスケジュール設定も可能、診断終了後に即時診断レポートを発行いたします。 「コーポレートサイトを費用を抑えて診断したい」「開発時に手早く検査したい」などのお客さまにおすすめです。

脆弱性手動診断サービスのWebSiteScan Proは、ツール診断と併せて専門のエンジニアの手動診断により、ツール診断ではカバーしきれないセッション管理系の脆弱性診断も行います。 「ECサイトのセキュリティを対策したい」「大量の個人情報を扱っている」などのお客さまにおすすめのセキュリティ診断サービスです。

Web改ざん検知「GRED Web改ざんチェックCloud」はチェックからアラート通知、状況確認、対処指示までを一元管理しております。Webサイトの不正な改ざん検知時に管理者アラートメールを配信し、改ざんされた場合にメンテナンス画面に自動切換が可能です。

当社で提供する脆弱性診断の具体例の一部で、様々なWebサイト/Webアプリケーションのタイプやシステム構成に分けて考え実施します。

「ペネトレーションテスト」ではシステム全体の観点で不正侵入の可能性がある弱点を把握を把握するために、あらゆる技術を用いて疑似攻撃を行い、万が一不正侵入をされた場合でも実地訓練を行うことで不正侵入後の対処を知るために人的対策まで行います。またペネトレーションテストは様々な攻撃を想定したユースケースで仮説(シナリオ)を作成し実施するため具体的なテスト内容の結果をもとに対策を実施することができます。システム内に潜む脆弱性や弱点があると分かった段階で「プラットフォーム脆弱性診断」でサーバOSなどのプラットフォーム層に潜む脆弱性を洗い出し、レポートをもとに脆弱性の対策を実施することでリスクを未然に回避することができます。また「Webアプリケーションファイアウォール」はインターネット上の「盾」となり、外部からのサーバへの攻撃を防御をし継続的なセキュリティ対策が実施できます。

ペネトレーションテストは、外部/内部、PCI DSS向け(ネットワーク、アプリケーション)、組込みシステム向けなどに分類され、目的や用途に合わせて実施できます。また様々なシナリオを元に、攻撃者が実行する仮説を立てて模擬ハッキングによる実践的なテストを実施することも可能です。

業界標準CVSS/CVEに準拠した検査エンジンによるネットワーク・OS・ミドルウェアの脆弱性診断を行います。またお客様が診断したいタイミングでWeb管理画面からボタン一つでスケジュール設定が可能です。「ネットワークの脆弱性が心配」または「OSのバージョン管理が大変」などの課題を抱えるお客様におすすめです。

Scutumは、インターネット上の「盾」となり、SQLインジェクション、Web改ざん、不正ログイン、ガンブラー等によるウィルス拡散、個人情報等の機密情報の流出などのサイバーセキュリティに関するトラブルを未然に防ぎます。

当社で提供するペネトレーションテストの具体例の一部で、様々なシナリオを元に実践的なテストを実施します。

「モバイルアプリ向け脆弱性診断サービス」「モバイルアプリ向け脆弱性手動診断サービス」はスマートフォンアプリの脆弱性を洗い出し対策を実施することで、ハッキングからの不正利用や個人情報漏えいのリスクを未然に防止することが出来ます。「次世代型モバイルアプリ保護サービス」はソースコードの難読化やバイナリ暗号化を行うことで、リバースエンジニアリングによる不正改ざんを防止し継続的なセキュリティ対策を実施することが出来ます。

AppCheckerは、手間がかからないツール診断でありながら、より安全なモバイルアプリの実現のために2つのタイプの分析を行います。自動化分析ツールによって静的解析と基本的な動的分析を行った後、専門家による手動分析を行います。模擬ハッキングの手法に基づく実用的な分析や、OWASP Mobile Top 10と金融レベルのセキュリティ基準を中心にした分析により、本当に危険な要素は何かを把握できます。しかも分析レポートはすばやく、最短5営業日でご提供いたします。

ハッキングコンテストで優秀な成績を持つ企業との協業によりモバイルアプリに対する高い技術力をベースにしたワールドクラスの脆弱性手動診断を提供します。国内外での豊富な実績と金融向けアプリを想定した診断作業における高い信頼性が評価をいただいています。また、わかりやすく、実用性の高いレポートと、診断結果に対する対応ガイドだけではなく、指摘した脆弱性が正しく直っているかまで再度診断でフォローします。

次世代型モバイルアプリ保護技術により、モバイルアプリをハッキングなどの脅威から守ります。モバイルアプリケーションのセキュリティ対策として必要とされる難読化、暗号化はもちろん、攻撃検知や動的防御に加えて、脅威モニタリングと可視化も実現した次世代型のモバイル保護サービスです。

当社で提供するモバイルアプリ向け脆弱性手動診断サービスや次世代型モバイル保護サービスの具体例の一部で、様々な攻撃手法に分けて考え実施します。

「標的型攻撃メール訓練サービス」は悪意のある迷惑メール(スパムメール)を誤って開封し添付ファイルを開いたり、メール内のリンクを踏んでしまい、パソコンやスマートフォンがウイルスに感染してしまうことを事前に防止するために、メール訓練によって従業員のセキュリティに対しての意識を高める訓練を実施することが出来ます。

ターゲットに定めた企業内の不特定多数のユーザーに同じ内容を送りつける手法で無差別に送信されるスパムメールの「バラマキ型」に対応をしており、SaaS型とオンプレミス型が選択でき、それぞれサービス形態が変わります。

企業のシステムをサプライチェーン攻撃から防御するためには定期的なシステム運用も重要です。システム運用の大まかな定義は24時間365日、問題なくシステムを稼働させるための業務です。システムを構成しているサーバやネットワーク機器はコンピュータで精密機器のため、突然故障する可能性もあります。それがシステム障害の原因になるため、エンジニアが障害を未然に防止するような対策や業務を行ったりバックアップをとるようなシステム構成を考えたり、様々な知識や技術を用いながらシステム運用の業務に取り組んでいます。従ってシステム運用とは、システムの正常状態を維持し、状況に合わせて変化、拡張させることを意味します。

アイティーエムはシステムマネジメント事業を主軸とするMSP事業者です。当社が考えるMSPは「MCSSP」と呼び、新しいシステムマネジメントサービスの形態です。

MCSSP = 「MSP(Managed Service Provider)」+「CS(Cloud & Security)」

従来から存在するMSP(Managed Service Provider)事業をベースとして、昨今のIT環境にて特に注目されている「クラウド利用」と「セキュリティ対策」をより強化したサービスでお客様の安心・安全で、快適なシステム運用をご支援します。

詳しくは下の画像をクリックしサービスサイトをご覧ください。