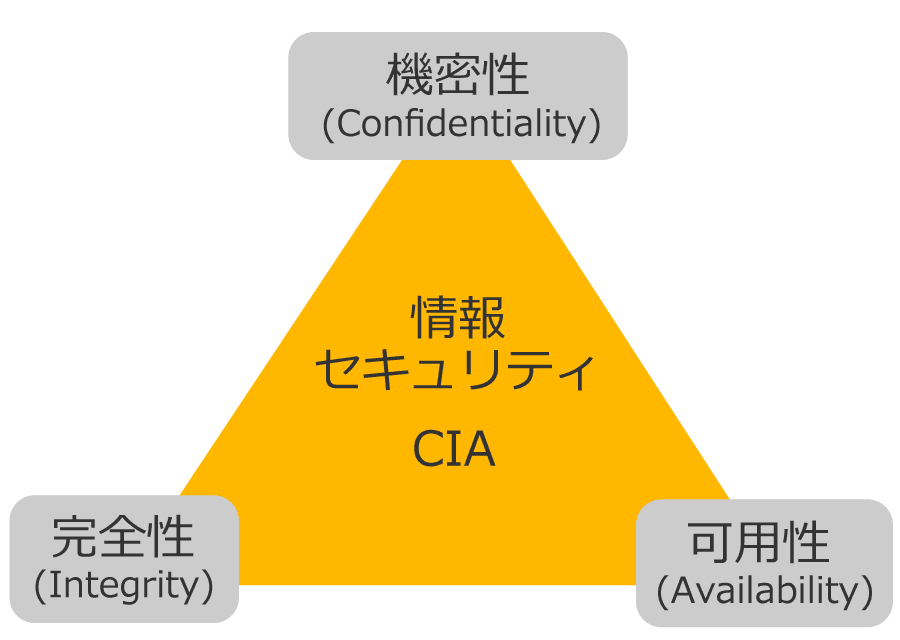

「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」が全て維持されていることで、情報セキュリティの事前対策である「予防」と事後対策である「対応」が十分に機能します。

情報セキュリティとは、私たちがパソコンやスマートフォン、インターネットを利用する中で、大切な情報が漏えいしたり、破壊されたりしないようにすることです。情報セキュリティを脅かす不正アクセスやウイルス攻撃などを「セキュリティインシデント」と呼びます。セキュリティインシデントが発生しないようにするには、「情報セキュリティ対策」が必要です。情報セキュリティ対策は、2つに大別できます。1つは「事前対策」であり、もう一つは「事後対策」です。事前対策は「予防」、事後対策は「対応」になります。

情報セキュリティ3要素とは「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」のことです。情報セキュリティ3要素は英字の頭文字をとって「情報セキュリティのCIA」とも呼ばれ、情報セキュリティマネジメントシステム(ISMS)に関する国際規格の日本語版であるJIS27000で定義されています。情報セキュリティは3要素すべて維持しなければ不十分であり、リスクが発生しやすい状況だと言え、3要素に基づいてチェックすることでもれなく対策を実施できます。

機密性は、許可されたものだけが利用できるように設計されていることにあり、対策されていることで「機密性」が高いと言います。許可されたものとは、ユーザ(人)だけではなく、クライアント端末(コンピュータ)などの物に対しても、「アクセス許可(権限)」を適切に与える必要があります。ITシステムの機密性の高さを確認するには、システムに不正侵入の弱点が無いか確認する「ペネトレーションテスト」が有効です。実際にハッカーが用いる攻撃方法でシステムに侵入できるかテストすることでシステムの弱点を見つけることができます。また、IDパスワードの管理は確実に行っていても、情報漏えいが切っ掛けで攻撃者から不正ログインの可能性があります。特定の端末からのアクセス限定にすることや2要素認証を取り入れることで対策ができ、機密性の高いシステムを維持することができます。

ペネトレーションテストは、外部/内部、PCI DSS向け(ネットワーク、アプリケーション)、組込みシステム向けなどに分類され、目的や用途に合わせて実施できます。また様々なシナリオを元に、攻撃者が実行する仮説を立てて模擬ハッキングによる実践的なテストを実施することも可能です。

完全性は、改ざんや破壊が行われておらず、内容が正しい状態にあることで、対策されていることで「完全性」が保たれていると言います。ファイルの中身が不正に書き換えられていないこと、ネットワークなど経由する間に情報が失われていないことなどを証明する必要があります。例えばWebサイトの不正改ざんを防止するためには「Web改ざん検知」により、不正改ざんがあった際に通知を受ける仕組みを取り入れることにより、Webサイト情報の完全性が保たれます。

Web改ざん検知「GRED Web改ざんチェックCloud」はチェックからアラート通知、状況確認、対処指示までを一元管理しております。Webサイトの不正な改ざん検知時に管理者アラートメールを配信し、改ざんされた場合にメンテナンス画面に自動切換が可能です。またアイティーエムでは、改ざんの可能性検知時の「アラート代行受信」、ご指定の連絡先への「エスカレーション」なども承ります。

可用性は障害が発生しにくく、障害が発生しても影響を小さく抑えられ、対策することで復旧までの時間が短いことを「可用性」が高いと言います。機密性や完全性が維持されていても、システム自体が使えなくては意味がありません。サイバー攻撃を受けてシステムが停止すると可用性は損なわれるので、いつでも利用可能にする必要があります。可用性の高いシステムを維持するには「システム運用」を実施する必要があります。

アイティーエムはシステムマネジメント事業を主軸とするMSP事業者です。当社が考えるMSPは「MCSSP」と呼び、新しいシステムマネジメントサービスの形態です。

MCSSP = 「MSP(Managed Service Provider)」+「CS(Cloud & Security)」

従来から存在するMSP(Managed Service Provider)事業をベースとして、昨今のIT環境にて特に注目されている「クラウド利用」と「セキュリティ対策」をより強化したサービスでお客様の安心・安全で、快適なシステム運用をご支援します。

詳しくは下の画像をクリックしサービスサイトをご覧ください。

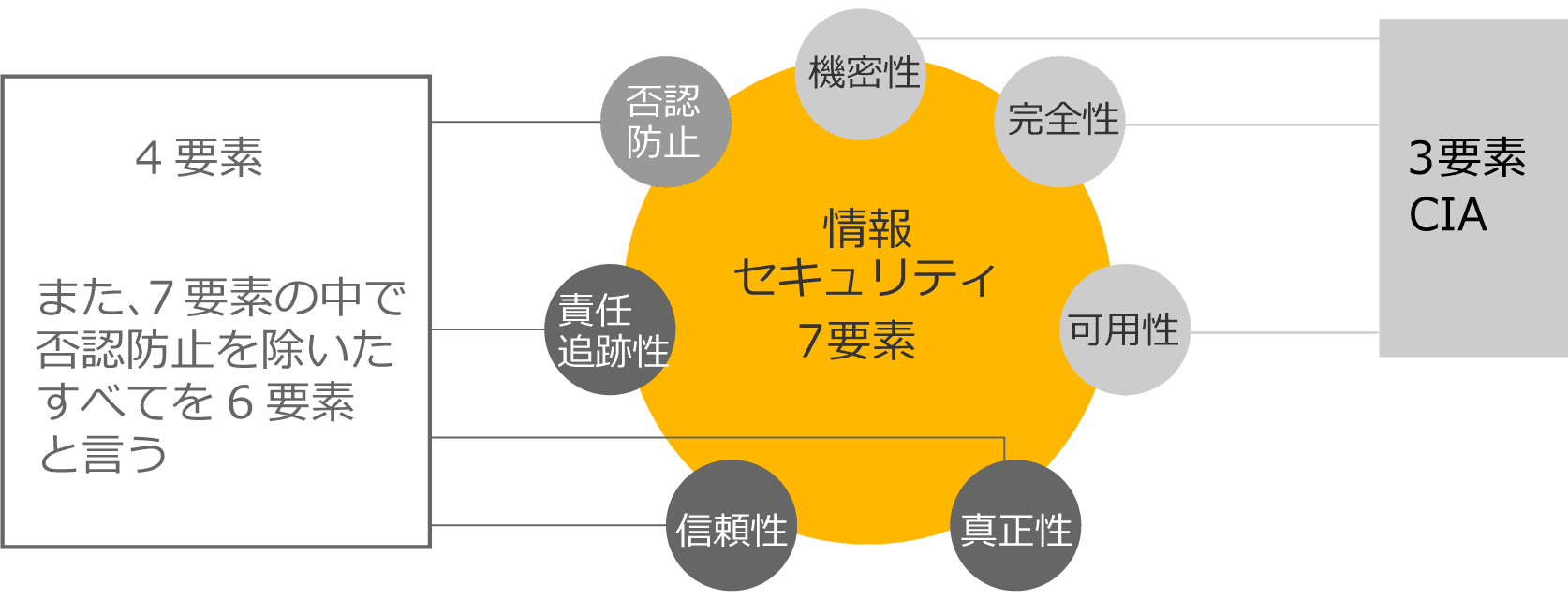

JIS Q 27000における情報セキュリティの定義では、情報セキュリティ3要素の追加要素として「『真正性』『責任追跡性』『否認防止』『信頼性』などの特性を維持することを含めることもある」と書かれています。3要素と合わせて維持することで、情報セキュリティポリシー策定の基本的な考え方に結びつきます。判断に迷った際は、情報セキュリティ3要素(CIA)と4つの新要素をあわせて立ち返ることで、策定するべきセキュリティポリシーを決定する切っ掛けになるでしょう。

作成されたデータが第三者によるなりすましによって作成されたものであれば、その情報は正しいか判断できません。そこで、本人によって作成されたものであることを確かめるために、作成者に対して権限を付与し、誰が作成したのかを名確認することを「真正性を確保する」と言います。証明方法は例えば、請求書などの書面には会社の角印が捺印されていますが、PDFなどの電子データでも作成できることで、用紙を郵送することなく証明でき、情報の真正性を確保することができます。

資料などを誰かが変更した場合、いつ誰が何に対してどのような作業を実行したのか、証拠を残しておく必要があります。「責任追跡性を確保する」には、ネットワークやデータベースなどに対するアクセスログとして保存します。また、ログを所得しているはずなのに取得できていない、ネットワークを監視して不審な通信を止めているはずなのに侵入されているなど、システムが正しく動作していないと、想定した結果が得られない場合があります。このような故障などが発生しにくく、求める基準を満たしていることを「信頼性が高い」と言います。

データが書き換えられたとき、その変更を行った人に確認しても、否認する場合があります。つまり、「やっていない」と言われる状況を防ぐことを否認防止と言います。作成時に電子署名を付加しておくと証拠となり、その事実を否認できなくなります。

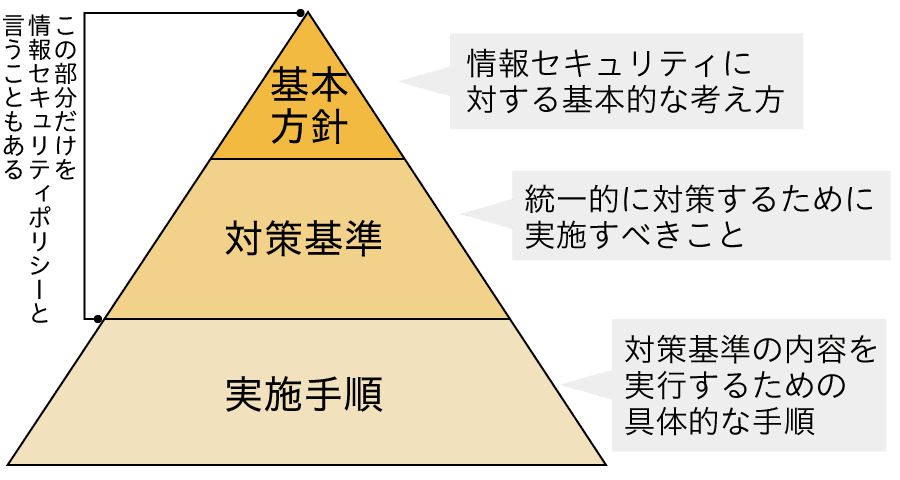

情報セキュリティポリシーの構成

情報セキュリティの脅威は「人的脅威」「技術的脅威」「物理的脅威」に分かれます。人的脅威は従業員の不正や偶発的な誤りで発生してしまう脅威です。原因は従業員の情報セキュリティに対する意識の低さなどが挙げられます。技術的脅威はコンピュータがウイルスやマルウェア感染による情報漏えいの脅威です。原因は外的要因である標的型攻撃によりシステムの脆弱性をついた攻撃で機密情報の搾取が挙げられます。物理的脅威は災害などによるシステムの停止などによる情報の破壊の脅威です。原因はシステムを構成しているサーバのハードウェア故障などによるシステム停止で、復旧ができなくなってしまうことなどが挙げられます。この3つの脅威に対して対策している状態で、情報セキュリティ対策の基準が保たれていると言えます。

情報セキュリティの自組織の基本的な考え方を示したものが情報セキュリティポリシーです。企業などの団体では情報セキュリティ対策が統一するために、文書で定めることが必要になります。

人的脅威は「意図的な脅威」と「偶発的な脅威」に分かれます。意図的な脅威は、機密情報を持ち出す「不正持出し」や、情報の盗み見、ソーシャルエンジニアリングなどが該当します。偶発的な脅威は、メールの誤送信や標的型攻撃メール受信によるウイルス感染、USBメモリの紛失などが挙げられます。これらの原因は、従業員のセキュリティに対する意識が低いことや、社内で規定が定められていないなどの理由が考えられます。

Security Blanket MT(標的型攻撃メール訓練サービス)とは、悪意のある迷惑メール(スパムメール)を誤って開封し添付ファイルを開いたり、メール内のリンクを踏んでしまい、パソコンやスマートフォンがウイルスに感染してしまうことを事前に防止をするメールトレーニングサービスです。

悪意のある第三者からの攻撃などによる脅威は「技術的脅威」と呼びます。例えば不正アクセスやネットワークの盗聴、通信の改ざんだけではなく、OSやミドルウェア、アプリケーションの脆弱性をついたセキュリティ上の不具合を狙った脅威もあります。コンピュータウイルスやマルウェアに感染させるのもこれに該当します。

Scutumは、インターネット上の「盾」となり、SQLインジェクション、Web改ざん、不正ログイン、ガンブラー等によるウィルス拡散、個人情報等の機密情報の流出などのサイバーセキュリティに関するトラブルを未然に防ぎます。

情報資産の破壊などによって発生する脅威を「物理的脅威」と呼びます。地震や火災、水害、病気によるパンデミックなどの災害は「環境的脅威」と呼ばれます。その他、コンピュータの破壊や窃盗なども考えられます。

BCP(事業継続)やDR(ディザスタリカバリ)を行うために最適なシステムの構築とデータセンターを提供します。BCP(事業継続)やDR(ディザスタリカバリ)に最適な石狩データセンターをはじめ、電力会社が異なる3つのデータセンターにシステムバックアップをすることができます。また、システム運用監視サービスとの連携によって、計画的かつ安心してシステムバックアップを実施することができます。

企業や団体が情報セキュリティに取り組む目的は、セキュリティにおける脅威と脆弱性が存在するためです。リスクアセスメント(特定・分析・評価)をすることで講じるべき対策が見えてきます。また情報セキュリティの可用性を意識する上で、災害に備えてシステムバックアップを実施することも必要です。

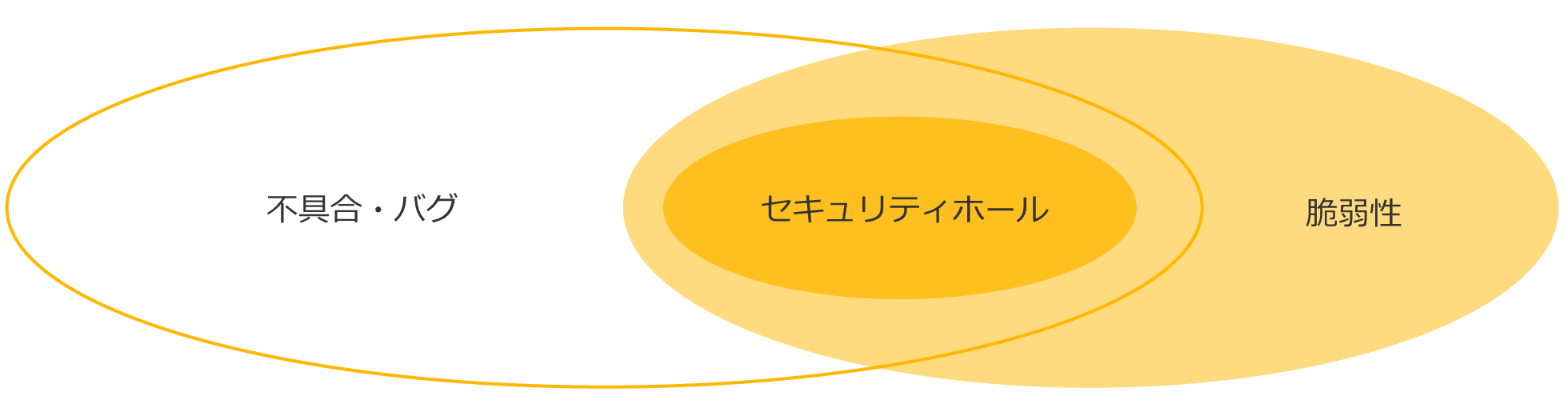

アプリケーションセキュリティとはアプリケーション内のデータやコードを盗難や乗っ取りから保護することです。アプリケーション(ソフトウェア)は、人間が設計をしたものであるため欠陥や不具合があることは避けられません。セキュリティ上の欠陥があることを「脆弱性」と呼びます。また、脆弱性と似た言葉として「セキュリティホール」があります。本来できないはずの操作が出来てしまったり、見えるべきでない情報が第三者に見えてしまったりするような不具合のことを指します。

不具合と脆弱性、セキュリティホールの関係

情報セキュリティの中にアプリケーションセキュリティが含まれている位置づけと考えることが一般的です。アプリケーションセキュリティ対策を実施することで、企業のサービスサイトやコーポレートサイト、スマートフォンアプリ内のデータやソースコードを保護することにより、個人情報や機密情報の漏えい防止、データの改ざん、不正操作によるウイルス感染などから防御します。

| 情報セキュリティ | アプリケーションセキュリティ | |

|---|---|---|

| 目的 | 情報が漏えいしたり、破壊されたりしないよう 予防、検査、検知・防御すること |

アプリケーション内のデータやコードを盗難や 乗っ取りから保護すること |

| 主な脅威 |

|

|

アプリケーション開発でセキュリティ対策に取り組む目的は、アプリケーションに潜んでいる脆弱性を攻撃者に悪用されて、情報資産の漏えい事故が発生するリスクがあるためです。脆弱性診断で結果を確認し、講じるべき対策を実施することで解決できます。

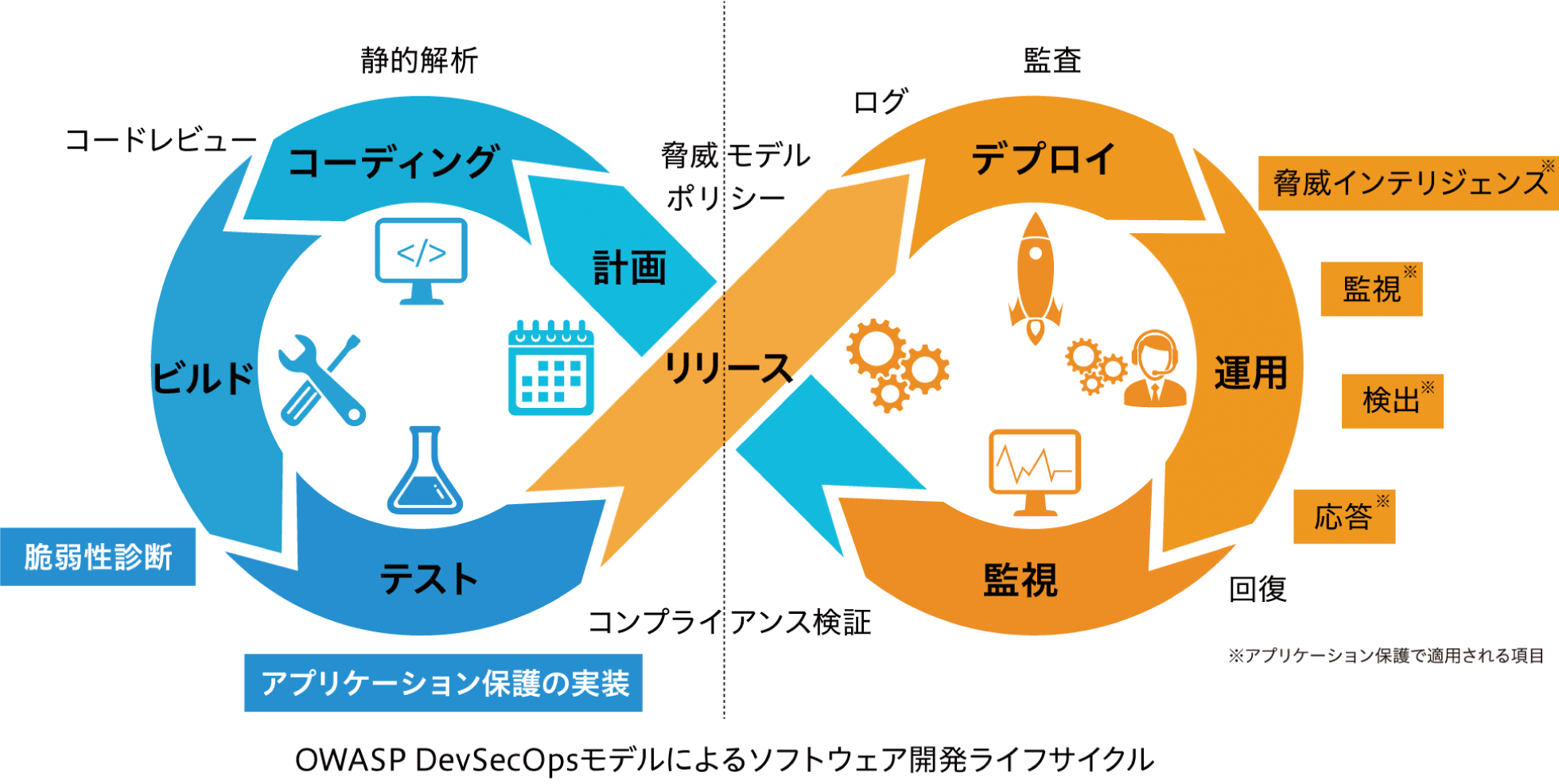

DevSecOpsとは、アプリケーションとインフラストラクチャを開発開始時点から考慮することです。アプリケーション開発チームとインフラ運用チームの綿密な連携を拡張して、セキュリティチーム(デバッグ・テスト含めたチーム)も含めることで、ソフトウェア開発サイクルにおいて早期的にセキュリティ対策を導入することです。

以下の図は、セキュリティ対策における費用対効果の相対比較を示したものです。セキュリティ対策は、セキュリティ・バイ・デザイン(Security by Design)が重要だと言います。同じコストをかけるにも開発サイクルの早い段階で投資した方が、開発サイクルの後半で投資するよりもその効果は数倍から100倍もの差生じる言われます。設計段階からセキュリティ対策の検討が重要だと言うのは、このような理由からです。

Webアプリケーション脆弱性診断(ツール診断)では、SaaS型サービスであるためインターネットを通じて、ツール診断で手早く検査する際に有効です。脆弱性手動診断サービスは、ツール診断と併せてセキュリティエンジニアがツール診断でカバーしきれない部分の診断も行うことでより制度の高い検査が実現できます。

Webアプリケーション脆弱性診断のWebSiteScanは、お客さまのWebサイトをリモートで診断を行うサービスです。SaaS型サービスなので、お客さまはソフトウェアやハードをご購入いただく必要はございません。オンデマンドによるご提供となっているため、お客さまのご利用されたいタイミングに合わせてスケジュール設定も可能、診断終了後に即時診断レポートを発行いたします。 「コーポレートサイトを費用を抑えて診断したい」「開発時に手早く検査したい」などのお客さまにおすすめです。

脆弱性手動診断サービスのWebSiteScan Proは、ツール診断と併せて専門のエンジニアの手動診断により、ツール診断ではカバーしきれないセッション管理系の脆弱性診断も行います。 「ECサイトのセキュリティを対策したい」「大量の個人情報を扱っている」などのお客さまにおすすめのセキュリティ診断サービスです。

モバイルアプリ向け脆弱性診断サービスは、自動化分析ツールにより静的解析と基本的な動的分析を実行したあと、セキュリティエンジニアによる手動分析を実施します。モバイルアプリ向け脆弱性手動診断サービスは、セキュリティエンジニアの高い技術力をベースとした検査で、診断結果に対する対応ガイドだけではなく、指摘した脆弱性が正しく直っているかまで再度診断をしフォローします。

AppCheckerは、手間がかからないツール診断でありながら、より安全なモバイルアプリの実現のために2つのタイプの分析を行います。自動化分析ツールによって静的解析と基本的な動的分析を行った後、専門家による手動分析を行います。模擬ハッキングの手法に基づく実用的な分析や、OWASP Mobile Top 10と金融レベルのセキュリティ基準を中心にした分析により、本当に危険な要素は何かを把握できます。しかも分析レポートはすばやく、最短5営業日でご提供いたします。

ハッキングコンテストで優秀な成績を持つ企業との協業によりモバイルアプリに対する高い技術力をベースにしたワールドクラスの脆弱性手動診断を提供します。国内外での豊富な実績と金融向けアプリを想定した診断作業における高い信頼性が評価をいただいています。また、わかりやすく、実用性の高いレポートと、診断結果に対する対応ガイドだけではなく、指摘した脆弱性が正しく直っているかまで再度診断でフォローします。