ユースケース(モバイルアプリ保護サービス)

当社で提供する次世代型モバイルアプリ保護サービスの具体例の一部です。攻撃者が実行する手法に応じた対策を講じます。

当社で提供する次世代型モバイルアプリ保護サービスの具体例の一部です。攻撃者が実行する手法に応じた対策を講じます。

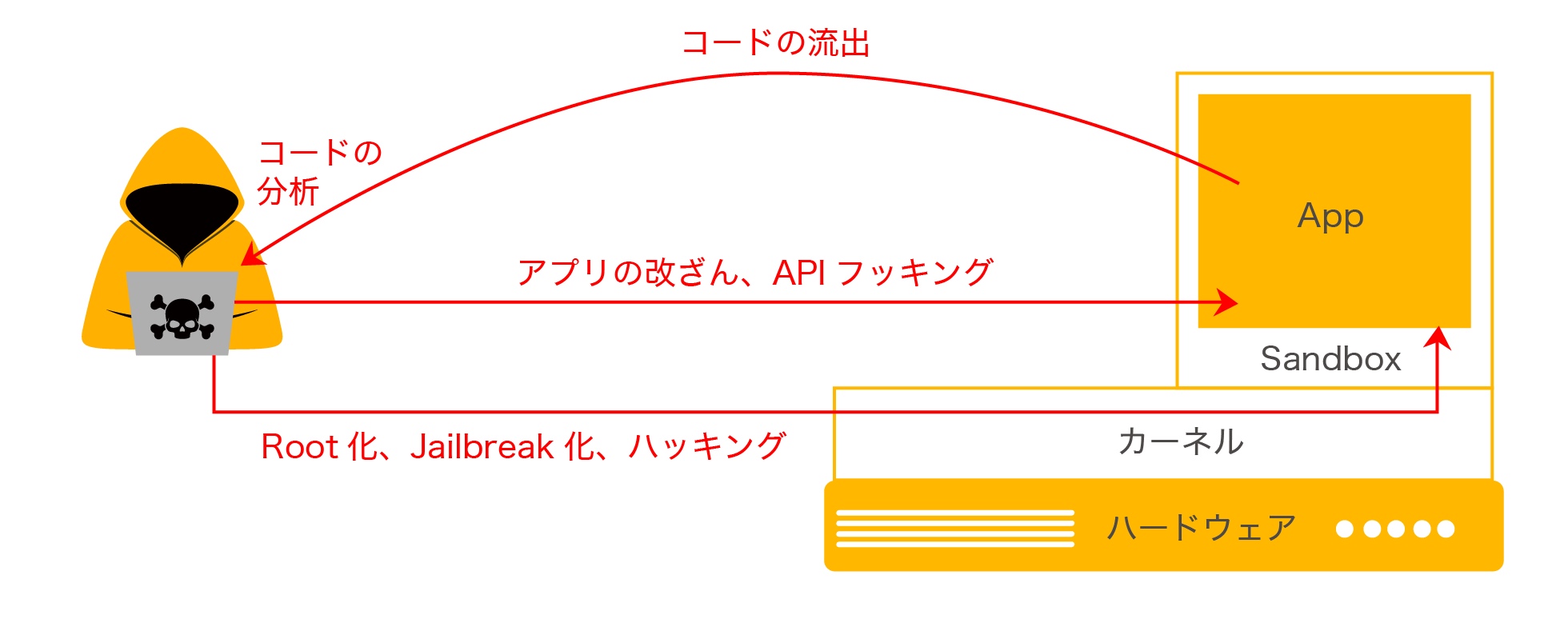

攻撃者は、APK/IPAファイル(実行プログラム)の入手が可能でバイナリー、リソースやパッケージの改ざん、APIフッキングなので攻撃により再配布、不正行為、機密情報の流出などをもたらすリスクが考えられます。

これからのテクニカルリスクは一般的にはセキュアコーディングでは防ぐこと困難なケースもある攻撃であり、アプリケーションのクラッキング防止が必要となります。

| ケース | 対策例 |

|---|---|

| アプリの改ざん |

・ソースコードの難読化(Source Code Obfuscation) ・アプリのシグネチャーの検査 (App Signature check) ・アプリの整合性検査 (App integrity check) ・バイナリファイルの暗号化 (Binary File Encryption) |

| ソースコードの流出 |

・文字列(String) とリソース(Resource) IDの暗号化 ・デコンパイルの防止(Anti-Decompile) ・バイナリファイル(classes.dex)の暗号化 ・*.so ファイル(lib)やodexの改ざん防止 |

| APIフッキング(API Hooking) | APIフッキングの防止 |

| Root化、Jailbreak化 | Root化、Jailbreakの検知と防御 |

| 脅威モニタリング | 脅威の検知とモニタリング(通知、可視化) |

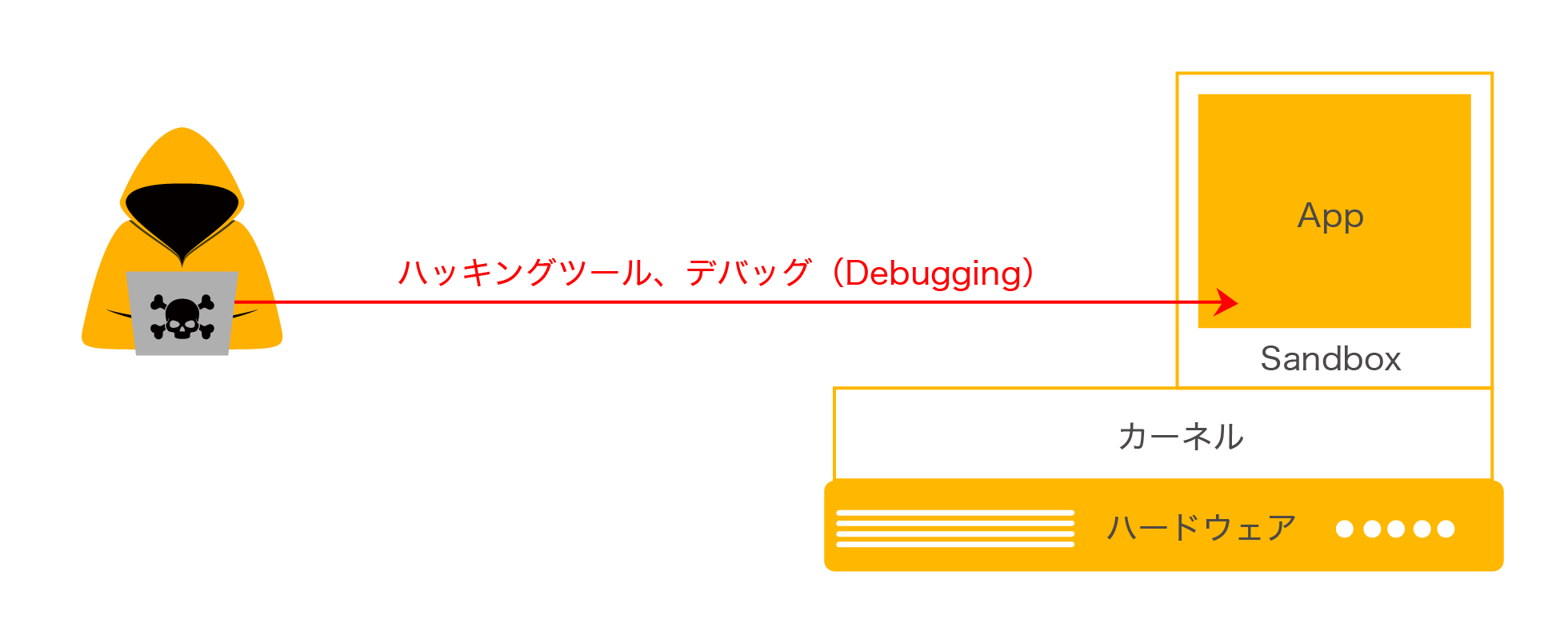

アプリを改ざんせずに実行中のメモリを操作することで、不正なコードを挿入したり機密情報を摂取されるリスクが考えられます。

一般のモバイルアプリより強硬なセキュリティが求められ、脆弱性診断に加えリバースエンジニアリングに対する耐タンパー性の検査やアプリケーション保護の導入が必要なケースが考えられます。

| ケース | 対策例 |

|---|---|

| メモリ攻撃 |

セキュアコーディングを通じたメモリ保護プログラム手法を適用 メモリ攻撃の検知と防御 |

| デバッグ(Debugging) | デバッガーの検知と防御 |

| ハッキングツール | ハッキングツールの検知と防御 |

| 脅威モニタリング | 脅威の検知とモニタリング(通知、可視化) |

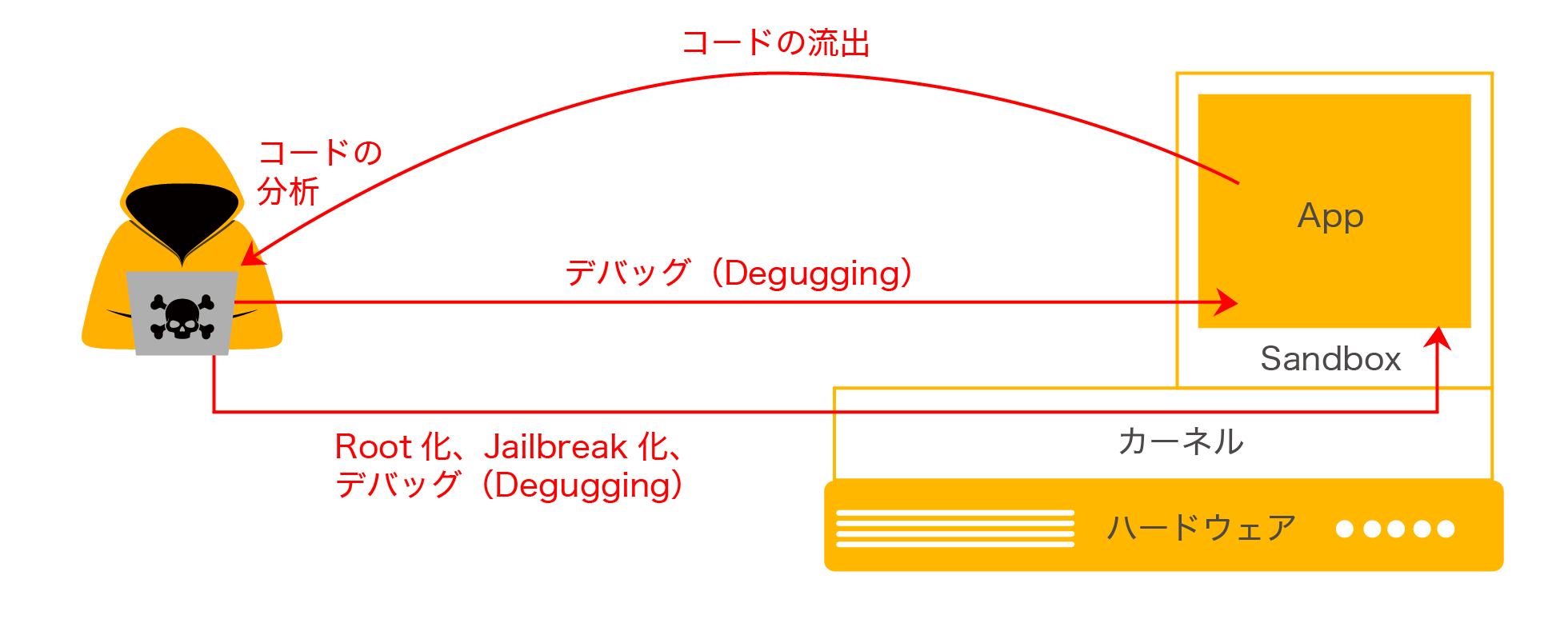

リバースエンジニアリングは、攻撃者がプログラム分析を通じあらゆる攻撃への展開を可能とするため、非常に高いリスクをもたらします。

リバースエンジニアリングでは、開発者と同等のことが攻撃者でも可能なためより広範な防御が必要となります。

| ケース | 対策例 |

|---|---|

| ソースコードの流出 |

・ソースコードの難読化(Source Code Obfuscation) ・文字列(String) とリソース(Resource) IDの暗号化 ・デコンパイルの防止(Anti-Decompile) ・バイナリファイル(classes.dex)の暗号化 |

| デバッグ(Debugging) | デバッガーの検知と防御 |

| Root化、Jailbreak化 | Root化、Jailbreakの検知と防御 |

| 脅威モニタリング | 脅威の検知とモニタリング(通知、可視化) |

モバイルアプリは、様々なセキュリティ脅威に晒されており、脆弱性が発見されるたびに対処していますが、開発スピードやコストの問題などから十分なセキュリティ対策が出来ているとは言えません。その結果として、モバイルアプリに関連した不正使用や不正アプリによる問題が後を絶ちません。 アイティーエムのAppProtectは次世代型モバイルアプリ保護技術により、モバイルアプリをハッキングなどの脅威から守ります。 モバイルアプリケーションのセキュリティ対策として必要とされる難読化、暗号化はもちろん、攻撃検知や動的防御に加えて、脅威モニタリングと可視化も実現した次世代型のモバイル保護サービスです。